Investigadores de SEC Consult Vulnerability Lab reportan la detección de una vulnerabilidad de evasión de sandbox presente en algunos modelos de multifuncionales Konica Minolta bizhub. Detectada a finales de 2019, la explotación exitosa de esta falla habría brindado a los atacantes acceso completo de lectura/escritura al sistema operativo del dispositivo, además de acceso root a los datos almacenados.

Los actores de amenazas podrían haber manipulado los dispositivos comprometidos de múltiples formas, sin que los usuarios legítimos siquiera pudieran identificar la actividad maliciosa. Las fallas fueron abordadas a inicios de 2020 y desde entonces la empresa ha dado seguimiento activo al problema, aunque esto no es suficiente para prevenir todos los riesgos.

La desventaja de los parches de firmware emitidos por Konica Minolta es que debían ser aplicados de forma manual por el equipo de servicio técnico de la compañía, lo que ya representa un problema considerando que hay cientos de miles de usuarios de estas multifuncionales. Por si fuera poco, la pandemia retrasó severamente la aplicación de los parches, dejando a un número no determinado de usuarios totalmente expuestos al ataque.

PROCESO DE EXPLOTACIÓN

Para conocer mejor el riesgo de explotación activa, SEC Consult Vulnerability Lab desarrolló una prueba de concepto (PoC), tratando de replicar exitosamente un ataque en los dispositivos Konica Minolta Bizhub C3300i y C3350i, o más precisamente en su terminal.

Al concluir las pruebas, los expertos demostraron que era posible desplegar tres ataques distintos, a los que se les asignó una clave de vulnerabilidad CVE:

- CVE-2022-29586: Escape del sandbox en el terminal de pantalla táctica

- CVE-2022-29587: Ejecución de terminal UI/Chromium como root

- CVE-2022-29588: Contraseñas almacenadas en texto sin formato en el sistema de archivos

A continuación se presenta una breve explicación de cada error.

ESCAPE DEL SANDBOX EN EL TERMINAL DE PANTALLA TÁCTICA

Estas máquinas cuentan con una pantalla táctil para facilitar su uso. Según el reporte, el terminal de pantalla táctil cuenta con una interfaz de usuario basada en una aplicación propietaria; al abrir algunas aplicaciones a través de este terminal, es posible notar un ligero cambio en la apariencia de la interfaz de usuario.

Esta conducta es resultado de un cambio de contexto, por lo que las aplicaciones que se ejecutan no se basan únicamente en la aplicación propietaria. Después de conectar un teclado a uno de los múltiples puertos USB de la impresora y presionar combinaciones de teclas específicas, fue posible determinar que algunas partes de la aplicación ejecutan un navegador Chromium ordinario en “modo quiosco”, que se puede escapar fácilmente del entorno seguro.

Los investigadores mencionan que la explotación de esta falla involucra algunos pasos:

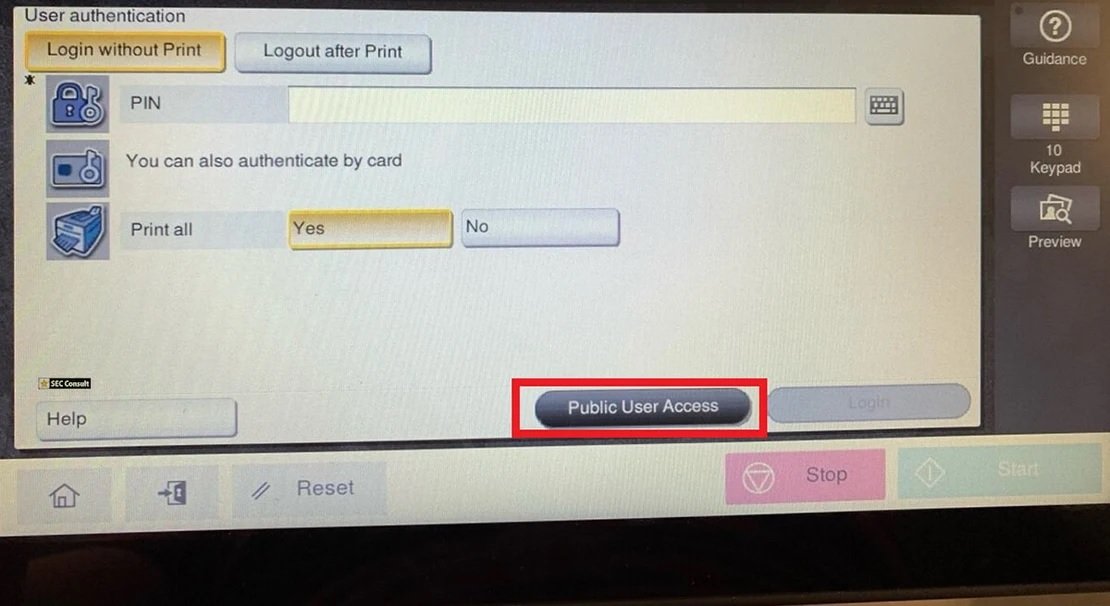

Paso 1 – Acceso de usuario público

Se requiere acceso físico para explotar esta vulnerabilidad, además de usar la “Autenticación de usuario” y habilitar el “Acceso de usuario público” en el dispositivo. El botón “Acceso de usuario público” debe presionarse en el terminal de pantalla táctil de la impresora física.

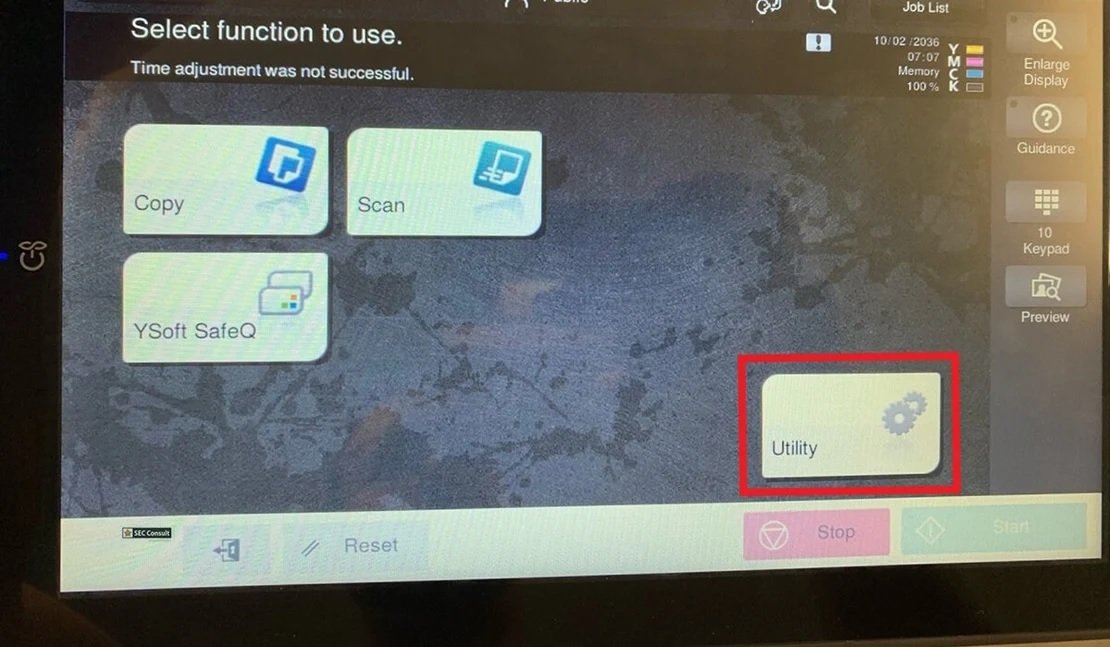

Paso 2 – Utilidad

Después de habilitar “Acceso de Usuario Público”, se abre un menú donde se pueden seleccionar funciones como “Escanear”, “Copiar” y “Utilidad”, que es el botón que se debe presionar a continuación.

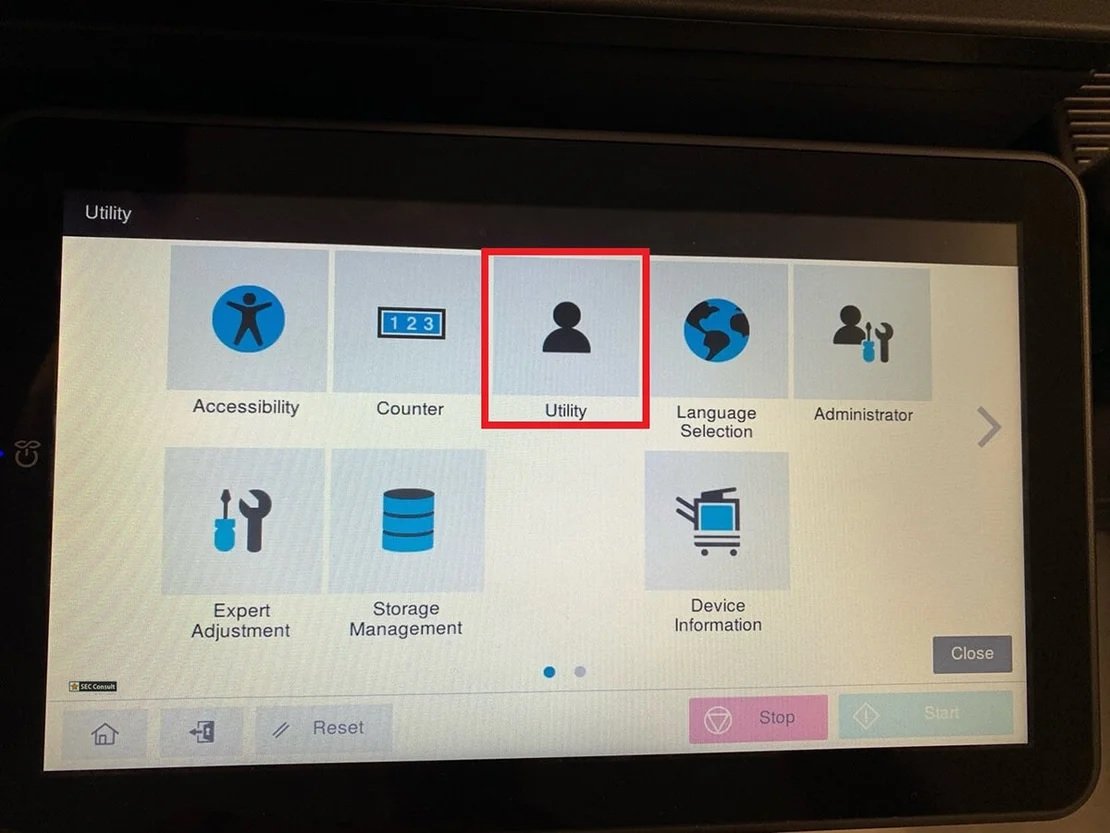

Paso 3 – Utilidad x2

Se debe presionar nuevamente el botón “Utilidad” como se muestra a continuación:

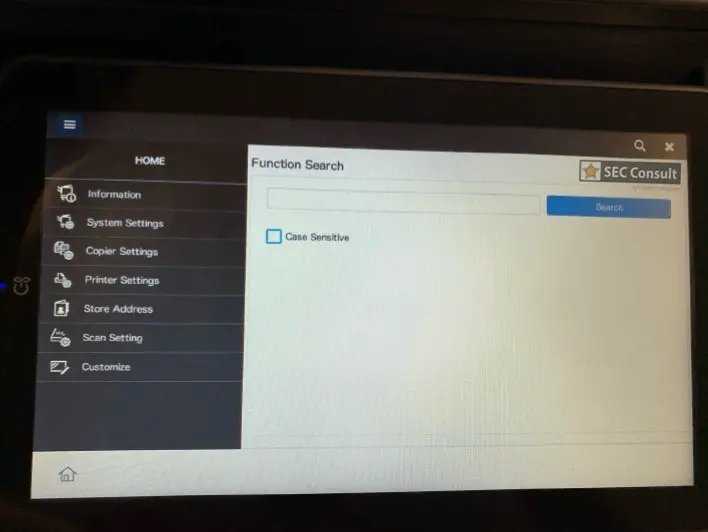

Paso 4 – Acceso a Chromium

En esta etapa se observa un ligero cambio en la interfaz de usuario. Esto se debe a que la aplicación propietaria se inicia en un navegador Chromium en modo quiosco:

Paso 5 – Conectar un teclado

Para el siguiente paso se conecta un teclado USD, ya que el teclado en pantalla táctil no cuenta con algunas teclas necesarias para el ataque.

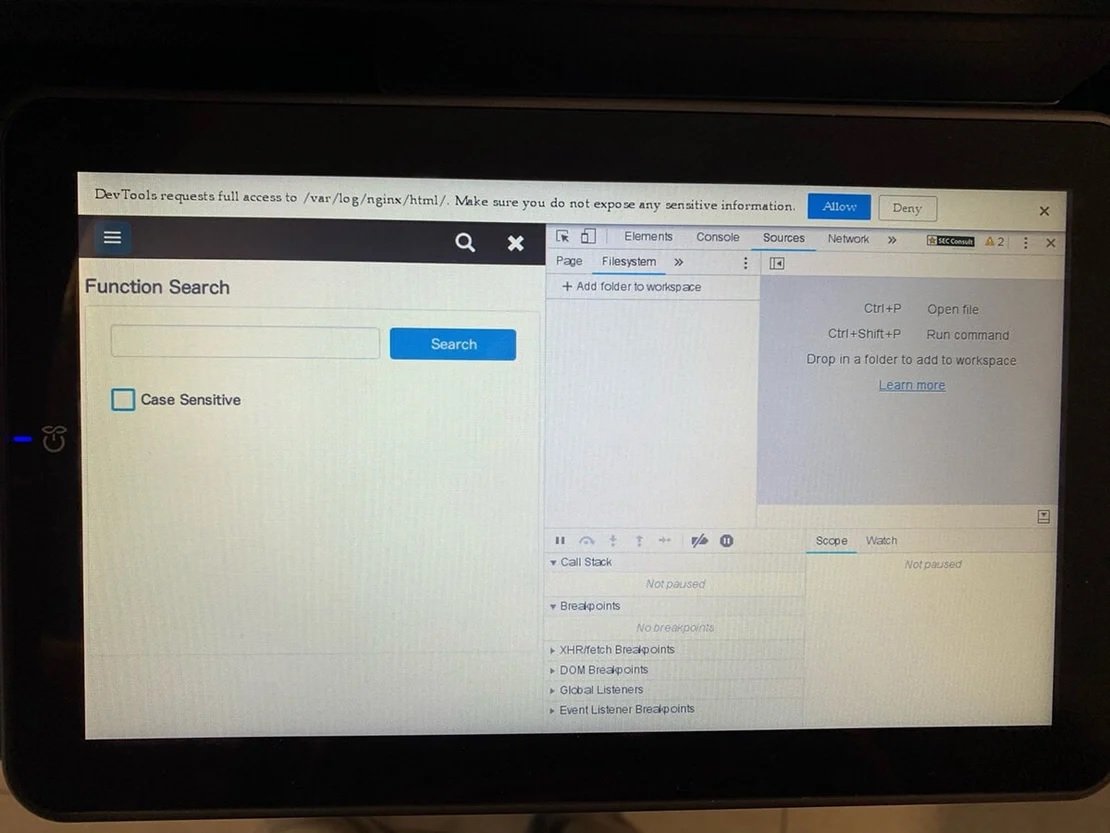

Paso 6 – Acceso a Chromium Developer Console

La mayoría de los accesos directos disponibles están bloqueados en un sistema operativo Linux normal o bloquean la impresora. No obstante, es posible obtener acceso completo al sistema presionando F12 desde el teclado USB, lo que permite abrir Chromium Developer Console como se muestra a continuación:

Lo anterior permite a los hackers acceder al sistema de archivos, desde donde podrá ser agregada una carpeta usando la opción “Agregar carpeta al espacio de trabajo”. En la ventana que aparece, se solicita aprobación para agregar la carpeta, donde solo basta con hacer clic en el botón “Permitir”.

Si estos pasos son completados adecuadamente, los atacantes podrán acceder a archivos arbitrarios en el sistema de archivos con acceso de root y escribir archivos arbitrarios, manipular scripts de la aplicación web y otras tareas de hacking.

CONTRASEÑAS ALMACENADAS EN TEXTO SIN FORMATO EN EL SISTEMA DE ARCHIVOS

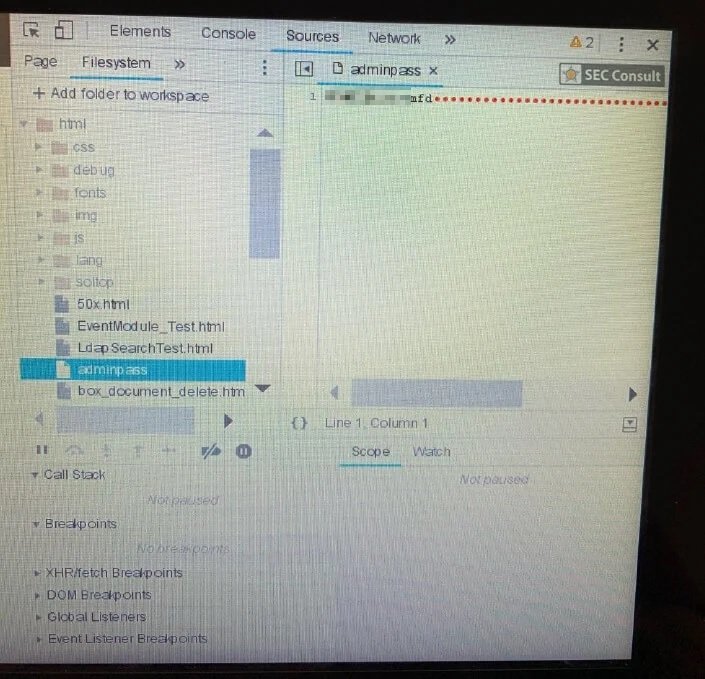

Los actores de amenazas que hayan explotado exitosamente la primera de estas fallas pueden acceder al directorio “/var/log/nginx/html”. Esta carpeta contiene un archivo llamado ADMINPASS que, como podemos intuir, contiene la contraseña de administrador en texto sin formato para el terminal de la impresora y la interfaz web.

La siguiente captura de pantalla muestra cómo esta información está totalmente expuesta a la actividad maliciosa.

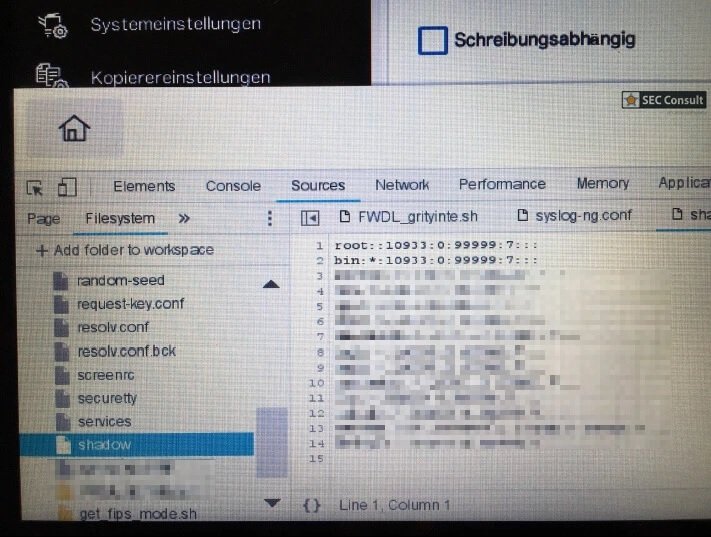

EJECUCIÓN DE TERMINAL UI/CHROMIUM COMO ROOT

Finalmente, los investigadores identificaron que es posible acceder a archivos como /etc/shadow, como se puede ver en la siguiente imagen:

Los expertos pensaron en dos explicaciones posibles para esta conducta:

- Un conjunto incorrecto de permisos para archivos con datos confidenciales

- El navegador Chrome se está ejecutando como root

Eventualmente Konica Minolta confirmó la segunda de estas hipótesis.

El fabricante determinó que un total de 46 modelos de multifuncional Konica Minolta Bizhub MFP se ven afectados por estas fallas. Como se menciona anteriormente, hay cientos de miles de usuarios de estas máquinas en todo el mundo; además, estos dispositivos son renombrados y vendidos por otras compañías que también se verán afectadas por los problemas de seguridad.

Konica Minolta sigue tratando de corregir estas fallas, aunque es complicado estimar el número de usuarios faltantes de los parches o si es que estas fallas han sido explotadas de forma activa.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo VULNERABILIDADES CRÍTICAS PERMITEN HACKEAR MULTIFUNCIONALES KONICA MINOLTA apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario