Se ha detectado una vulnerabilidad en Flux, una popular herramienta de entrega continua (CD) para Kubernetes. Según se ha reportado, la explotación exitosa de la falla permitiría a los inquilinos saboteen las actividades de los “vecinos” que usan la misma infraestructura fuera de sus propias instalaciones.

Flux es una solución de CD abierta y extensible para mantener los clústeres de Kubernetes sincronizados con las fuentes de configuración, y es empleada por firmas de todos los ramos, incluyendo a Maersk, SAP, Volvo y Grafana Labs, entre muchas otras. En su más reciente versión (Flux2), se introdujo la compatibilidad con múltiples inquilinos, entre otras funciones.

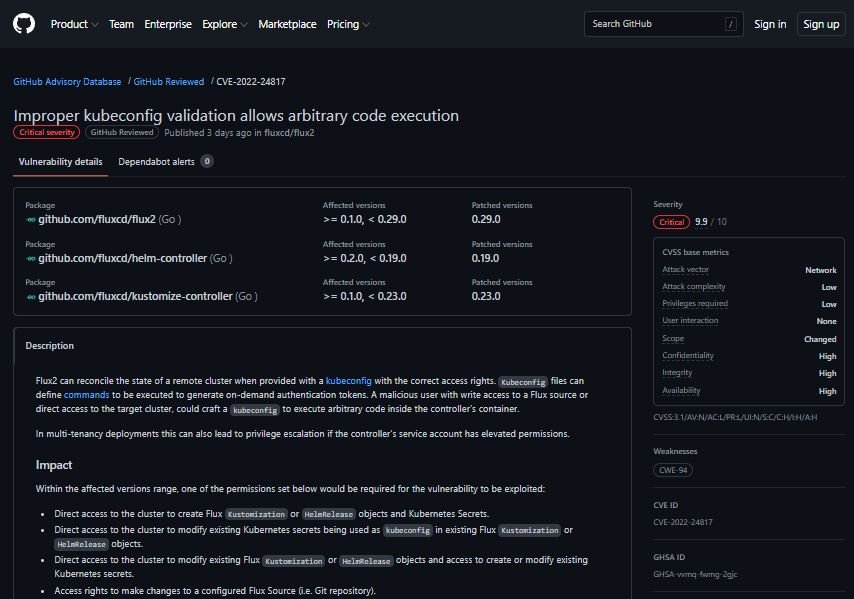

La vulnerabilidad fue descrita como un error de ejecución remota de código (RCE) que existe debido a la validación incorrecta de los archivos kubeconfig, que definen comandos que se ejecutarán para generar tokens de autenticación bajo demanda: “Flux2 puede reconciliar el estado de un clúster remoto cuando existe un archivo kubeconfig con los derechos de acceso correctos”, señala un reporte publicado en GitHub.

Paulo Gomes, ingeniero de software que colabora en Cloud Native Computing Foundation (CNCF), que originó GitOps y brinda soporte para Flux y Kubernetes, menciona: “La herramienta puede sincronizar el estado declarado definido en un repositorio de Git con el clúster en el que se instala, que es el enfoque más utilizado, o bien puede apuntar a un grupo remoto”.

Gomes agrega que el acceso requerido para apuntar a clústeres remotos depende en gran medida del alcance previsto. Esto es completamente flexible y se basa en que el RBAC de Kubernetes tiene una amplia gama de granularidad. Esta conducta permite que un usuario malicioso con acceso de escritura a una fuente de Flux o acceso directo al clúster objetivo cree un archivo kubeconfig especialmente diseñado para ejecutar código arbitrario en el contenedor del controlador.

Al ser analizada acorde a la versión 2 del Common Vulnerability Scoring System (CVSS), esta vulnerabilidad fue considerada de severidad media y recibió una puntuación de 6.8/10, pues en implementaciones de un solo inquilino, el error es menos peligroso y los atacantes obtienen casi los mismos privilegios requeridos para la explotación.

No obstante, la falla recibe una puntuación de 9.9/10 según CVSS v3.1, pues esta versión incluye una métrica en torno a los cambios de ‘alcance’, lo que significa que la falla puede afectar a los recursos más allá del ámbito de seguridad gestionado por los desarrolladores del componente vulnerable.

La falla ya ha sido abordada por los creadores de la herramienta, por lo que se recomienda a los usuarios de implementaciones afectadas actualizar a la brevedad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Vulnerabilidad crítica en Flux2, una herramienta de entrega continua de Kubernetes, permite el hacking entre implementaciones vecinas apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario