Especialistas en ciberseguridad de la firma Kryptowire reportan la detección de CVE-2022-22292, una vulnerabilidad en algunos dispositivos Samsung con versiones 9, 10, 11 y 12 del sistema operativo Android. Según el reporte, la explotación de la falla permitiría la entrega de objetos Intent arbitrarios que se ejecutarán por una aplicación preinstalada con altos privilegios.

Además de este problema, una vulnerabilidad subyacente permitiría usar una aplicación de terceros para enviar datos a componentes de aplicaciones de actividad arbitraria en el contexto de una aplicación preinstalada. Esto abre una gran superficie de ataque para aplicaciones de terceros, permitiendo enviar objetos Intent arbitrarios con datos integrados a actividades que parecen originarse en el mismo sistema afectado. En otras palabras, una aplicación sin privilegios puede usar una interfaz desprotegida para enviar objetos Intent y realizar acciones en su nombre.

¿En qué consiste esta falla?

Las aplicaciones móviles están limitadas a su propio contexto al iniciar un componente de aplicación de actividad a través de un objeto Intent. Esta falla permitiría a las aplicaciones locales usar indirectamente el contexto de una aplicación preinstalada con el User ID (UID) del sistema al iniciar actividades a través de un objeto Intent malicioso.

El concepto de objeto Intent controlado por un atacante se refiere a que la aplicación preinstalada afectada por esta vulnerabilidad usará el UID del sistema para obtener un objeto Intent incrustado dentro de otro objeto Intent enviado desde una aplicación maliciosa, que luego ejecutará un componente de actividad de aplicación usando el objeto Intent incrustado. Esto se puede conceptualizar como “reenvío de intenciones”, donde el atacante controla el objeto de intención que envía un proceso privilegiado que permitiría el inicio de componentes de actividad de aplicaciones que no se exportan (android:exported=”false”).

Esta condición permite que las aplicaciones de terceros controlen el contenido de los objetos Intent que envía una aplicación preinstalada ejecutada con el UID del sistema. La aplicación preinstalada afectada que reenvía los objetos Intent que recibe es una herramienta con un nombre de paquete com.android.server.telecom y, al parecer, el problema en la aplicación existe debido al incorrecto control de acceso en un receptor de transmisión registrado dinámicamente en com.android.server.telecom.

Este no parece ser un problema originado en Android Open Source Project (AOSP), pues por el momento solo parece afectar a algunos dispositivos Samsung administrando archivos com.android.server.telecom. Una aplicación local capaz de explotar la vulnerabilidad puede ejecutarse en segundo plano para iniciar actividades específicas de forma completamente inadvertida.

Explotando la vulnerabilidad, la aplicación local puede utilizar actividades específicas para obtener capacidades adicionales mediante programación a través de la escalada de privilegios, incluyendo el restablecimiento de fábrica, instalación de aplicaciones arbitrarias, instalación y desinstalación arbitraria de aplicaciones y acceso a información confidencial.

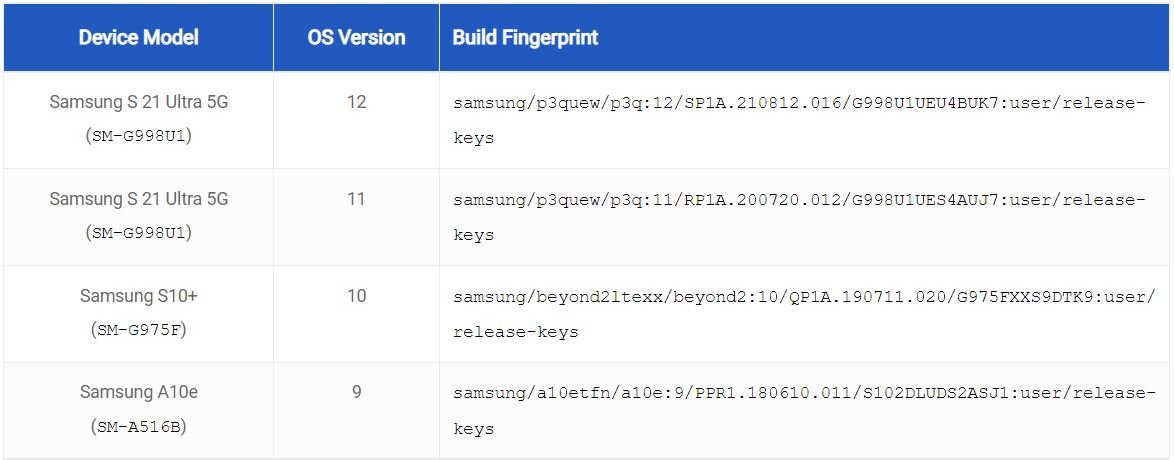

Dispositivos comprometidos

La siguiente tabla contiene una lista de los dispositivos Samsung Android afectados. Esta tabla no pretende ser exhaustiva, y ha sido elaborada solo para demostrar que los investigadores han verificado que una variedad de versiones, modelos y compilaciones de Android son vulnerables:

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Una forma fácil de hackear teléfonos Samsung Galaxy con Android 9, 10, 11 o 12 a través de una aplicación preinstalada apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario