Especialistas en ciberseguridad han detectado una nueva operación de ransomware programada para la destrucción de archivos de más de 2 MB en lugar de cifrarlos, lo que impide que esta información sea recuperada aún si se paga el rescate. Esta nueva variante es conocida como Onyx y fue reportada por MalwareHunterTeam.

Al igual que otras operaciones de ransomware, los hackers de Onyx roban datos de las redes comprometidas antes de cifrar los dispositivos. Estos datos luego se utilizan en esquemas de “doble extorsión”, amenazando a las víctimas con publicar la información robada si no se realiza el pago del rescate.

Según la plataforma en dark web del ransomware Onyx, hasta el momento hay seis víctimas confirmadas.

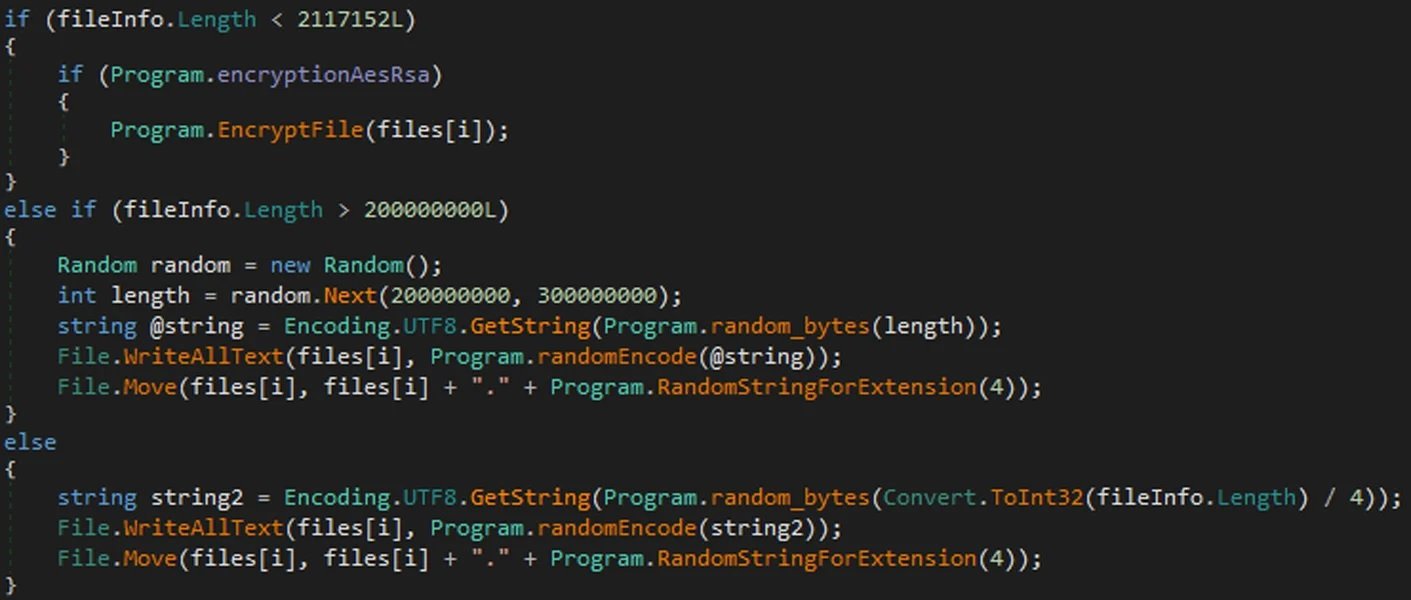

Como se menciona anteriormente, la principal característica de este ransomware es la capacidad de eliminar archivos en lugar de cifrarlos. Las capturas de pantalla publicadas a continuación muestran que Onyx analiza el sistema en busca de archivos de menos de 2MB para su eliminación, aunque también puede eliminar permanentemente archivos de mayor tamaño:

Como se trata de datos creados aleatoriamente y no cifrados, no hay forma de descifrar archivos de más de 2 MB de tamaño. Incluso si la víctima paga, el descifrador puede recuperar solo los archivos cifrados más pequeños.

Al respecto, el investigador forense Jiří Vinopal menciona que esta nueva variante está basada en el ransomware Chaos, que incluye la misma rutina de encriptación dañina y es un comportamiento completamente anticipado y programado por los hackers.

Debido a que este proceso es intencional y no un error, se recomienda a las víctimas de Onyx no pagar el rescate bajo ninguna circunstancia.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo El nuevo ransomware Onyx borra los archivos en lugar que cifrarlos; no será fácil recuperarse de esta infección apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario