Un reporte de seguridad de Microsoft detalla el hallazgo de un conjunto de vulnerabilidades que permitiría a los actores de amenazas escalar privilegios en sistemas Linux con el fin de inyectar ransomware, backdoors y otras amenazas severas. Las fallas fueron identificadas como Nimbuspwn y su explotación desencadenaría en el acceso a privilegios root en los sistemas comprometidos.

Nimbuspwn se refiere a las fallas CVE-2022-29799 y CVE-2022-29800, que residen en networkd-dispatcher, un componente que envía cambios de estado de conexión en máquinas Linux. Las fallas fueron descubiertas durante un análisis de los mensajes en el bus del sistema, lo que derivó en una revisión del flujo de código para networkd-dispatcher.

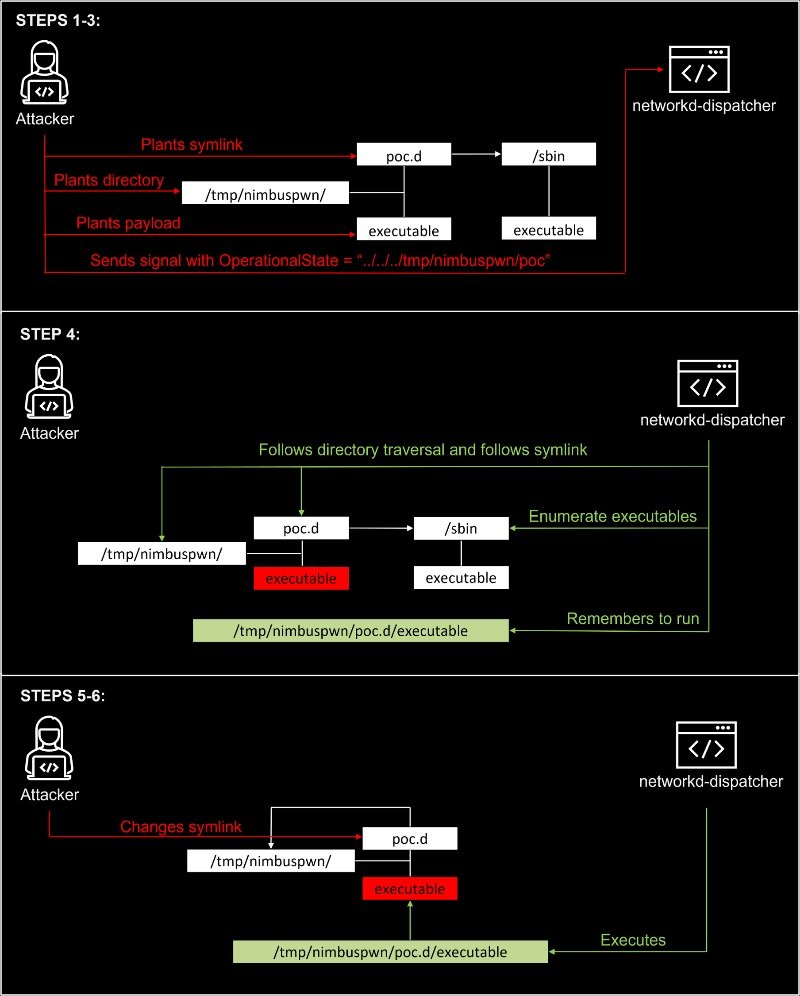

El investigador de Microsoft Jonathan Bar Or menciona que este conjunto de fallas involucra problemas como errores path traversal, condiciones de carrera de enlace simbólico y condiciones de carrera time-of-check-time-to-use (TOCTOU). Además, durante el análisis se observó que el daemon network-dispatcher se ejecutaba con privilegios root en el momento del arranque del sistema.

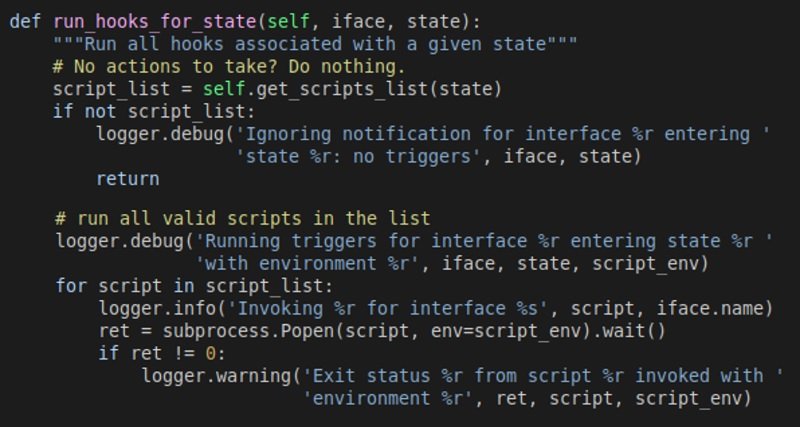

Microsoft descubrió que el daemon usaba un método llamado “_run_hooks_for_state” para descubrir y ejecutar scripts según el estado de la red detectada.

La lógica de este método incluye la devolución de scripts ejecutables propiedad del usuario root y el grupo root en el directorio “_run_hooks_for_state”. El método ejecuta cada script en la ubicación anterior mediante subprocess.Popen, a la vez que proporciona variables de entorno personalizadas.

La ejecución de “_run_hooks_for_state” es lo que lleva a la aparición de estos problemas de seguridad, según reporta Microsoft. La explotación de Nimbuspwn permitiría a un actor de amenazas con privilegios reducidos en el sistema Linux afectado escalar sus privilegios a nivel root mediante el envío de señales arbitrarias.

Una descripción de los pasos para una explotación exitosa se muestra en el siguiente diagrama, dividido en tres pasos de ataque:

Microsoft especifica que la explotación exitosa requiere plantar varios archivos en el sistema afectado.

El reporte concluye mencionando que hay muchos entornos en los que el ataque es factible, incluyendo Linux Mint debido a que el servicio systemd-networkd que normalmente posee el nombre de bus “org.freedesktop.Network1” no se inicia en el arranque de forma predeterminada.

Clayton Craft, el mantenedor de networkd-dispatcher, ya ha anunciado el lanzamiento de los parches necesarios, por lo que se ha solicitado a los usuarios de Linux abordar las fallas a la brevedad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo 2 vulnerabilidades críticas en el sistema operativo Linux permiten instalar backdoors con privilegios root apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario