Después de varios días de incertidumbre y ataques confirmados, Apache Software Foundation al fin lanzó una actualización para abordar CVE-2021-44228, la vulnerabilidad día cero que causó problemas a miles de plataformas en línea que usan la biblioteca de registro Log4j. La vulnerabilidad, también conocida como Log4Shell, puede ser explotada forzando a las aplicaciones y servidores Java a registrar una cadena específica en sus sistemas internos.

Si bien la vulnerabilidad ya ha sido abordada, desde que fue reportada por primera vez cientos de desarrolladores expresaron sus dudas sobre Log4j y la forma de comprobar su instalación en un sistema determinado.

Aunque algunos desarrolladores dan por hecho que, al tratarse de una biblioteca Java, si el administrador no usa aplicaciones Java su sistema no puede tener Log4j instalada. No obstante, expertos en ciberseguridad mencionan que las aplicaciones pueden incluir su propio JRE, por lo que no es necesario haber instalado Java para que se ejecuten aplicaciones Java en el sistema.

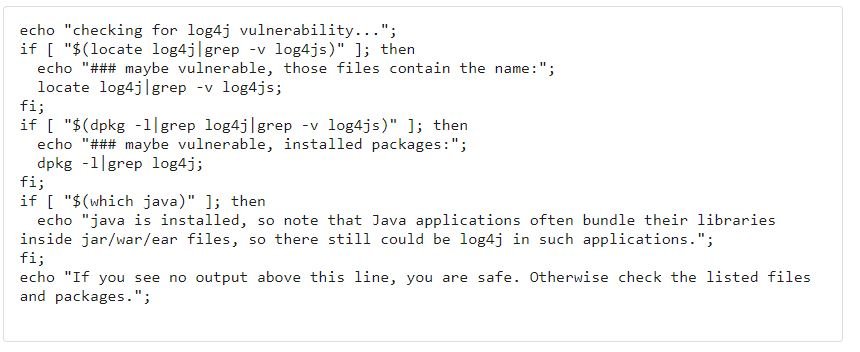

A través de Stack Exchange, un desarrollador compartió un script que puede ayudar a otros usuarios a identificar la instalación de Log4j en un sistema:

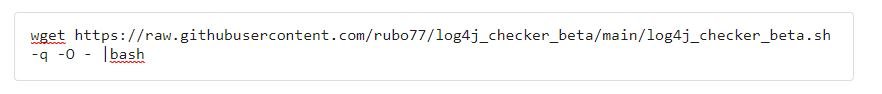

Posteriormente se ejecuta el comando mostrado a continuación:

Comentarios adicionales están disponibles en GitHub.

El investigador que reportó inicialmente la falla en Log4j también menciona que solo es posible explotar CVE-2021-44228 si la opción log4j2.formatMsgNoLookups en la configuración de la biblioteca está establecida en falso. Los reportes más recientes sobre este problema señalan que la última versión de la biblioteca afectada mantiene esta configuración establecida en verdadero, lo que previene definitivamente cualquier intento de explotación.

No obstante, los actores de amenazas siguen buscando implementaciones vulnerables, por lo que los administradores deberán de establecer la mencionada función en verdadero de forma manual antes de que sus sistemas se vean afectados.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo ¿Cómo comprobar si tiene Log4j instalado en sus servidores? Solucione la vulnerabilidad en segundos estableciendo la variable log4j2.formatMsgNoLookups en verdadero apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario