El formato PDF se ha convertido en una de las formas más populares para visualizar archivos, ya que este formato es compatible con toda clase de dispositivos tecnológicos, incluyendo computadoras de escritorio, laptops, tabletas electrónicas y smartphones. Debido a esta presencia universal, los actores de amenazas comenzaron a usar estos documentos para entregar malware y desplegar otras variantes de ataque.

En esta ocasión, los especialistas del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo aplicar informática forense para analizar documentos PDF y determinar si están comprometidos con alguna variante de contenido malicioso.

Antes de continuar, cabe recordar que la cadena de ataque vía PDF suele comenzar enviado documentos maliciosos vía email. Cuando estos documentos se abren en el sistema afectado, en la mayoría de los casos se ejecuta código JavaScript en segundo plano capaz de explotar vulnerabilidades en herramientas como Adobe PDF Reader o almacenar archivos ejecutables para etapas de ataque posteriores.

Los documentos PDF, ya sean legítimos o maliciosos, tienen 4 elementos principales, mencionan los expertos en informática forense:

- Encabezado: Contiene información sobre la versión del documento y otros datos generales

- Cuerpo: Se refiere a los objetos del documento. Este elemento está formado por flujos que se utilizan para almacenar datos

- Tabla de referencias cruzadas: que apunta a cada objeto

- Tráiler: Elemento que apunta a la tabla de referencias cruzadas

Ahora que sabemos la información esencial sobre un ataque vía documentos PDF, podremos revisar cada forma de analizar estos elementos.

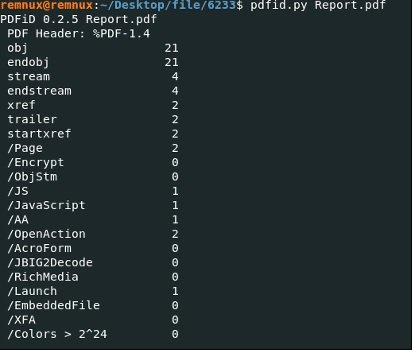

Escaneo de PDF usando PDFiD

PDFiD es un componente de Didier Stevens Suite capaz de escanear documentos PDF usando una lista de cadenas para detectar elementos JavaScript, archivos incrustados, acciones al abrir archivos y conteo de líneas específicas en un documento.

En este ejemplo, podemos ver que PDFiD detectó varios objetos, flujos, código JavaScript y elementos OpenAction en el archivo Report.pdf. Según los expertos en informática forense, la presencia de estos elementos sugiere que el archivo analizado contiene JavaScript o scripts Flash. El elemento /Embedded indica la presencia de otros formatos dentro de los PDF, mientras que los elementos /OpenAction, AA y /Acroform inician acciones automáticas al abrir el archivo.

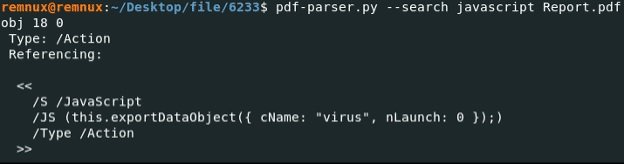

Visualizar el contenido de los objetos PDF

Ya sabemos que hay código JavaScript dentro del archivo PDF analizado. Este será el punto de partida de la investigación; para encontrar un objeto JavaScript indirecto, ejecute la herramienta pdf-parser.py.

Según el resultado de estos escaneos, el código JavaScript oculto ejecutará el malware cada vez que se abra el archivo, por lo que el siguiente paso es extraer la carga maliciosa.

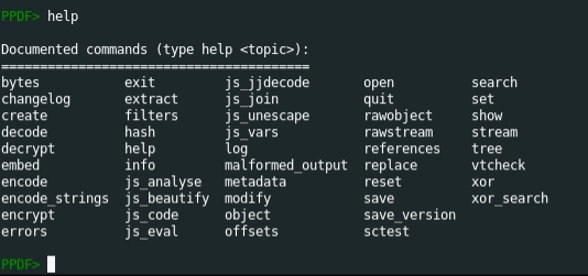

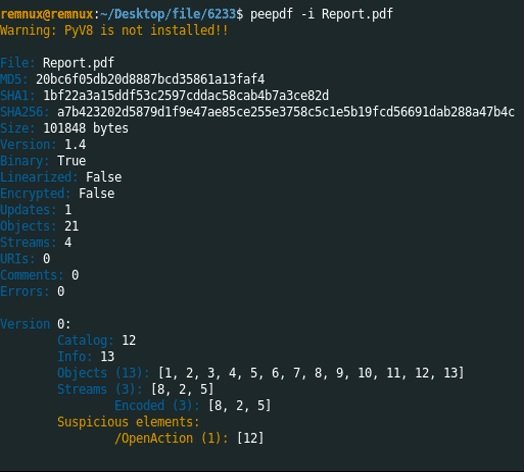

Extracción de archivos incrustados usando Peepdf

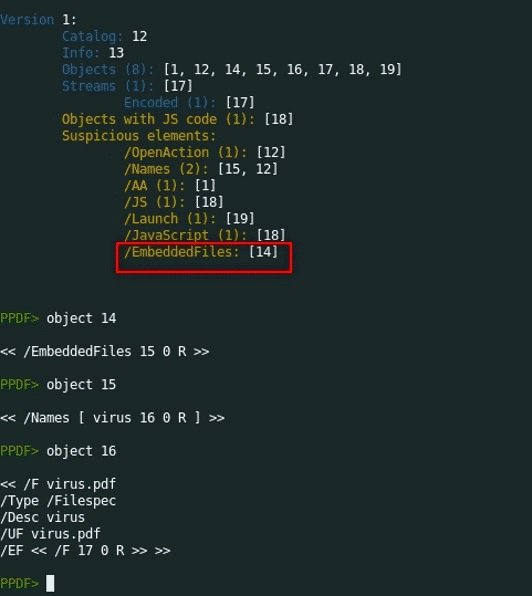

Esta es una herramienta de Python que contiene todos los componentes necesarios para la validación y el análisis de archivos PDF, mencionan los expertos en informática forense. Para aprovechar al máximo sus capacidades, ingrese el comando peepdf – i file_name.pdf. La función -i habilitará el modo interactivo del script:

Para encontrar más funciones, ingrese el comando –help:

El resultado del análisis indica que hay un archivo incrustado en el objeto 14. Una inspección más cercana de este objeto permite ver que apunta al objeto 15; a su vez, el objeto 15 apunta al objeto 16. Finalmente, pueden apreciarse indicios de la presencia de un archivo malicioso en el objeto 17.

Según el contenido del PDF, solo hay una secuencia en él, que también apunta al objeto 17. Por lo tanto, el objeto 17 es una secuencia con un archivo incrustado.

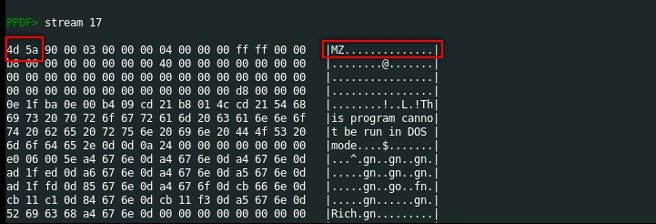

El flujo 17 contiene una firma de archivo que comienza con MZ y un valor hexadecimal que comienza con 4d 5a. Acorde a los expertos en informática forense, estos son signos que apuntan a un archivo ejecutable.

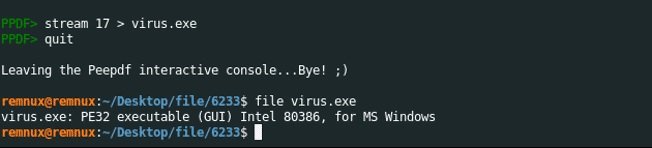

A continuación, guardaremos la secuencia como ejecutable virus.exe.

Análisis de comportamiento

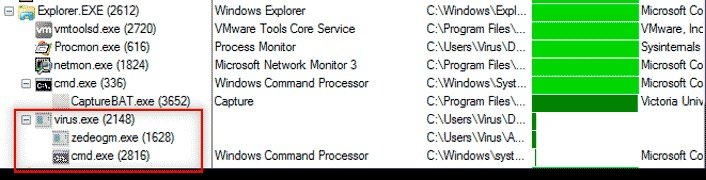

Ejecute el archivo en sup-tuals-tion usando un sistema Windows 7 de 32 bits.

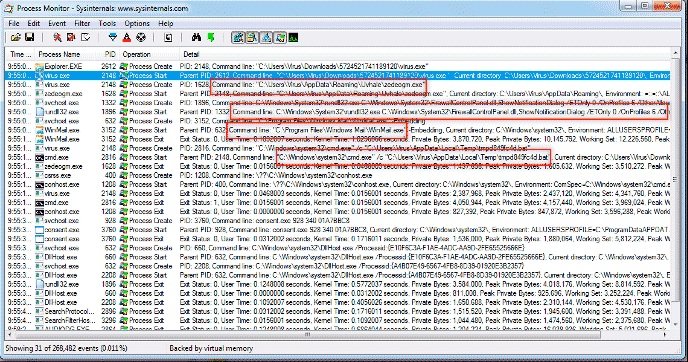

Como puede ver en la ventana de Process Explorer, virus.exe creó dos procesos sospechosos (zedeogm.exe, cmd.exe) que se interrumpieron después de iniciarse.

Según Process Monitor, el archivo zedeogm.exe se guardó dentro de los procesos en ejecución. Luego cambió las reglas establecidas en Windows Firewall. El siguiente paso fue ejecutar el archivo WinMail.exe; después de eso, el programa lanzó cmd.exe para ejecutar el archivo tmpd849fc4d.bat y detener el proceso.

Conclusión

El uso de técnicas de informática forense para el análisis de documentos PDF puede ser fundamental para evitar interactuar con contenido malicioso. En conjunto con otras medidas preventivas, esta práctica puede cerrar uno de los principales vectores de amenazas en la actualidad.

Otras medidas recomendadas para prevenir esta amenaza incluyen:

- Verificar el remitente de un correo electrónico no deseado

- Ignorar los enlaces o archivos adjuntos en correos electrónicos no solicitados

- Mantener sus herramientas antivirus siempre actualizadas

- Verificar los errores tipográficos, muy comunes en correos electrónicos maliciosos

Como de costumbre, le recordamos que este material fue elaborado con fines exclusivamente informativos y no debe ser tomado como un llamado a la acción. IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades, informática forense y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo ¿Cómo realizar informática forense en archivos PDF maliciosos? Revisa si este PDF contiene malware o backdoors apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario