Los troyanos de acceso remoto (RAT) son una de las más populares herramientas de hacking, ya que permiten a los atacantes controlar a distancia un sistema comprometido. Estas poderosas variantes de malware siempre están siendo actualizadas con el fin de evadir las medidas de seguridad en los sistemas atacados, por lo que es necesario conocer toda la información posible al respecto.

En esta ocasión, los expertos del curso de análisis de malware del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán las 6 variantes de troyano de acceso remoto más empleadas por la comunidad cibercriminal. Recuerde que este artículo fue elaborado con fines exclusivamente informativos y no debe ser tomado como un llamado a la acción; IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

A continuación se muestra una lista de las herramientas maliciosas que serán analizadas:

- Cerberus 1.03.5

- CyberGate 1.07.5

- DarkComet 5.3

- Orcus RAT 1.9.1

- NjRat Danger Edition 0.7D

- Venom 2.1

Cabe mencionar que los expertos del curso de análisis de malware han evaluado estos troyanos según los criterios mencionados a continuación:

- Funciones incluidas

- Velocidad de implementación en el sistema objetivo

- Capacidad de carga

- Nivel de protección del código de compilación

- Comprobación en VirusTotal

- Pros y contras en general

Considerado lo anterior, continuemos al análisis de los RAT.

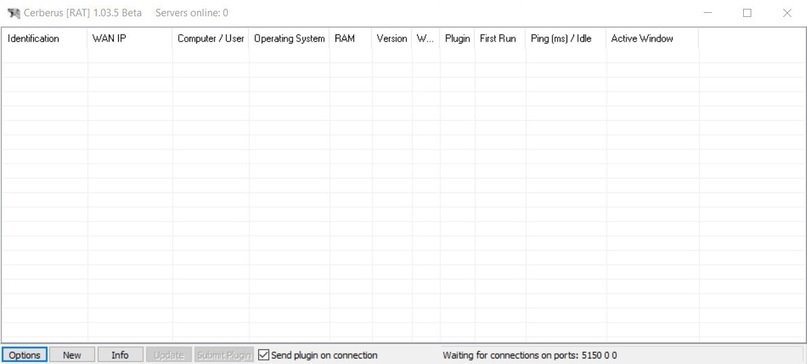

Cerberus

Esta herramienta es capaz de trabajar a una alta velocidad, pues su carga apenas toma 5 segundos. Durante el funcionamiento, el RAT ocupa unos 7.3 MB de memoria, por lo que no representa una carga para el sistema objetivo. Además, acorde a los expertos del curso de análisis de malware, este RAT es capaz de evadir los mecanismos de seguridad con el cifrado adecuado.

Cerberus cuenta con la capacidad de cambiar idioma, reconocer varios formatos de salida e incluso agregar sonidos que se activarán al momento del arranque. Este RAT también puede generar persistencia en el sistema y es muy funcional para engañar al usuario objetivo, aunque puede ser fácilmente detectable. Otra desventaja es que el compilador está algo desactualizado, lo que puede resultar problemático para el atacante.

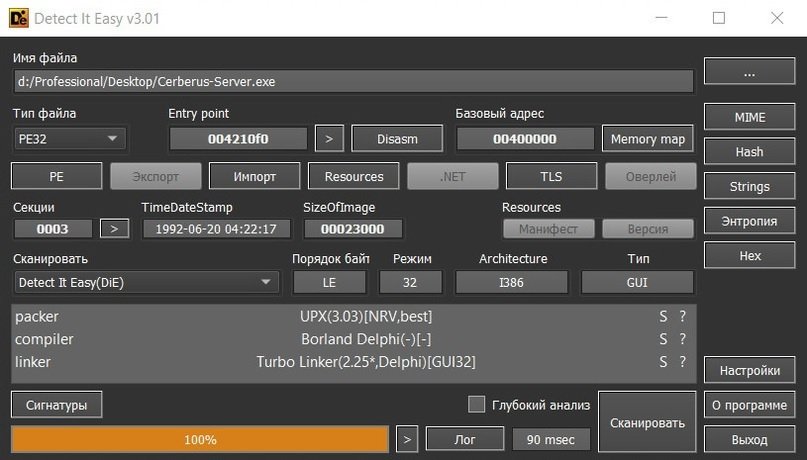

CyberGate

Acorde a los expertos del curso de análisis de malware, arrancar este RAT toma alrededor de 25 segundos, por lo que es significativamente más lento en comparación a opciones como Cerberus. El arranque de CyberGate también es algo llamativo, ya que crea varios procesos visibles en el administrador de tareas.

En cuanto al análisis en VirusTotal, solo uno de los 70 antivirus más populares pudo determinar el origen real de este RAT.

Si bien es fácil utilizar CyberGate para recopilar una gran cantidad información de sesiones activas, los expertos del curso de análisis de malware creen que sería fácil para cualquier administrador detectar y eliminar la infección.

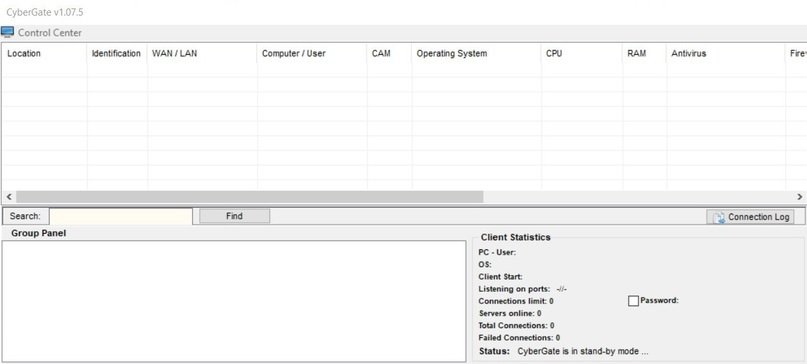

DarkComet

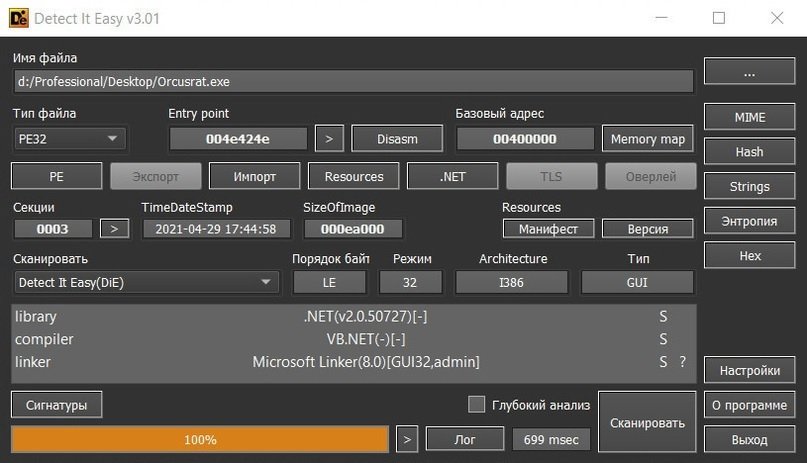

La compilación de este malware toma aproximadamente un minuto, lo que lo convierte en una opción muy lenta para esta clase de herramientas, aunque una vez compilado reduce considerablemente su actividad, consumiendo apenas 2.7 MB del sistema.

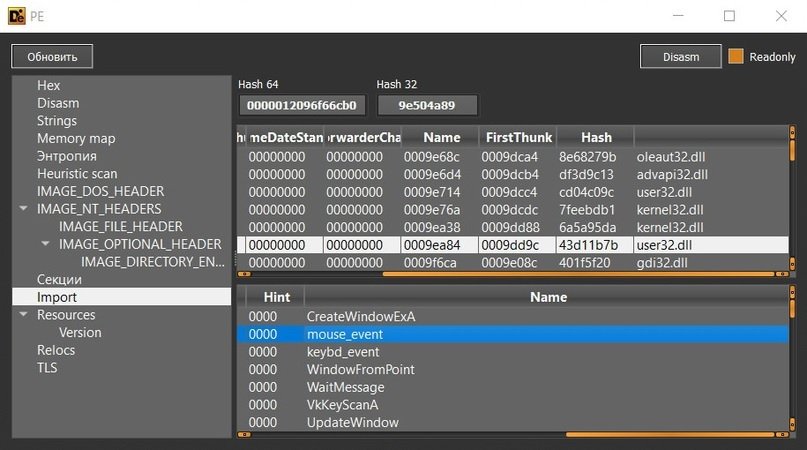

La construcción no es ocultada con protectores o empacadores de ningún tipo y, durante la importación, se puede notar inmediatamente user32.dll, desde el cual se importan los módulos mouse y keybd, y, por supuesto, la función VkKeyScanA de keylogging.

Entre sus funciones destacadas está el uso de dos modos de creación de virus, la programación de acciones y la creación de enlaces de descarga del RAT, señalan los expertos del curso de análisis de malware.

Si bien su consumo de recursos es discreto y no hay mucha información sobre DarkComet en VirusTotal, este RAT no es capaz de ocultar su actividad de forma adecuada, por lo que no es una opción muy popular.

Orcus RAT

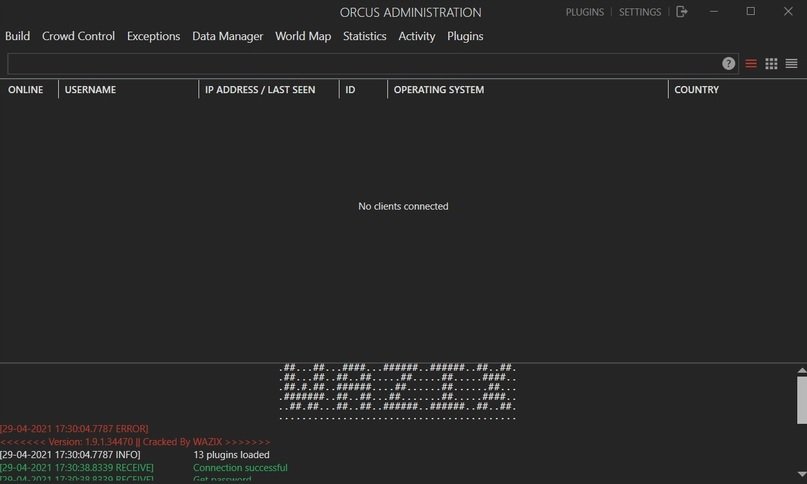

Esta variante de RAT se ensambla en menos de 10 segundos, consume aproximadamente 15 MB en RAM y no crea procesos extraños en el sistema objetivo, además de que cuenta con cifrado, señalan los expertos del curso de análisis de malware. De forma intencional, Orcust RAT puede crear procesos de terceros con fines de distracción y acepta algunos plugins para mejorar sus capacidades.

Muchos antivirus pueden detectar Orcus RAT, aunque esto no quiere decir que estén a salvo de este desarrollo malicioso; no obstante, la funcionalidad del RAT es limitada si el atacante no dispone de algunos plugins.

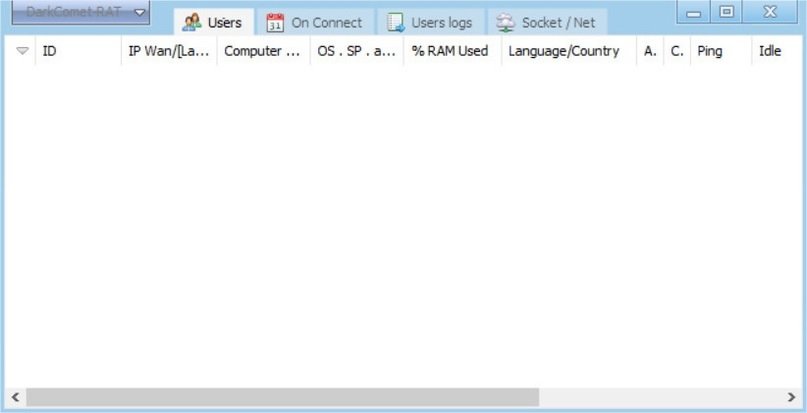

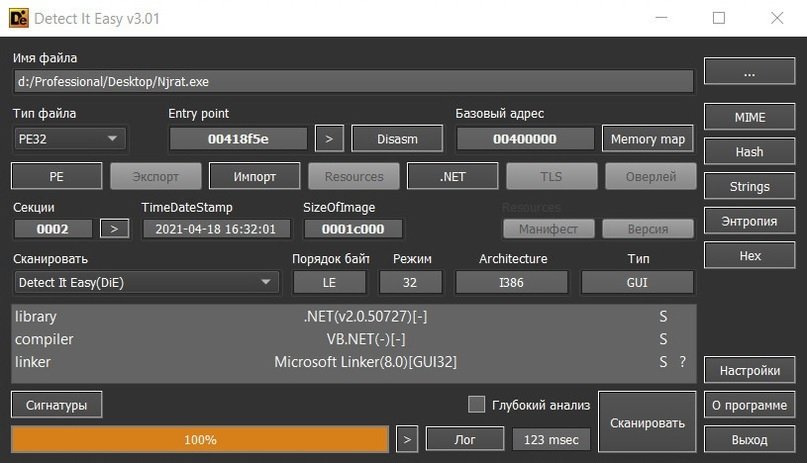

NjRat

Según los expertos del curso de análisis de malware, este RAT cuenta con avanzadas características, incluyendo la capacidad de detenerse al detectar procesos específicos, compartir la pantalla de la víctima, desactivación del administrador de tareas y la imposibilidad de desinstalación.

Por otra parte, su ensamblaje lleva exactamente diez segundos y se ocupa el 18% de la capacidad del procesador, por lo que puede llegar a ser llamativo. El escaneo de antivirus arroja mejores resultados que las opciones mostradas anteriormente, aunque esto no significa que sea imposible de detectar.

Si bien los investigadores creen que hay mejores opciones en la comunidad cibercriminal, NjRat cuenta es una herramienta de hacking completamente funcional, pero su principal desventaja es el alto consumo de recursos del procesador.

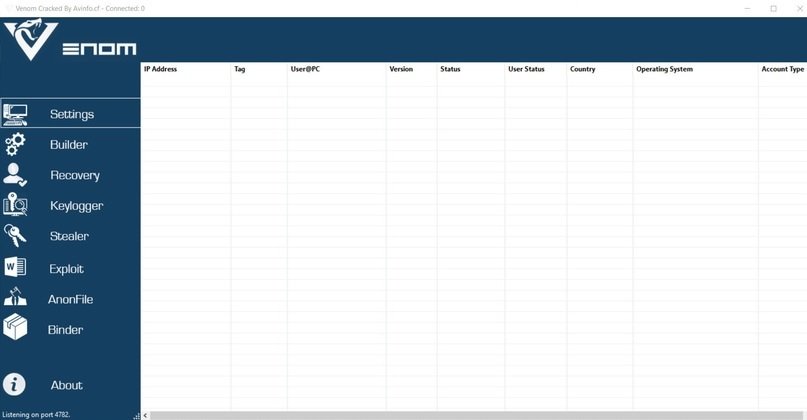

Venom

Acorde a los expertos del curso de análisis de malware, este RAT puede cargar una compilación en AnonFile, además de poder agregar instaladores muy bien ocultados, incluso con falsas licencias de instalación. Los atacantes que usen Venom también podrán crear un rootkit y modificar el troyano, brindando un gran nivel de personalización.

Lanzar este RAT toma aproximadamente 20 segundos y la compilación toma 9 MB de RAM, por lo que prácticamente no consume recursos del sistema. Está escrito en .NET y aunque requiere de mejores tácticas de ocultación no es posible ver el código sobre la marcha.

Venom es tal vez la mejor opción de este listado, ya que se adapta fácilmente a las características de cada campaña de ataque y prácticamente ningún antivirus puede detectar la infección. La principal desventaja de Venom es que es un RAT de paga, aunque ciertamente eso no es algo que detenga a un grupo de hacking avanzado.

Conclusión

Esta es solo una muestra de todas las herramientas maliciosas en la categoría de los RAT, pues sería prácticamente hablar de todas las opciones funcionales en solo un artículo. Por si fuera poco, los expertos del curso de análisis de malware señalan que hay grupos que usan clientes como TeamViewer con fines maliciosos tratando de emular las características de un troyano, por lo que los hackers disponen de una gran cantidad de recursos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo TOP 6: Los troyanos de acceso remoto (RAT) más utilizados por los hackers rusos. Cuál es el mejor según los expertos en análisis de malware apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario