Una de las principales variantes de ataque contra sistemas Windows es el abuso de Active Directory usando herramientas para el robo de credenciales como Mimikatz. Acorde a especialistas en seguridad en redes, el uso de Mimikatz y otras herramientas similares permite a los actores de amenazas extraer contraseñas almacenadas en la memoria del proceso Local Security Subsystem Service (LSSAS.EXE), por lo que se le considera una amenaza de seguridad severa.

En esta ocasión, expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán los mejores métodos para protegerse contra el robo de contraseñas usando Mimikatz, lo que le permitirá consolidar un entorno completo de ciberseguridad.

Como de costumbre, le recordamos que este artículo fue elaborado con fines exclusivamente informativos, por lo que este no debe ser considerado como un llamado a la acción. IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

Método 1: Evitar la posibilidad de depuración

El modo de depuración está habilitado por defecto en los sistemas Windows y se otorga al grupo de administradores locales (BUILTIN\Administrators). Acorde a los expertos en seguridad en redes, prácticamente el 99% de los administradores no usan esta función, por lo que es mejor deshabilitarla antes de que los actores de amenazas traten de explotarla.

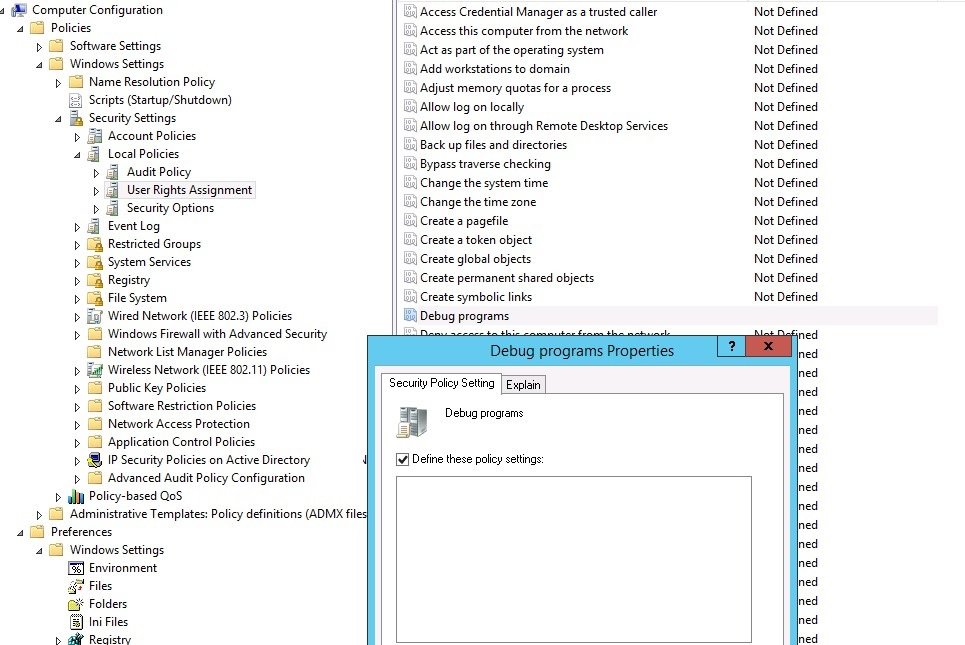

Para esto, diríjase a Política de Grupo (local o de dominio) y vaya a Configuración del Equipo -> Configuración de Windows -> Configuración de seguridad -> Políticas Locales -> Asignación de Derechos de Usuario y habilite la Política del Programa de Depuración.

Esta configuración debe ser incluida en el grupo de dominio de usuarios que requieran derechos de depuración, dejando este espacio vacío para que ningún otro usuario pueda acceder a este privilegio.

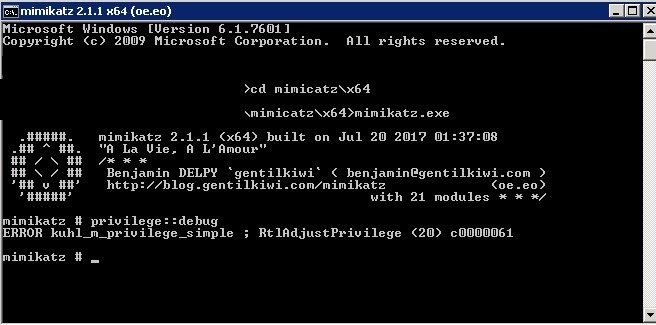

Después de aplicar estos cambios, si el sistema detecta un intento de depuración a través de mimikatz, el atacante recibirá un error como respuesta:

Esta no debe ser considerada una protección completa, ya que esta restricción puede ser fácilmente evadida por un hacker experimentado.

Método 2: Deshabilitar WDigest

Este protocolo fue introducido en Windows XP y permite la autenticación HTTP Digest, una función que requiere el uso de la contraseña en texto sin cifrar del usuario. Windows 8.1 y Server 2012 R2 agregan la capacidad de evitar por completo que LSASS almacene contraseñas en texto sin cifrar.

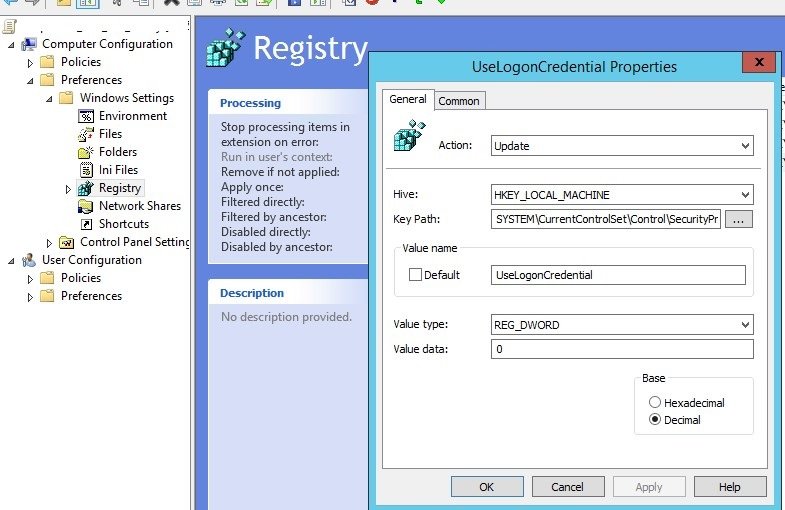

Para evitar que WDigest se almacene en la memoria se agregó un parámetro DWORD32 llamado UseLogonCredential y un valor de 0 en la clave de registro HKEY_LOCAL_MACHINE \System\CurrentControlSet\Control\SecurityProviders\WDigest, mencionan los especialistas en seguridad en redes.

Si necesita deshabilitar completamente el método de autenticación WDigest, establezca el valor de la clave Negociar en 0 en la misma rama, recomiendan los expertos. La implementación de estas medidas en Windows 7, 8 and Windows Server 2008 R2/2012 requiere la instalación de una actualización específica (KB2871997).

Método 3: Protección LSA contra la conexión de módulos de terceros

Para los usuarios de sistemas Windows 8.1 y Windows Server 2012 R2 existe la posibilidad de incluir protección LSA, una medida de seguridad para la memoria LSA que evita la conexión a los procesos desprotegidos.

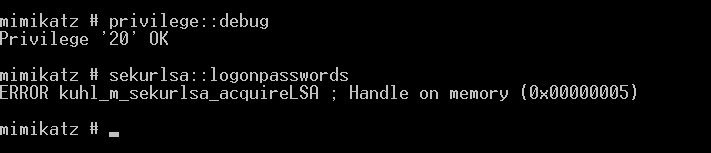

Para habilitar esta protección, los expertos en seguridad en redes recomiendan crear un parámetro RunAsPPL con un valor de 1 en la clave de registro HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Control\LSA.

Después de aplicar este parámetro, el atacante no podrá acceder a la memoria LSA, por lo que Mimikatz solamente obtendrá en respuesta el comando erorsecurlsa::logonpassword.

Método 4: Deshabilitar LM y NTLM

El protocolo de autenticación LM heredado y el hash almacenado de LM asociado deben desactivarse mediante la Política de Grupo de Seguridad de Red. Los expertos en seguridad en redes no recomiendan guardar el valor de hash de LAN Manager en el próximo cambio de contraseña.

También debe dejar de usar al menos el protocolo NTLMv1 (esto se cambia en Configuración del equipo -> Políticas -> Configuración de Windows -> Configuración de seguridad -> Políticas locales -> Opciones de seguridad – Seguridad de red: Restringir NTLM) y, en algunos casos, NTLMv2.

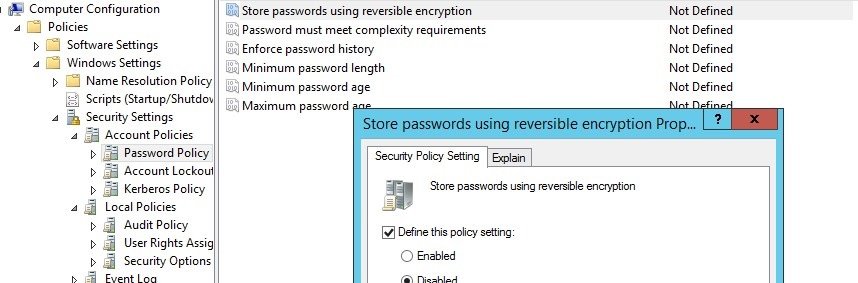

Método 5: Evitar el uso de cifrado reversible

Los expertos en seguridad en redes deben prohibir estrictamente el almacenamiento de contraseñas de usuario en texto sin formato en Active Directory. Para evitar esta práctica debe inhabilitar la política de dominio Almacenar Contraseña usando cifrado reversible, que debe aplicar para todos los usuarios; diríjase a Configuración del Equipo -> Configuración de Windows -> Configuración de Seguridad -> Políticas de cuenta -> Política de Contraseña y establezca su valor en Deshabilitado.

Método 6: Uso del grupo de Usuarios Protegidos

Windows Server 2012 R2 permite el uso de un grupo protegido especial para incrementar la seguridad de usuarios con altos privilegios. Estas cuentas están mejor protegidas contra los hackers, ya que los miembros de este grupo pueden autenticarse a través de Kerberos y otros servicios.

Este grupo puede incluir usuarios con cuentas de administrador para un dominio o servidor específico. Esta característica funciona en servidores y se ejecuta en Windows Server 2012 R2, mencionan los expertos en seguridad en redes.

Método 7: Evitar el uso de contraseñas almacenadas

Otra medida recomendable es evitar que los usuarios del dominio guarden sus contraseñas en recursos compartidos de red en CreedManager. Para hacer esto, habilite la Política de Acceso a la Red y diríjase a Configuración del Equipo -> Configuración de Windows -> Configuración de Seguridad -> Políticas locales -> Opciones de Seguridad para evitar el almacenamiento de contraseñas.

En caso de aplicar esta medida, recuerde que también se les prohibirá a los usuarios el uso de contraseñas guardadas en los trabajos del programador.

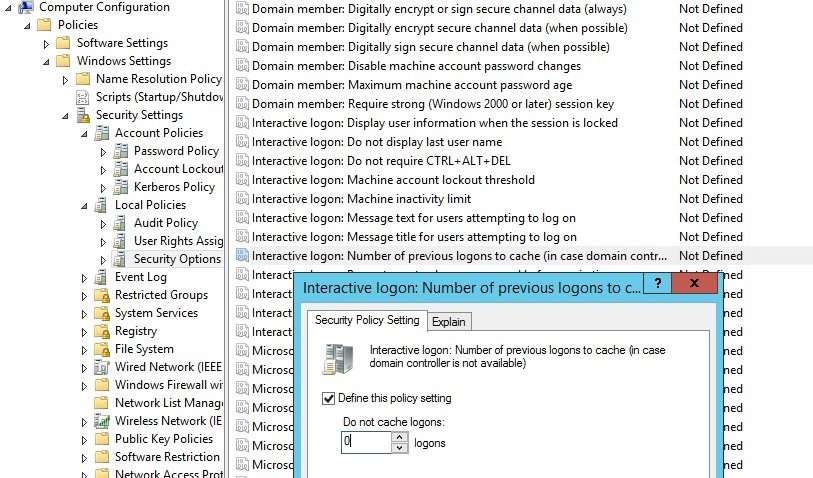

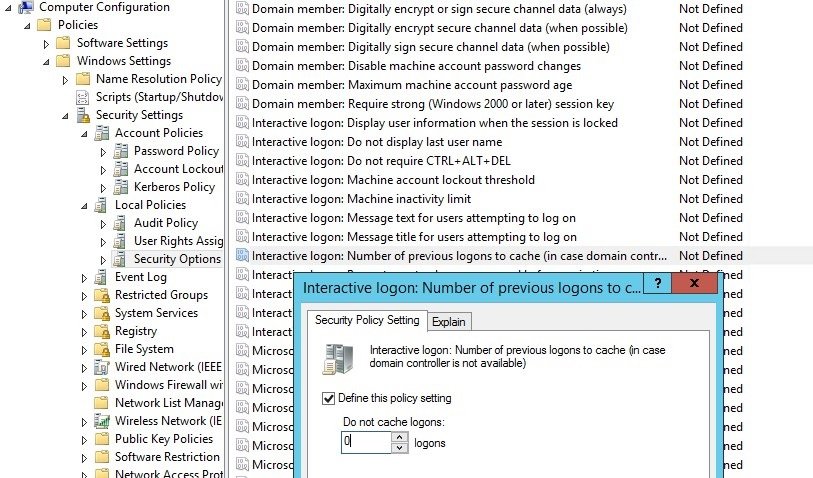

Método 8: Deshabilitar el almacenamiento en caché de credenciales

Una de las funciones de Mimikatz es obtener un hash de las contraseñas de los usuarios del sistema de la rama de registro HKEY_LOCAL_MACHINE \ SECURITY \ Cache, que almacena por defecto el hash de la contraseña de los últimos 10 registros en el sistema. Estos hash se utilizan para autorizar a los usuarios en el sistema si el controlador de dominio no está disponible.

Los expertos en seguridad en redes recomiendan deshabilitar esta función con la activación de la Política de Inicio de sesión Interactivo en Configuración del Equipo -> Configuración de Windows -> Política Local -> Opciones de seguridad, donde deberemos cambiar el valor de este parámetro a 0.

Si bien estos no son todos los métodos para proteger un sistema contra el uso de herramientas como Mimikatz, sí son algunas de las prácticas de seguridad en redes más funcionales, ayudando a miles de administradores a detener un sinnúmero de ataques a diario.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo 8 técnicas para proteger su dominio de red Windows contra la herramienta de robo de credenciales de Mimikatz apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario