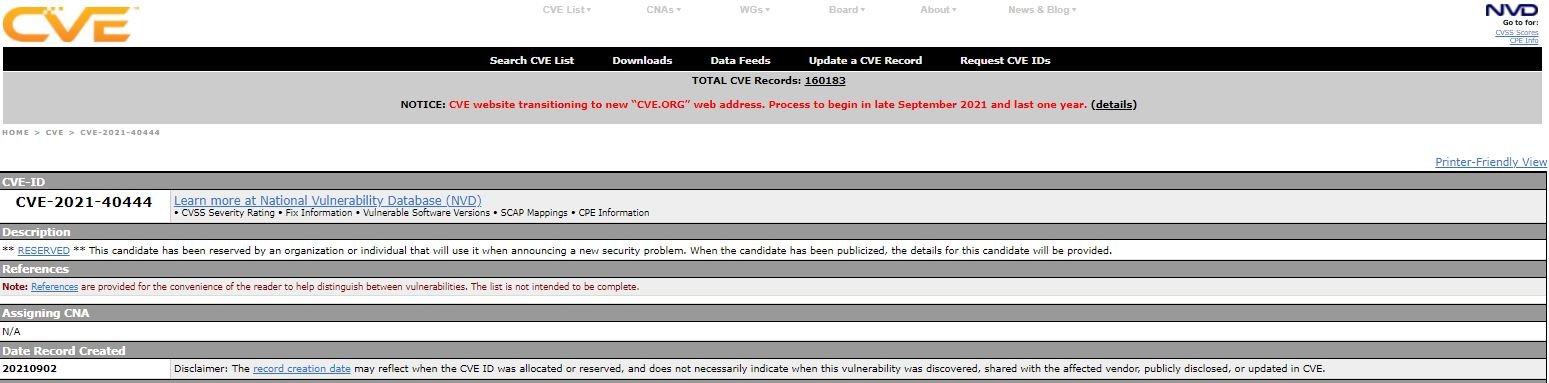

Los equipos de seguridad de Microsoft emitieron una alerta para solicitar a los usuarios de sistemas Windows tomar las medidas pertinentes para evitar la explotación de una vulnerabilidad MSHTML día cero de ejecución remota de código a través de documentos maliciosos de la suite Microsoft Office. La falla fue identificada como CVE-2021-40444, aunque debido al riesgo latente de explotación la compañía no ha revelado mayores detalles al respecto.

Según el reporte, la explotación exitosa de la falla permitiría a los actores de amenazas crear un control ActiveX malicioso que sería empleado por un documento de Microsoft Office que aloja el motor de renderizado del navegador.

Para completar el ataque, los hackers maliciosos tendrían que engañar al usuario objetivo para que abra el documento infectado. Además, los usuarios cuyas cuentas están configuradas para el uso de privilegios mínimos podrían verse menos expuestos a esta variante de ataque.

La Agencia de Ciberseguridad y Seguridad de Infraestructura de E.U. (CISA) también emitió una alerta sobre la vulnerabilidad, recomendando a los usuarios y administradores de sistemas Windows implementar alguna de las soluciones temporales emitidas por Microsoft.

La investigación sigue en curso, por lo que Microsoft podría confirmar que este riesgo va más allá de la potencial infección de documentos de Office debido al uso de MSHTML, prevé Jake Williams, investigador de seguridad de la firma BreachQuest: “Si alguna vez ha abierto una aplicación que conozca su configuración de proxy sin explicación aparente, es probable que sea porque un error en MSHTML. Este tipo de fallas de seguridad parecen tener una vida útil muy larga”, agrega el investigador.

Incluso si se confirmara que el ataque se limita al uso de documentos de Office, la sola existencia del riesgo ha desencadenado múltiples campañas de explotación en escenarios reales, lo que hace urgente que las organizaciones potencialmente expuestas implementen algunas medidas de seguridad.

Microsoft emitiría una serie de parches en los próximos días, aunque sus características dependerán de los hallazgos de su equipo de investigación. Mientras esto ocurra, los clientes deben verificar que sus productos anti malware se mantengan actualizados en caso de que no recurran a las actualizaciones automáticas. Por otra parte, los clientes empresariales deberán seleccionar la compilación de detección 1.349.22.0 con el fin de evitar el riesgo de explotación, al menos de forma temporal.

Otras soluciones temporales para la falla incluyen la inhabilitación de cualquier instalación de controles ActiveX en Internet Explorer.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo CVE-2021-40444: Vulnerabilidad día cero en Office 365 afecta a todos los clientes de Microsoft del mundo. No hay parche disponible apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario