Un grupo de expertos de Australia, Estados Unidos e Israel logró desplegar una variante de canal lateral de CPU para recuperar datos de navegadores web basados en Chromium protegidos con la función Site Isolation. El ataque fue bautizado como Spook.js y está de cierta forma relacionado con los ataques Meltdown y Spectre, revelados en 2018.

El hallazgo de estas variantes de ataque en su momento demostró la poca seguridad implementada por los fabricantes de CPU, por lo que eventualmente tuvieron que modificar sus diseños y agregar mejores funciones de seguridad. Google también adoptó nuevas prácticas, incluyendo la implementación de Site Isolation, una nueva función en Chrome que separa el código JavaScript por dominio, evitando así que los sitios web maliciosos ejecuten ataques Spectre basados en JavaScript.

Los expertos notaron que tal como es ahora, la función es insuficiente, ya que Site Isolation no es capaz de separar subdominios atacantes. Esta variante de ataque abusa de este vacío en el diseño de Site Isolation, algo que Google parece haber notado pero que no puede corregir debido a que la separación de código JavaScript a nivel subdominio volvería inservibles más del 10% de todos los sitios web.

Para concretar el ataque, los investigadores desarrollaron una herramienta JavaScript capaz de montar ataques similares a Spectre en Chrome para procesadores como Intel, AMD y Apple 11. La herramienta solo recupera datos de los mismos subdominios que el sitio web atacado, y funciona solo si el atacante logra colocar su código Spook.js en el sitio web objetivo.

Aunque un ataque exitoso incluso permitiría el compromiso total del sitio web afectado, los investigadores mencionan no haber intentado tal ataque durante sus pruebas. Aún así, sí se llevaron a cabo diversos experimentos en escenarios determinados para demostrar la eficacia de Spook.js.

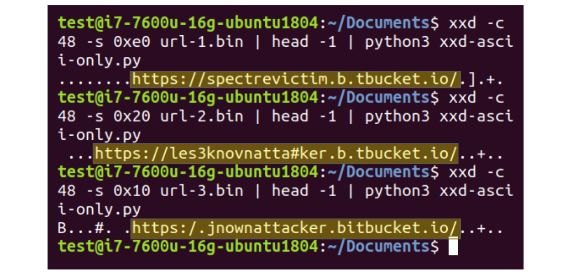

Una de estas pruebas consistió en crear una cuenta de Bitbucket para alojar el código Spook.js en un subdominio especial para el ataque (username.bitbucket.io). Los investigadores usaron una variante del código Spook.js para ver qué otros subdominios de Bitbucket había abierto un visitante en su navegador.

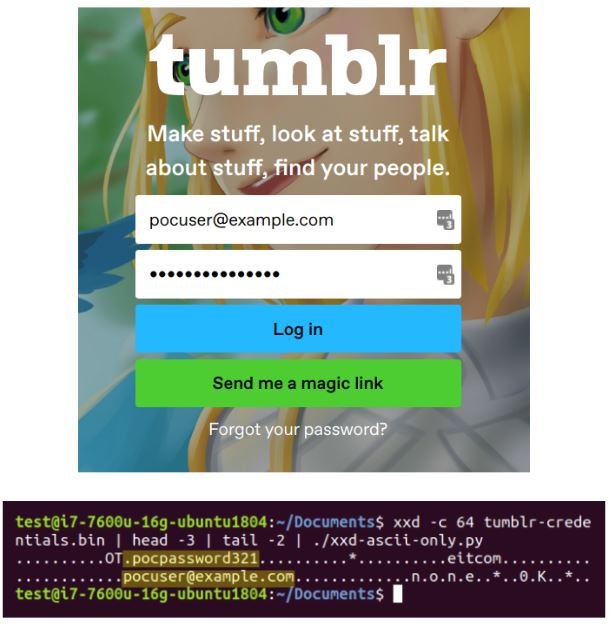

En otros ejemplos, los investigadores demostraron que no era necesario que el usuario objetivo mantuviera abierto el sitio web afectado para completar un ataque, ya que simplemente podían cargarlo dentro de un iframe oculto para iniciar el subdominio. Este ataque fue probado en la popular plataforma de blogs Tumblr, donde a través de una plantilla de blog los investigadores lograron desplegar el ataque Spook.js a otros usuarios del sitio web.

Google reconoció el reporte y se comprometió a realizar algunas mejores, aunque no se agregaron más detalles: “Apreciamos el trabajo de la comunidad de investigación y anunciamos la introducción de cambios en Site Isolation para prevenir este ataque.”

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Nuevo ataque para romper la función Site Isolation en navegador web Chrome apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario