Especialistas de la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) anunciaron el lanzamiento de un panel complementario basado en la herramienta Splunk que ayudará a los administradores a verificar la seguridad en los entornos Microsoft Azure Active Directory, Office 365 y Microsoft 365.

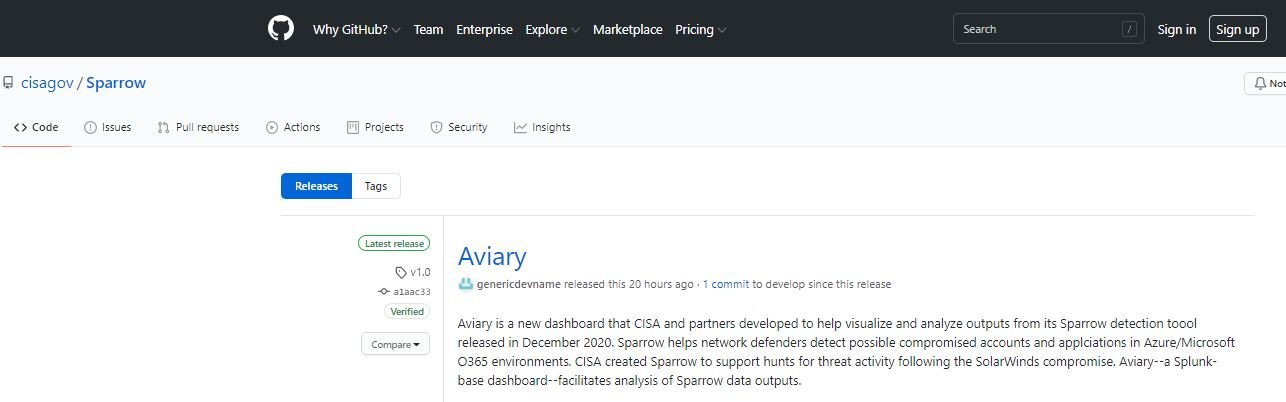

Identificad como Aviary, esta herramienta ayudará a analizar las salidas de datos generadas con la herramienta de código abierto basada en PowerShell conocida como Sparrow, útil para la detección de aplicaciones y cuentas de Azure y Microsoft 365 potencialmente comprometidas.

Los expertos señalan que Aviary puede ser de gran ayuda para la revisión de los registros PowerShell detectados por Sparrow, incluyendo análisis de inicios de sesión. Los administradores tambén pueden ayudar a investigar el uso de PowerShell para usuarios en el entorno y examinar los dominios Azure AD.

A continuación se presentan los pasos principales para usar Aviary:

- Ingerir registros de Sparrow (sourcetype = csv)

- Importar el código .xml de Aviary en un nuevo Panel de Control

- Apuntar los datos de Aviary a Sparrow usando el índice y la selección de host

- Revisar el resultado. Hacer clic en cualquier valor de campo de UserId para correlacionar la actividad de la entidad de servicio

Las fuentes de datos reconocidas de Sparrow incluyen:

- AppUpdate_Operations_Export.csv

- AppRoleAssignment_Operations_Export.csv

- Consent_Operations_Export.csv

- Domain_List.csv

- Domain_Operations_Export.csv

- FileItems_Operations_Export.csv

- MailItems_Operations_Export.csv

- PSLogin_Operations_Export.csv

- PSMailbox_Operations_Export.csv

- SAMLToken_Operations_Export.csv

- ServicePrincipal_Operations_Export.csv

La Agencia recomienda a los administradores de estas implementaciones usar Aviary para realizar análisis sencillos de la salida de Sparrow, revisando la alerta AA21-008A acerca de la detección de actividad maliciosa posterior al compromiso en entornos de Microsoft Cloud.

Hace unas semanas CISA lanzó CHIRP, una herramienta de recopilación forense basada en Python para detectar signos de la actividad maliciosa similar a los ataques de SolarWinds en sistemas operativos Windows. Por otra parte, CrowdStrike lanzó una herramienta de detección similar a Sparrow llamada CrowdStrike Reporting Tool para Azure.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Herramienta gratuita para comprobar si sus entornos de Microsoft Azure Active Directory, Office 365 (O365) y Microsoft 365 (M365) fueron hackeados apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario