Muchas de las variantes de malware más sofisticadas cuentan con la capacidad de analizar si el sistema en el que se ejecutan está protegido con un entorno sandbox; de ser así, estas variantes de software malicioso pueden desactivar sus funciones y ocultarse de los sistemas de seguridad.

Aunque la implementación de un entorno sandbox es una de las partes fundamentales para el análisis de malware, no siempre es posible realizar esta clase de implementaciones, por lo que es necesario pensar en otras alternativas para prevenir estas infecciones. En esta ocasión, los expertos del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán a implementar falsos procesos de backdoors, lo que ahuyentará a cualquier actor de amenazas tratando de entrometerse en sus sistemas.

Sobra decir que un sandbox falso no garantiza protección contra el malware, aunque los expertos en análisis de malware aseguran que muchas de las amenazas de seguridad más populares (Petya, Bad Rabbit, entre otras) basan su funcionamiento en la detección de un entorno sandbox.

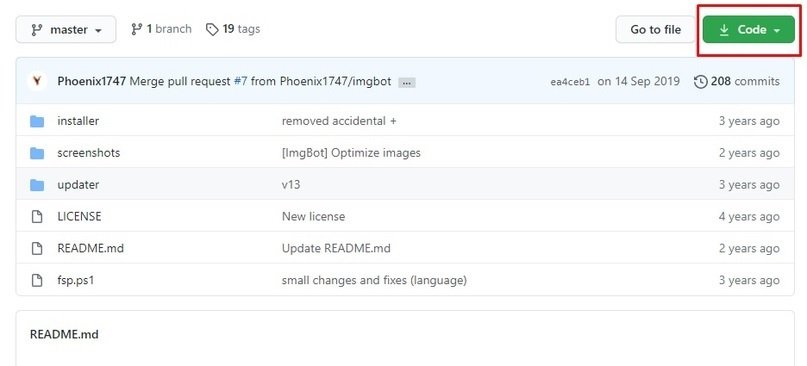

En este proceso necesitaremos la utilidad fake-sandbox, que contiene un script de PowerShell y los archivos de instalación correspondientes.

Comencemos con la pantalla inicial. Descargue el archivo completo del repositorio especificado y descomprímalo en el directorio requerido. Los expertos en análisis de malware señalan que el script que se requiere es fsp.ps1, que debe ser ejecutado usando PowerShell o cmd.exe ingresando el comando con la utilidad:

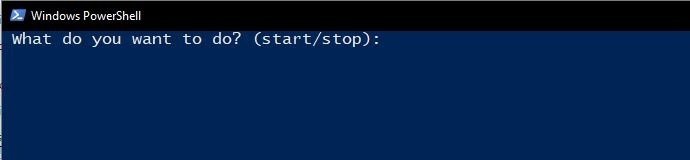

Powershell -executionpolicy remotesigned -F 'Your \ Path \ fsp.ps1'

Cualquiera que sea el método que elija, el resultado debería ser algo como esto:

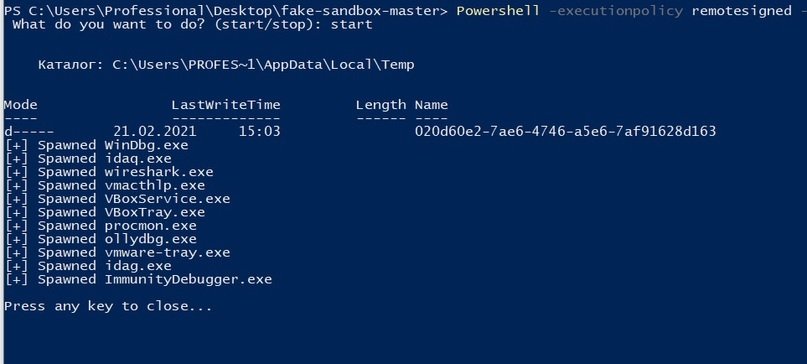

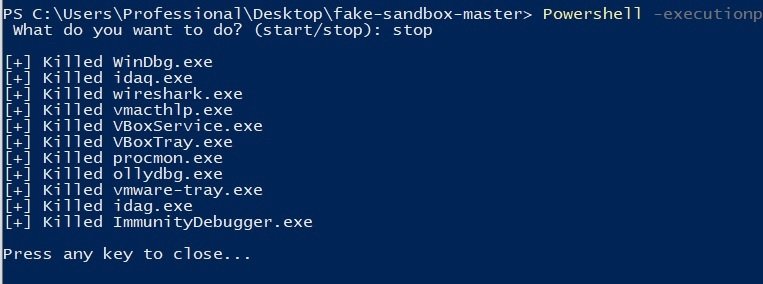

Ahora podemos iniciar los procesos de suplantación disponibles escribiendo “iniciar” o “detener” respectivamente, para eliminarlos. El script iniciará instantáneamente todos los procesos y el resultado debería verse como se muestra a continuación:

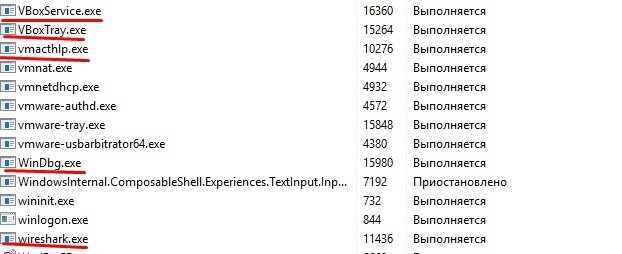

Si después de eso abrimos el administrador de tareas, veremos varios procesos de línea de comando recién lanzados. Si usa programas como el explorador del sistema, puede ver que solo se realizan tareas básicas. Los procesos en sí mismos se denominan “WinDbg.exe”, “wirehark.exe”, etc.

Sobre el funcionamiento, los expertos en análisis de malware señalan que hay una sección que contiene nombres de procesos falsos, y podemos agregar nuestros procesos a la matriz $fakeProcesses. Luego, el script copiará ping.exe en un directorio temporal y cambiará el nombre de estas copias a los nombres de proceso dados. Para que esto funcione mientras la PC está encendida, el script hará ping a la dirección IP no válida 1.1.1.1 cada hora durante un período de tiempo ilimitado. Esto asegura la carga mínima en el sistema y también asegura que los procesos no desaparezcan. El argumento stop simplemente matará lo que se especifique en $fakeProcesses.

El único problema con el script es que no es persistente, por lo que sus desaparecerán después de volver a iniciar sesión y será necesario reiniciar el script. Para simplificar toda esta solución, hay un instalador que coloca automáticamente todos los archivos en el directorio %AppData%\Roaming\FakeSandboxProcesses y un pequeño paquete de activadores. Para hacer esto, ejecute el archivo fsp-installer.bat de la sección del instalador, señalan los expertos en análisis de malware.

No se requieren derechos de administrador, por lo que solo tendrá que ejecutar el archivo por lotes en la ventana de la línea de comando e ingresar “i” para iniciar la instalación, luego ingresar “y” si también necesita instalar el componente de actualización automática o “n” si no lo necesita para instalarlo. Luego presionamos cualquier botón para cerrar la ventana de la línea de comando y la instalación estará completa. Los procesos ahora se iniciarán automáticamente cuando se encienda la computadora.

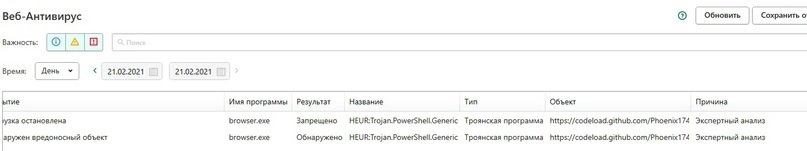

Es importante señalar que los expertos en análisis de malware recomiendan incluir en la lista blanca el archivo por lotes para que el software antivirus lo ejecute automáticamente en la carpeta FakeSandboxProcesses y en el directorio AppData. De lo contrario, el antivirus puede identificarlo como malware y evitar que se propague. Kaspersky detecta el archivo por lotes como un troyano:

Obviamente, este script no es un troyano. En resumen, los procesos de sandbox falsos son una manera fácil de hacer que el malware crea que está siendo escaneado, lo que puede funcionar como una primera capa de seguridad en cualquier sistema.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Cómo engañar fácilmente al ransomware o malware para que no se ejecuten en un dispositivo sin una solución de seguridad avanzada apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario