Un grupo de actores de amenazas mantiene un ataque activo contra los sistemas de GitHub Actions con la intención de extraer criptomoneda en una variante de hacking conocida como cryptojacking. Como recordará, GitHub Actions es una solución CI/CD que hace más fácil la automatización de los flujos de recursos determinados, además de permitir la configuración de tareas periódicas.

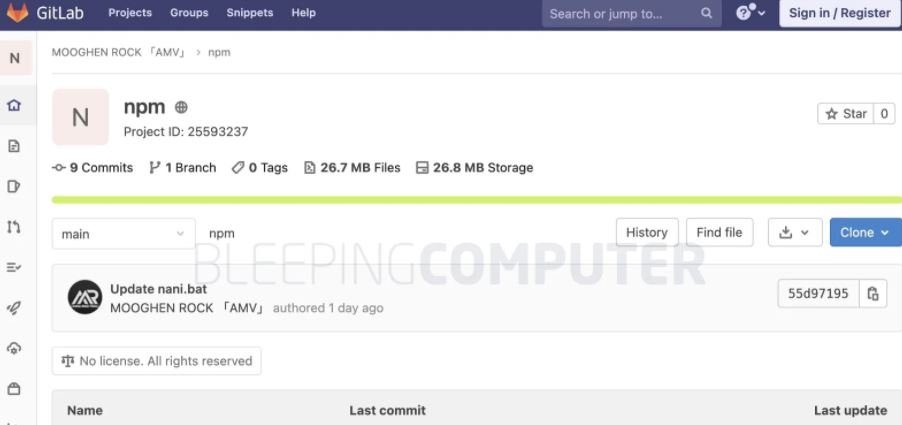

Al parecer, este ataque se basa en la inyección de código malicioso de GitHub Actions a repositorios bifurcados de un repositorio legítimo, además de crear solicitudes de extracción para que los mantenedores integren el código malicioso con el código original del repositorio. El reporte también menciona que el código malicioso carga un software para el minado de criptomoneda identificado como npm.exe de GitLab, siendo ejecutado con la dirección de billetera de criptomoneda de los actores de amenazas.

PROCESO DEL ATAQUE

Todo comienza bifurcando un repositorio legítimo con GitHub Actions habilitado. Posteriormente los actores de amenazas inyectan código malicioso en la versión bifurcada para presentar una solicitud de extracción con la que los responsables del mantenimiento del repositorio original deberán fusionar el código de nuevo.

A través de su cuenta de Twitter, el investigador Justin Perdok mencionó que hay al menos 95 repositorios que están siendo atacados.

Algo sorprendente sobre este ataque es que los actores de amenazas no requieren de que el mantenedor del proyecto legítimo apruebe la solicitud de extracción, pues el solo hecho de enviarla basta para continuar con las acciones arbitrarias, especialmente en el contexto de proyectos de GitHub con determinadas configuraciones.

En el momento que se crea la solicitud de extracción la infraestructura de GitHub ejecutará el código malicioso, comenzando a ejecutar el software de cryptojacking.

Como se menciona anteriormente, el software de minado es identificado como npm.exe, aunque Perdok menciona que el software está mal etiquetado, dando la impresión de que guarda alguna relación con los instaladores oficiales de NodeJS.

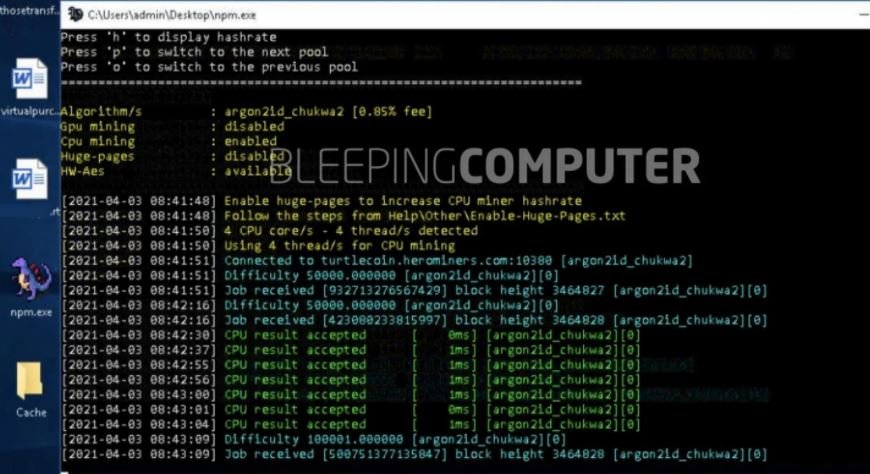

En las pruebas realizadas por especialistas en ciberseguridad, los ejecutables se conectan al grupo de criptomonedas turtlecoin.herominers.com, comenzando sus actividades de extracción de criptomoneda.

A través de un portavoz, GitHub menciona que sus equipos de seguridad están al tanto de esta campaña, por lo que se ha iniciado una investigación interna. Cabe resaltar que esta no es la primera vez que los grupos de hacking abusan de implementaciones como GitHub Actions, ya que hace un tiempo el investigador Yann Esposito describió una variante de ataque abusando directamente de las solicitudes de extracción.

En 2020 los equipos de seguridad de GitHub también recibieron reportes de un método de ataque basado en alojar una botnet en sus sistemas, abusando de las solicitudes de extracción de forma similar a la realizada por esta campaña de cryptojacking.

El cargo Hackers usan la infraestructura de los servidores de GitHub para minado de criptomoneda apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario