Especialistas de una forma de seguridad reportan el hallazgo de 33 vulnerabilidades en cuatro bibliotecas TCP/IP de código abierto ampliamente utilizadas en el firmware de más de 150 proveedores. Los investigadores creen que millones de dispositivos empleados en entornos industriales, domésticos y comerciales podrían estar expuestos a este conjunto de fallas, apodado Amnesia:33.

Toda clase de dispositivos inteligentes podrían verse afectados, incluyendo smartphones, consolas de videojuegos, sistemas HVAC, impresoras, enrutadores, switches, además de toda clase de dispositivos de control industrial.

El amplio impacto de estas fallas radica en el hecho de que afectan a cuatro bibliotecas de código abierto ampliamente utilizadas: uIP, FNET, picoTCP y Nut/Net. Por más de 20 años, los fabricantes de dispositivos han agregado una de estas cuatro bibliotecas al firmware de sus dispositivos, permitiendo que sus productos admitan TCP/IP, los protocolos de comunicaciones de red más utilizados hoy en día.

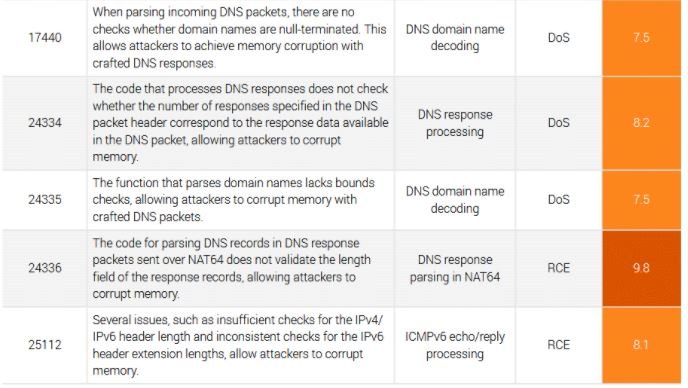

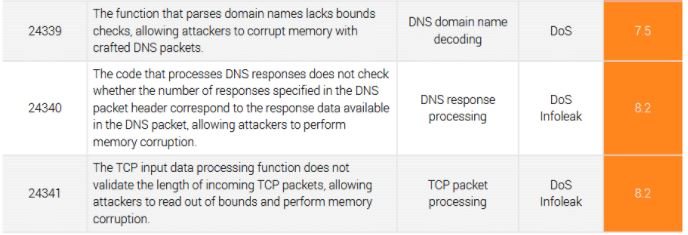

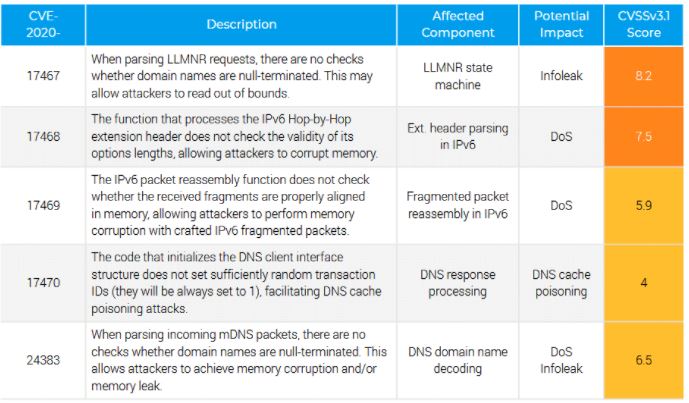

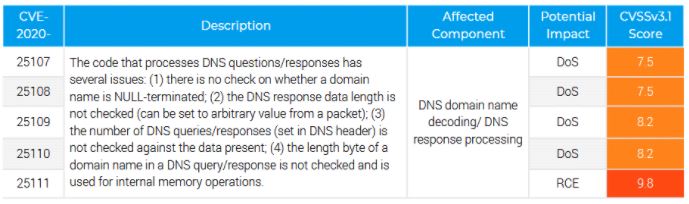

Los expertos consideran que, de ser explotadas, estas fallas permitirían a los actores de amenazas desplegar múltiples variantes de ataques, incluyendo:

- Ejecución de código remoto (RCE)

- Denegación de servicio (DoS)

- Fuga de información confidencial

- Ataques de envenenamiento de caché de DNS

Cabe señalar que los ataques varían según el dispositivo objetivo y el tipo de implementación de red. Por ejemplo, por su naturaleza, los enrutadores se pueden explotar de forma remota, ya que generalmente están conectados a la interfaz externa de una empresa. Otros dispositivos, como sensores y equipos industriales, dependen del acceso local para su abuso.

Este hallazgo fue reportado por los expertos de la firma Forescout, quienes mencionan que este reporte forma parte de una investigación llamada Proyect Memoria, en la que se han analizado los mecanismos de seguridad en otras 7 pilas TCP/IP: “No encontramos fallas en las pilas lwIP, uC/TCP-IP y CycloneTCP; aunque esto no necesariamente significa que no haya fallas en estas pilas, observamos que las pilas tienen límites consistentes y en general no dependen del análisis sintáctico”, mencionan los expertos.

Para corregir las fallas, los proveedores de dispositivos afectados deberán tomar las pilas TCP/IP actualizadas e integrarlas como actualizaciones de firmware para sus productos. Aunque este es un proceso relativamente sencillo en algunos productos, muchos de los dispositivos afectados ni siquiera cuentan con la capacidad para recibir actualizaciones de firmware, por lo que es prácticamente imposible que los fabricantes puedan corregir las fallas.

El cargo Más de 30 fallas de seguridad permitirían hackear smartphones, enrutadores y dispositivos de control industrial apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario