Especialistas de la Universidad Ben-Gurion, Israel, publicaron una investigación en la que se describe un ataque para convertir la tarjeta RAM de un dispositivo en un transmisor inalámbrico con el fin de enviar datos confidenciales desde entornos aislados sin WiFi hacia ubicaciones controladas por los atacantes.

El ataque, bautizado como AIR-FI, es un tipo de técnica de canal encubierto para la exfiltración de datos: “Esta no es una técnica para acceder a una computadora, sino que es un método de robo de datos que pocos sistemas de seguridad podrían prever”, mencionan los expertos.

Aunque estos canales de exfiltración no representan problemas para los usuarios de computadoras convencionales, son una verdadera amenaza para los sistemas aislados (air-gapped), considerados altamente seguros. Estos sistemas se implementan en instalaciones gubernamentales, militares y empresariales para la protección de documentos confidenciales.

Si bien estos ataques se consideran poco comunes, su existencia ha forzado a múltiples organizaciones a reconsiderar la arquitectura de sus sistemas para evitar dejar cabos sueltos.

El ataque AIR-FI se basa en las ondas electromagnéticas que genera cualquier componente electrónico a medida que circula la electricidad. Los actores de amenazas podrían colocar código malicioso en un sistema aislado manipulando la corriente eléctrica dentro de la tarjeta RAM del dispositivo objetivo para generar ondas electromagnéticas con una frecuencia idéntica a la generada por el espectro WiFi (2400 Ghz).

La señal generada puede ser interceptada por cualquier dispositivo con una antena WiFi integrada dentro de su rango de alcance. Los investigadores mencionan que el ataque fue probado con diversos sistemas aislados, logrando extraer datos a una velocidad de hasta 100b/s, que terminaron en computadoras, smartphones, dispositivos IoT, entre otros.

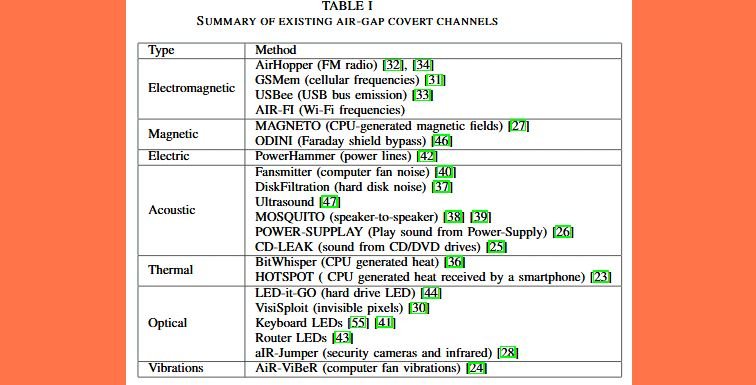

Como posible solución, los especialistas sugieren que las organizaciones que cuentan con sistemas aislados desplieguen mecanismos para interferir en estas señales y así evitar su transmisión a actores de amenazas. Los investigadores de Ben-Gurion han encontrado al menos una decena más de mecanismos similares anteriormente. Algunos de estos mecanismos se describen a continuación:

- LED-it-Go: Extracción de datos en sistemas aislados a través de las luces LED de actividad de un disco duro

- USBee: El bus de datos de un conector USB emite emisiones electromagnéticas que pueden usarse para la filtración de datos

- AirHopper: Se abusa de la tarjeta GPU local para emitir señales electromagnéticas a un teléfono móvil cercano, que también se usa para robar datos

Como se menciona anteriormente, estas no se consideran fallas críticas, aunque los administradores de sistemas aislados deben tomar en cuenta las recomendaciones de seguridad.

El cargo Convertir tarjetas RAM en emisores WiFi y para robar datos de computadoras sin Internet apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario