Aunque nunca haya sido víctima de un intento de fraude en línea o algo similar, es altamente probable que sus credenciales de acceso a correo electrónico, cuentas de redes sociales o plataformas laborales se hayan visto expuestas en un incidente de brecha de datos.

Para asegurarse de eso, expertos en ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) recomiendan usar alguna de las plataformas especializadas en estos incidentes, lo que le permitiría tomar las medidas adecuadas para prevenir que sus cuentas en línea se vean comprometidas. A continuación se presentan las plataformas más populares en su tipo.

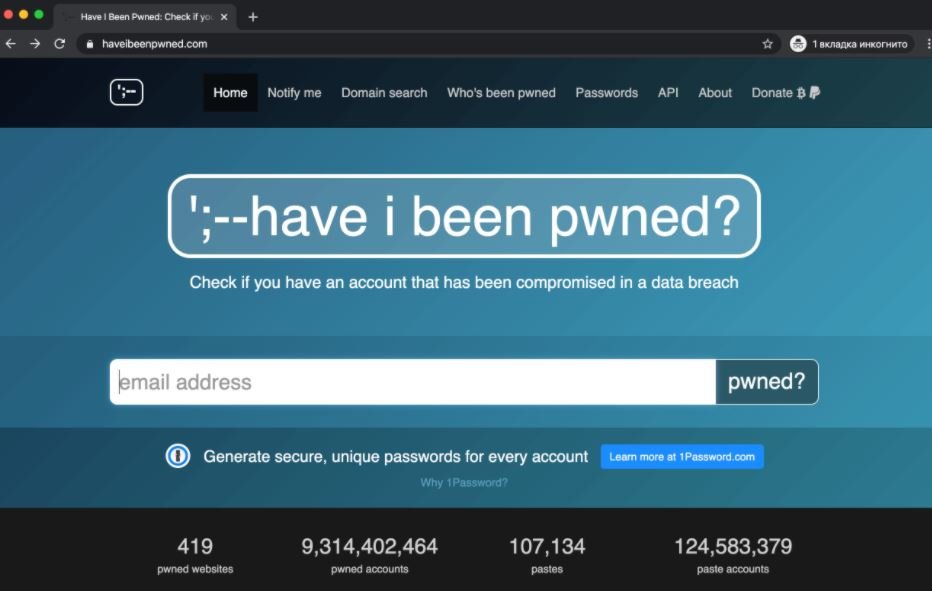

Have I Been Pwned

Uno de los servicios más famosos para verificar las cuentas filtradas es Have I Been Pwned, que fue creado después de una de las mayores brechas de datos más devastadoras de la historia.

Este es un motor de búsqueda de ingeniería inversa que verifica la presencia de una cuenta de correo electrónico o contraseña en enormes bases de datos. Los usuarios simplemente pueden ingresar sus direcciones email o contraseñas y Have I Been Pwned resonderá si sus datos se han visto comprometidos.

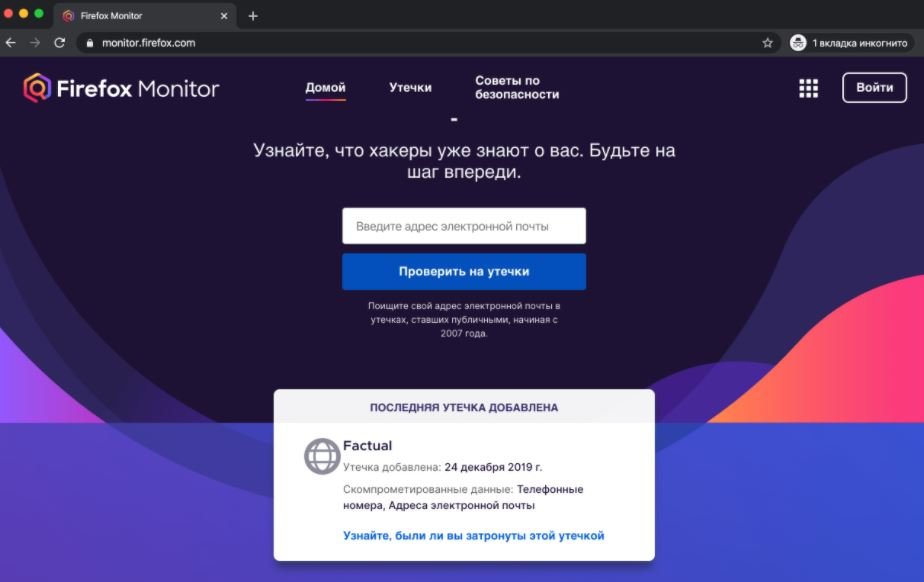

Firefox Monitor

Hace un par de años Mozilla lanzó este servicio para verificar las credenciales de acceso potencialmente expuestas en incidentes de seguridad. Los usuarios pueden buscar en la base de datos o bien registrarse para recibir alertas cuando se detecte un nuevo caso de exposición masiva de información, mencionan los expertos en ciberseguridad.

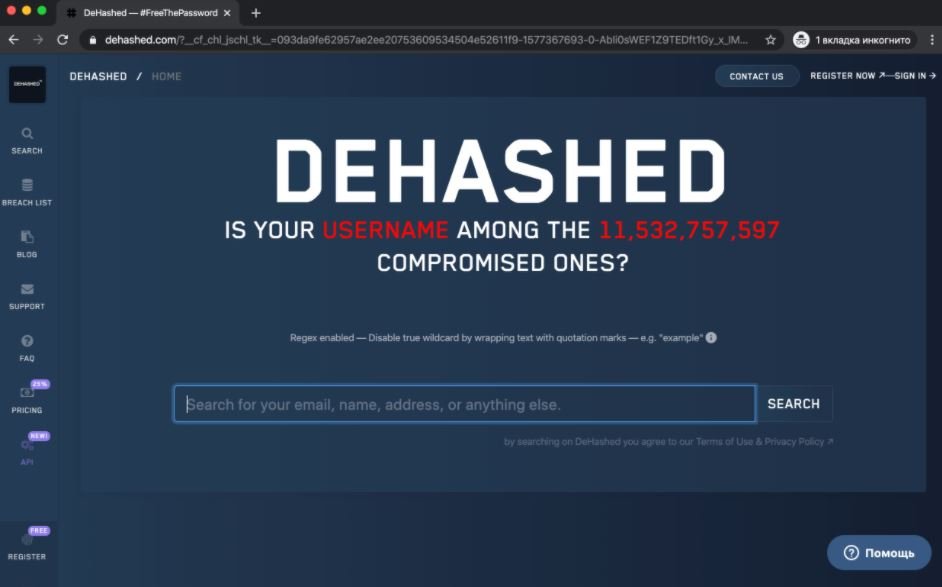

DeHashed

DeHashed es un servicio de búsqueda de información comprometida en incidentes de ciberseguridad. Este servicio cuenta con buena reputación entre investigadores, periodistas y usuarios regulares interesados en mantener protegidas sus cuentas en línea. Los usuarios de DeHashed pueden buscar direcciones IP, números telefónicos, domicilios, entre otros datos.

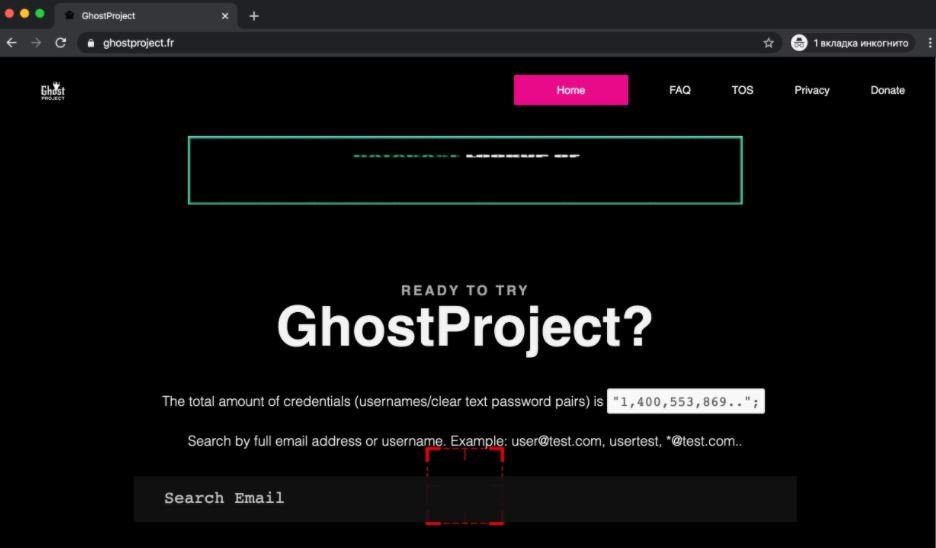

GhostProject

Esta es una base de datos de acceso gratuito con más de 1.4 millones de credenciales comprometidas, además de que se actualiza constantemente.

Los desarrolladores de GhostProject recomiendan evitar el uso de contraseñas fáciles de recordar, además de nunca utilizar la misma contraseña para acceder a diferentes plataformas en línea.

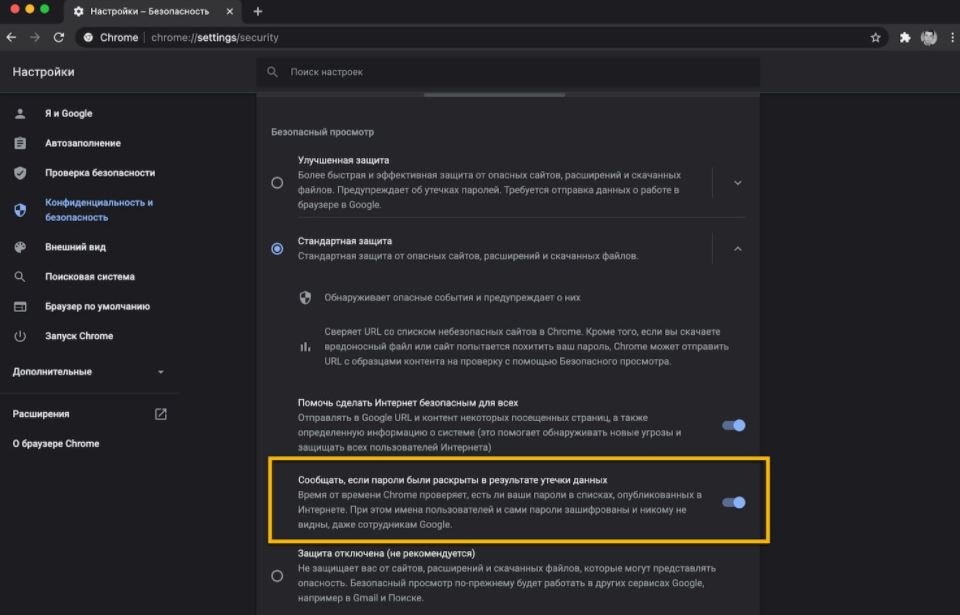

Google Password Checkup

Esta es una extensión de Google lanzada en 2019 que notifica a los usuarios si sus credenciales de inicio de sesión han sido comprometidas La información ingresada por los usuarios se verifica usando una base de datos de 4 millones de credenciales comprometidas conocidas. En octubre, Google presentó la herramienta Password Checker para cuentas de Google. A partir de Chrome 79, esta funcionalidad está integrada directamente en el navegador, supliendo completamente las funciones de la extensión.

BreachAlarm

BreachAlarm es, junto a Have I Been Pwned, una de las opciones más conocidas. Este servicio permite a los usuarios verificar sus direcciones email en busca de incidentes de seguridad que las involucren. Además, BreachAlarm cuenta con un servicio de pago que, a cambio de $30 USD al año, ofrece servicios especializados para cuentas comerciales, pequeñas empresas y oficinas de gobierno locales.

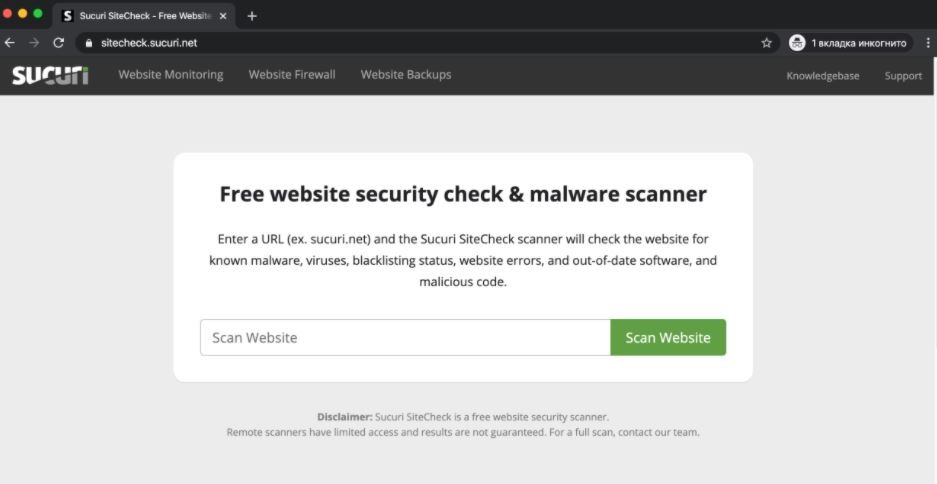

Sucuri Security Scanner

Este es un servicio que le permite escanear sitios completos en busca de diversas vulnerabilidades, listas negras e incidentes de hacking con un especial enfoque en la atención a organizaciones privadas.

Conclusión

Mientras estas plataformas hacen grandes esfuerzos por procesar información disponible públicamente y desarrollar las herramientas necesarias para que los usuarios busquen si sus datos se han visto comprometidos, existen múltiples sitios web fraudulentos que supuestamente ofrecen este tipo de información. Estos sitios son puestos en línea con el fin de robar la información de las víctimas y poder usarla en posteriores campañas de hacking. Los expertos en ciberseguridad recomiendan poner atención en qué plataformas estamos visitando y, de ser posible, sólo recurrir a las opciones aquí enlistadas.

El cargo 7 SERVICIOS PARA VERIFICAR SI SU INFORMACIÓN FORMÓ PARTE DE UNA BRECHA DE DATOS O HACKEO apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario