Los datos de redes móviles podrían ser uno de nuestros expedientes más recientes y completos. Nuestros teléfonos móviles están vinculados a estas redes y exponen nuestra demografía, círculos sociales, hábitos de compra, patrones de sueño, dónde vivimos y trabajamos e historial de viajes. Las debilidades técnicas de las redes de comunicaciones móviles amenazan estos datos agregados. Estas vulnerabilidades pueden revelar información privada a numerosos y diversos actores y están estrechamente relacionadas con la forma en que los teléfonos móviles se desplazan entre los proveedores de telefonía móvil para viajar. Estas vulnerabilidades suelen estar relacionadas con señales de señalización transmitidas a través de redes de telecomunicaciones, que exponen a los teléfonos a una posible divulgación de su ubicación.

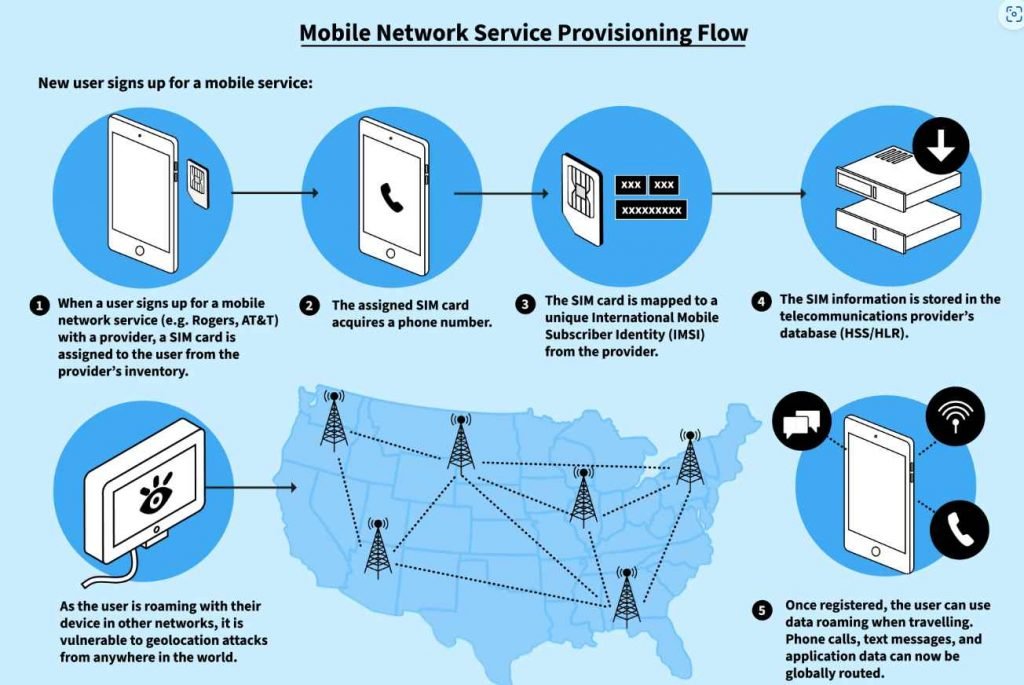

Las redes de telecomunicaciones utilizan enlaces de señalización abiertos y privados. Estas conexiones permiten el roaming local e internacional, lo que permite que los teléfonos móviles cambien de red sin problemas. Estos protocolos de señalización también permiten a las redes obtener información del usuario, incluido si un número está activo, si los servicios son accesibles, en qué red nacional están registrados y dónde están ubicados. Estas conexiones y protocolos de señalización son continuamente atacados y explotados por actores de vigilancia, exponiendo nuestros teléfonos a varias técnicas de divulgación de ubicación .

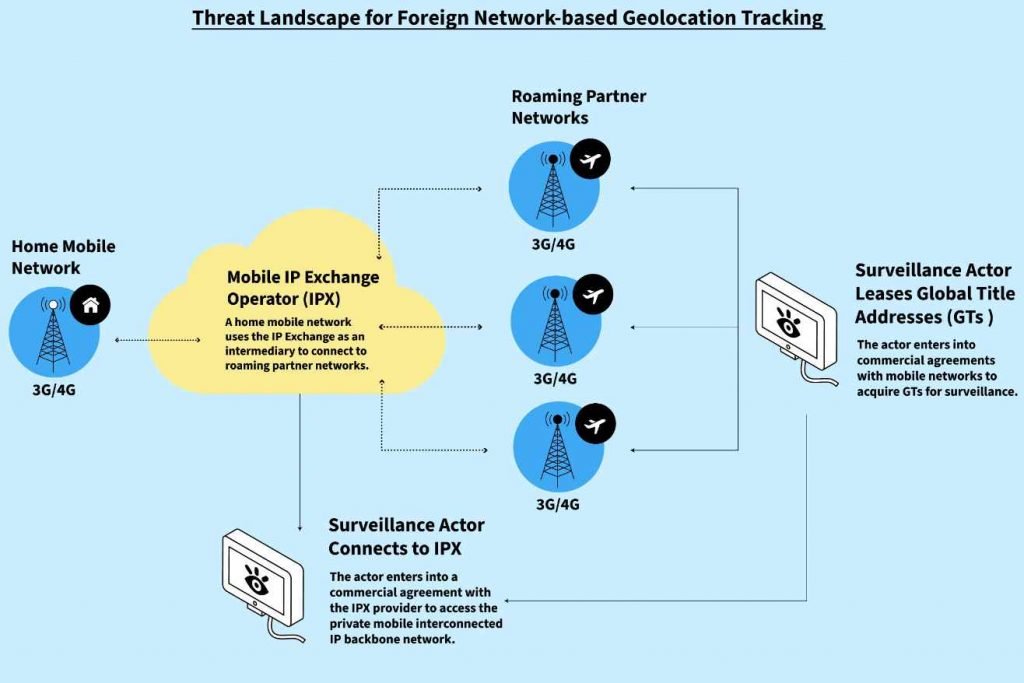

La mayor parte de la divulgación ilegal de ubicaciones basadas en redes se puede lograr porque las redes de telecomunicaciones móviles interactúan. Las agencias de inteligencia y seguridad extranjeras, las empresas de inteligencia comercial y las fuerzas del orden solicitan habitualmente datos de ubicación. Las agencias policiales y de inteligencia pueden obtener información de geolocalización en secreto utilizando tácticas similares a las empleadas por los delincuentes. Nos referiremos a todos estos actores como “actores de vigilancia” a lo largo de este artículo, ya que están interesados en la vigilancia por geolocalización móvil.

A pesar de la adopción mundial de la red 4G y del rápido desarrollo de la huella de la red 5G, muchos dispositivos móviles y sus propietarios utilizan redes 3G. La GSMA, que ofrece información, servicios y reglas para la industria móvil, informa una penetración de suscriptores 3G del 55% en Europa del este, Medio Oriente y África subsahariana. La empresa de inteligencia del mercado móvil Mobilesquared, con sede en el Reino Unido, estima que solo el 25% de los operadores de redes móviles a nivel mundial habían construido un firewall de señalización para evitar el espionaje de geolocalización a finales de 2021. Los conocedores de las telecomunicaciones saben que las vulnerabilidades en el protocolo de señalización SS7 de itinerancia 3G han permitido a las empresas productos de vigilancia para proporcionar anonimato, múltiples puntos de acceso y vectores de ataque, una red ubicua y accesible globalmente con una lista ilimitada de objetivos y prácticamente sin riesgos financieros o legales.

La investigación realizada por Citizen Labs se centra en los riesgos de geolocalización derivados de ataques a redes de señalización móvil. La vigilancia activa o pasiva puede revelar la posición de un usuario utilizando redes de señalización móvil. Pueden utilizar numerosas estrategias para hacer esto.

Los dos métodos difieren significativamente. La vigilancia activa emplea software para activar una respuesta de la red móvil con la posición del teléfono objetivo, mientras que la vigilancia pasiva utiliza un dispositivo de recopilación para recuperar las ubicaciones del teléfono directamente desde la red. Una red adversaria emplea software para enviar mensajes de señalización falsificados a redes móviles objetivo susceptibles para consultar y recuperar la geolocalización del teléfono objetivo durante ataques activos. Estos ataques son concebibles en redes sin salvaguardias de seguridad implementadas o configuradas adecuadamente. A menos que puedan instalar o acceder a dispositivos de recolección pasiva en redes globales, un actor que alquila una red solo puede utilizar tácticas de vigilancia activa.

Sin embargo, los operadores de telefonía celular y otras personas pueden verse obligados a realizar un monitoreo activo y pasivo. En este caso, el operador de red puede estar obligado legalmente a permitir el monitoreo o enfrentarse a un interno hostil que accede ilegalmente a las redes móviles. Un tercero podría obtener acceso al operador o proveedor comprometiendo el acceso VPN a sistemas de red específicos, permitiéndoles recopilar información de ubicación de usuarios activos y pasivos.

El informe analiza principalmente las amenazas de geolocalización en las redes de señalización móvil. Estas amenazas involucran actores de vigilancia que utilizan métodos activos o pasivos para determinar la ubicación de un usuario.

Vigilancia activa :

- En la vigilancia activa, los actores utilizan software para interactuar con redes móviles y obtener una respuesta con la ubicación del teléfono objetivo.

- Las redes vulnerables sin controles de seguridad adecuados son susceptibles a ataques activos.

- Los actores pueden acceder a las redes mediante acuerdos de arrendamiento para llevar a cabo una vigilancia activa.

Vigilancia pasiva :

- En la vigilancia pasiva, se utiliza un dispositivo de recopilación para obtener la ubicación de los teléfonos directamente desde la red.

- Los actores de vigilancia podrían combinar métodos activos y pasivos para acceder a la información de ubicación.

Ataques activos :

- Los actores utilizan software para enviar mensajes de señalización diseñados a redes móviles para obtener información de geolocalización.

- Obtienen acceso a las redes a través de acuerdos comerciales con operadores móviles u otros proveedores de servicios conectados a la red global.

Vulnerabilidades en la búsqueda del registro de ubicación de inicio (HLR) :

- Se pueden utilizar servicios comerciales de búsqueda de HLR para comprobar el estado de los números de teléfonos móviles.

- Los actores de vigilancia pueden pagar por estos servicios para recopilar información sobre la ubicación, el país y la red del teléfono objetivo.

- Los actores con acceso a la red SS7 pueden realizar búsquedas HLR sin servicios intermediarios.

Amenazas internas :

- Las amenazas de divulgación de ubicación nacional son preocupantes cuando los operadores móviles autorizan a terceros a conectarse a su red.

- Una configuración inadecuada de los firewalls de señalización puede permitir que los ataques que se originan dentro de la misma red pasen desapercibidos.

- En algunos casos, las fuerzas del orden o las instituciones estatales pueden explotar las vulnerabilidades en las redes de telecomunicaciones.

Ataques pasivos :

- Los ataques de ubicación pasiva implican la recopilación de datos de uso o ubicación mediante dispositivos instalados en la red.

- Las sondas de señalización y las herramientas de monitoreo capturan el tráfico de la red con fines operativos y de vigilancia.

- Los agentes de vigilancia pueden utilizar estos dispositivos para rastrear la ubicación de los teléfonos móviles, incluso sin llamadas activas o sesiones de datos.

Ejemplos de captura de paquetes de monitoreo de ubicación :

- Las capturas de paquetes muestran ejemplos de mensajes de señalización utilizados para el seguimiento de la ubicación.

- La información de ubicación, como las coordenadas GPS y la información del celular, puede quedar expuesta a través de estos mensajes.

- Las sesiones de datos del usuario pueden revelar información como IMSI, MSISDN e IMEI, lo que permite el seguimiento del usuario.

El informe destaca los diversos métodos y vulnerabilidades que los actores de vigilancia pueden explotar para obtener la geolocalización de los usuarios móviles, tanto a nivel nacional como internacional. Con base en la historia, las evaluaciones de seguridad de las redes móviles presentes y futuras, el monitoreo de la geolocalización debería continuar alarmando al público y a los formuladores de políticas. Se predice que las vulnerabilidades explotables en los diseños de redes 3G, 4G y 5G persistirán sin una apertura forzada que exponga malas prácticas y mecanismos de responsabilidad que requieran que los operadores las solucionen. Los tres tipos de redes ofrecen a los actores de vigilancia más posibilidades. Si los estados nacionales y las entidades del crimen organizado pueden monitorear activamente la ubicación de los teléfonos móviles en el país o en el extranjero, tales vulnerabilidades seguirán amenazando a los grupos en riesgo, al personal corporativo, al ejército y a los funcionarios gubernamentales.

El cargo Técnicas activas y pasivas para rastrear y espiar móviles por redes móviles apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario