Cisco IOS XE es un sistema operativo robusto y flexible, optimizado para el panorama evolutivo de las redes empresariales y la tecnología. Permite la programabilidad impulsada por modelos, el alojamiento de aplicaciones y la gestión de configuración automatizada, simplificando así muchas tareas cotidianas. IOS XE es integral para proporcionar consistencia en la gama de dispositivos de conmutación, enrutamiento y redes inalámbricas de Cisco.

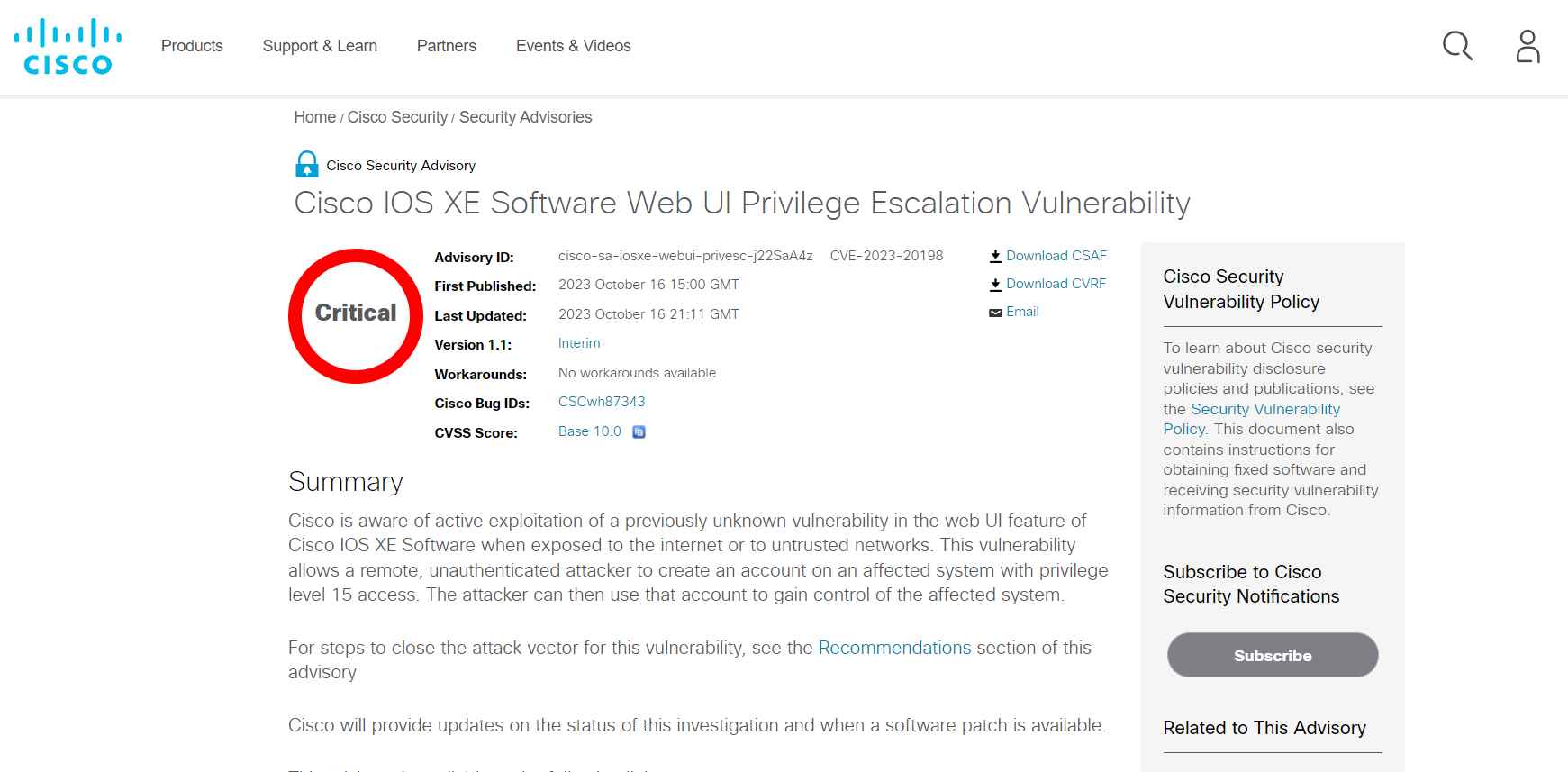

La Vulnerabilidad: CVE-2023-20198

Ha surgido una nueva vulnerabilidad crítica de día cero, etiquetada como CVE-2023-20198. Esta vulnerabilidad, con una calificación de severidad máxima de CVSS 10, afecta predominantemente a los dispositivos que ejecutan el software Cisco IOS XE y actualmente no tiene un parche, dejando los sistemas vulnerables a posibles explotaciones. La falla puede ser explotada por un atacante no autenticado para crear una cuenta de usuario con el nivel de privilegio más alto, lo que lleva a un acceso no autorizado al sistema.

Explotación en el Campo

Los atacantes ya han comenzado a explotar esta vulnerabilidad en el campo, utilizándola para entregar implantes maliciosos. Se aconseja a las organizaciones que utilizan los dispositivos afectados que apliquen medidas de mitigación con prontitud para defenderse contra estas explotaciones.

Dispositivos y Sistemas Afectados

La vulnerabilidad, CVE-2023-20198, afecta a todos los dispositivos Cisco IOS XE que tienen habilitada la función Web UI, especialmente cuando están expuestos a internet o a redes no confiables. Para determinar si un sistema es vulnerable, los administradores deben:

- Utilizar el comando

show running-config | include ip http server|secure|activepara verificar la presencia de los comandosip http serveroip http secure-serveren la configuración global. - Inspeccionar la configuración para

ip http active-session-modules noneoip http secure-active-session-modules nonepara determinar si la vulnerabilidad es explotable a través de HTTP o HTTPS respectivamente.

Respuesta de Cisco

Cisco ha reconocido la vulnerabilidad, confirmando su presencia en dispositivos que ejecutan el software Cisco IOS XE. La compañía proporcionó pasos para identificar sistemas afectados y señaló los siguientes Indicadores de Compromiso (IoCs):

- Registros del sistema que contienen mensajes que indican configuración programática por usuarios desconocidos, como:

%SYS-5-CONFIG_P: Configured programmatically by process SEP_webui_wsma_http from console as user on line.%SEC_LOGIN-5-WEBLOGIN_SUCCESS: Login Success [user: user] [Source: source_IP_address].

- Registros del sistema que contienen mensajes sobre acciones de instalación de archivos desconocidos, como:

%WEBUI-6-INSTALL_OPERATION_INFO: User: username, Install Operation: ADD filename.

- Presencia de un implante, comprobada al emitir el siguiente comando desde una estación de trabajo con acceso al sistema afectado:

curl -k -X POST "https://systemip/webui/logoutconfirm.html?logon_hash=1", si se devuelve una cadena hexadecimal, el implante está presente.

Cisco, junto con otras empresas de ciberseguridad como Tenable, ha proporcionado complementos para identificar sistemas afectados. Mientras se espera un parche, estos complementos y las verificaciones mencionadas anteriormente pueden ayudar a identificar y mitigar intentos de acceso no autorizado.

CVE-2023-20198 representa una amenaza significativa para la ciberseguridad debido a su calificación de severidad máxima y la ausencia de un parche. Las organizaciones que utilizan dispositivos Cisco IOS XE afectados deben permanecer vigilantes y aplicar las medidas de mitigación necesarias para proteger sus sistemas contra posibles explotaciones.

El cargo Sin Parche y Expuesto: La Oscura Realidad de CVE-2023-20198, nueva vulnerabilidad en Cisco IOS XE con CVSS 10 apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario