Análisis Exhaustivo: El Avanzado Conjunto de Herramientas de ToddyCat y las Tácticas Sigilosas de Espionaje Cibernético

ToddyCat, un grupo de Amenaza Persistente Avanzada (APT), ha captado la atención por sus operaciones clandestinas de espionaje cibernético, utilizando un sofisticado conjunto de herramientas diseñado para el robo y exfiltración de datos. El grupo emplea una miríada de técnicas para moverse lateralmente dentro de las redes y llevar a cabo operaciones de espionaje con un alto grado de secreto y eficiencia. Este artículo, que incorpora perspectivas del artículo y otras fuentes, tiene como objetivo proporcionar una visión detallada del conjunto de herramientas y tácticas operativas de ToddyCat.

Sigilo y Sofisticación: Modus Operandi de ToddyCat

ToddyCat emplea malware desechable, asegurando que no haya superposiciones claras de código con conjuntos de herramientas conocidos, mejorando así su capacidad para permanecer indetectado. El malware está diseñado para robar y exfiltrar datos, mientras que el grupo emplea varias técnicas para moverse lateralmente dentro de las redes y realizar operaciones de espionaje.

Técnicas de Explotación y Utilización de Malware

- Malware Desechable: Utilizado para mejorar las capacidades de sigilo y evasión.

- Exfiltración de Datos: Malware diseñado para acceder y extraer información sensible.

- Movimiento Lateral: Técnicas empleadas para expandir el alcance y acceso dentro de los entornos comprometidos.

Resumen del Conjunto de Herramientas

- Dropbox Exfiltrator: Una herramienta diseñada para exfiltrar datos, asegurando que la información robada pueda ser transferida de manera segura y encubierta a los atacantes.

- LoFiSe: Una herramienta que podría ser utilizada para el movimiento lateral y la explotación adicional dentro de las redes comprometidas.

- Pcexter: Una herramienta que podría ser utilizada para enviar archivos específicos o datos a servidores externos, facilitando la exfiltración de datos.

- Dropper: Una herramienta que podría ser utilizada para desplegar cargas útiles adicionales o malware dentro de entornos comprometidos.

Detalles Detallados sobre el Conjunto de Herramientas

1. Cargadores

- Cargadores Estándar: ToddyCat utiliza bibliotecas de 64 bits, invocadas por rundll32.exe o cargadas lateralmente con archivos ejecutables legítimos, para cargar el Troyano Ninja durante la fase de infección. Se han observado tres variantes de estos cargadores, cada una diferenciando en aspectos como la biblioteca cargada por, donde reside el código malicioso, el archivo cargado y la siguiente etapa.

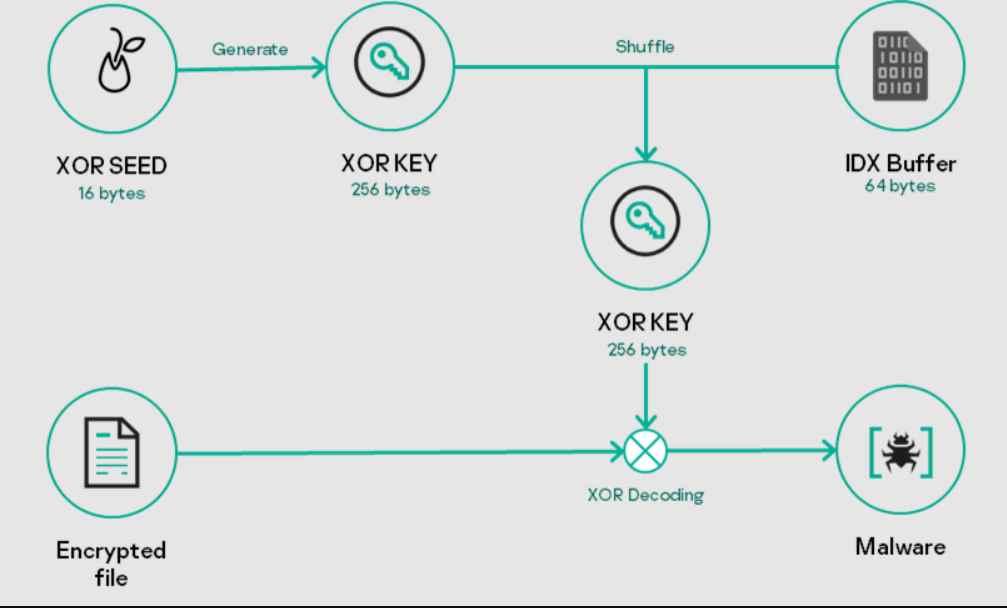

- Cargador Personalizado: Una variante del cargador estándar, este está personalizado para sistemas específicos, empleando un esquema de descifrado único y almacenando archivos cifrados en una ubicación y nombre de archivo diferente (%CommonApplicationData%\Local\user.key).

2. Troyano Ninja

El Troyano Ninja, un malware sofisticado escrito en C++, es una herramienta potente en el arsenal de ToddyCat. Proporciona funcionalidades como:

- Gestión de procesos en ejecución

- Gestión del sistema de archivos

- Gestión de múltiples sesiones de shell inverso

- Inyección de código en procesos arbitrarios

- Carga de módulos adicionales durante la ejecución

- Funcionalidad de proxy para reenviar paquetes TCP entre el C2 y un host remoto

3. LoFiSe

LoFiSe es un componente diseñado para encontrar y recoger archivos de interés en sistemas objetivo. Rastrea cambios en el sistema de archivos, filtrando archivos basados en tamaño, ubicación y extensión, y recoge archivos adecuados para su posterior acción.

4. Cargador de DropBox

Este cargador genérico, no exclusivo de ToddyCat, se utiliza para exfiltrar documentos robados a DropBox, aceptando un token de acceso de usuario de DropBox como argumento y subiendo archivos con extensiones específicas.

5. Pcexter

Pcexter es otro cargador utilizado para exfiltrar archivos de archivo a Microsoft OneDrive. Se distribuye como un archivo DLL y se ejecuta utilizando la técnica de carga lateral de DLL.

Actividades Post-Explotación

Las actividades post-explotación de ToddyCat involucran la recopilación y exfiltración de datos, utilizando herramientas como LoFiSe para rastrear cambios en el sistema de archivos y recoger archivos, que luego son archivados y preparados para la exfiltración utilizando herramientas como el cargador genérico de DropBox y Pcexter.

Impacto Potencial y Panorama de Amenazas

La aparición del nuevo conjunto de herramientas de ToddyCat y sus TTPs sofisticados presenta una amenaza significativa para las organizaciones, con impactos potenciales que incluyen violaciones de datos, acceso no autorizado a información sensible y compromiso de la red.

Estrategias de Mitigación y Defensa

- Monitoreo Mejorado: Implementación de soluciones de monitoreo para detectar actividades anómalas.

- Educación del Usuario: Asegurarse de que los usuarios estén educados sobre posibles amenazas y mejores prácticas de ciberseguridad.

- Parcheo Regular: Mantener todos los sistemas parcheados y actualizados regularmente.

- Inteligencia de Amenazas: Aprovechar la inteligencia para mantenerse al tanto de los últimos TTPs empleados por los actores de amenazas.

El avanzado conjunto de herramientas y las operaciones sigilosas de ToddyCat subrayan la naturaleza evolutiva y sofisticada de las amenazas cibernéticas. Las organizaciones y los profesionales de la ciberseguridad deben permanecer vigilantes y adoptar prácticas avanzadas de ciberseguridad para defenderse contra las herramientas y tácticas sofisticadas empleadas por actores de amenazas como ToddyCat.

El cargo ¡Entra al Campo de Batalla Cibernético: Reveladas las Nuevas Armamentas de ToddyCat APT! apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario