En un ámbito digital donde la seguridad constituye la base de las operaciones fluidas, las vulnerabilidades actúan como bombas de tiempo, a la espera de ser explotadas. Una de esas vulnerabilidades críticas, denominada CVE-2023-4966, apareció recientemente en los dispositivos Citrix NetScaler ADC y Gateway, lo que puso a multitud de organizaciones en un estado de alerta máxima. Este artículo aclara la esencia, el impacto y las contramedidas que rodean esta importante laguna de seguridad.

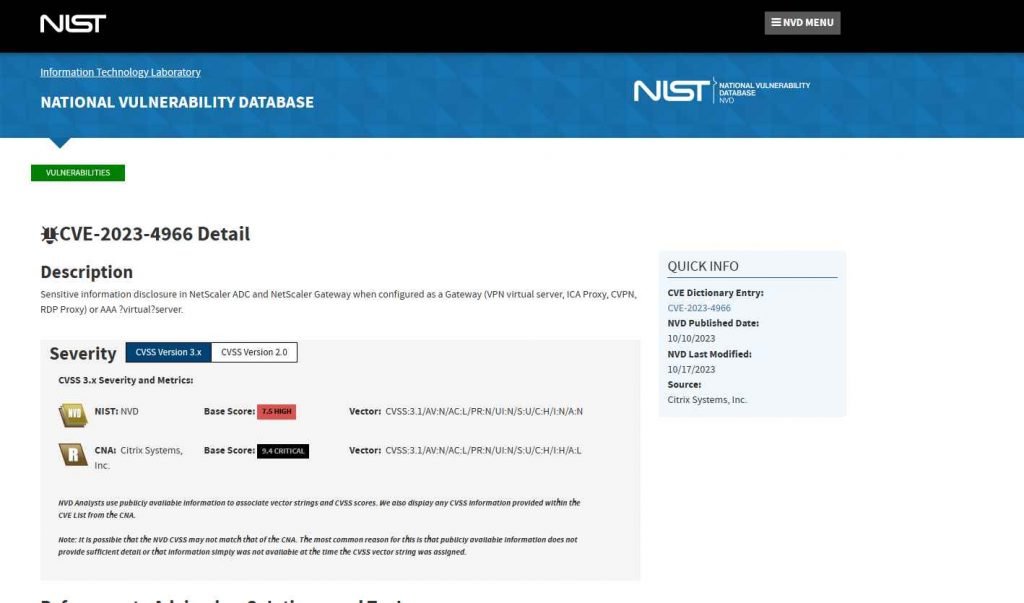

El fallo de seguridad, identificado como CVE-2023-4966, se refiere principalmente a la divulgación de información confidencial. El dispositivo debe configurarse como puerta de enlace (servidor virtual VPN, proxy ICA, CVPN, proxy RDP) o servidor virtual AAA para ser susceptible a esta vulnerabilidad. El meollo del problema radica en la Restricción inadecuada de operaciones dentro de los límites de un búfer de memoria (CWE-119), con una puntuación CVSS de 9,4, lo que destaca su naturaleza crítica.

Explotación en el mundo real

Mandiant arrojó luz sobre la explotación activa de esta vulnerabilidad desde agosto, enfatizando la criticidad de la situación. La explotación implicó vulnerabilidades no autenticadas relacionadas con la zona de amortiguamiento, lo que subraya la urgencia de adoptar medidas de mitigación más allá del simple parche.

Contramedidas adoptadas:

En un intento por frenar la explotación, Citrix lanzó un parche el 10 de octubre de 2023. Sin embargo, el parche resultó ser una medida a medias, ya que las organizaciones que habían parcheado sus sistemas continuaron enfrentándose a ataques. Esta revelación subrayó la necesidad de tomar acciones adicionales además de aplicar parches para abordar a fondo la vulnerabilidad. La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) acentuó aún más la necesidad de que los usuarios y administradores revisen los boletines de seguridad de Citrix y apliquen las actualizaciones necesarias para protegerse contra posibles exploits.

Citrix, el 10 de octubre de 2023, difundió un boletín de seguridad sobre la vulnerabilidad de divulgación de información confidencial, instando a los usuarios a tomar medidas correctivas. Mandiant identificó la explotación de día cero de esta vulnerabilidad en la naturaleza, que comenzó a fines de agosto de 2023. Una explotación exitosa podría tener importantes implicaciones para la seguridad, lo que requeriría acciones correctivas inmediatas.

Los dispositivos vulnerables afectados por CVE-2023-4966 incluyen:

- NetScaler ADC y NetScaler Gateway versiones 14.1-8.50 y versiones posteriores.

- NetScaler ADC y NetScaler Gateway versiones 13.1-49.15 y versiones posteriores de 13.1.

- NetScaler ADC y NetScaler Gateway versiones 13.0-92.19 y versiones posteriores de 13.0.

- NetScaler ADC 13.1-FIPS versiones 13.1-37.164 y versiones posteriores de 13.1-FIPS.

La aparición de CVE-2023-4966 revela los incesantes desafíos de seguridad que aquejan al panorama digital. La vulnerabilidad no sólo subraya la necesidad de contar con marcos de seguridad sólidos, sino también de identificar y remediar proactivamente las lagunas de seguridad. A medida que las organizaciones lidian con esta amenaza a la seguridad, los esfuerzos de colaboración entre proveedores, agencias de ciberseguridad y la comunidad de usuarios serán fundamentales para fomentar un ecosistema digital más seguro.

El cargo La aterradora realidad de la vulnerabilidad CVE-2023-4966 de Citrix “Parche no puede ayudar” apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario