Los hackers que trabajan para el gobierno ruso se disfrazan de personal de soporte técnico en los equipos de Microsoft para violar la seguridad de cientos de empresas en todo el mundo, incluidas las entidades gubernamentales.

Los expertos en seguridad de Microsoft dijeron el miércoles que un equipo de hacking patrocinado por el estado ruso llamado por Microsoft como “Midnight Blizzard”, pero más conocido como APT29 o Cozy Bear, fue responsable del ataque de ingeniería social “altamente dirigido”.

Los hackers APT29 comenzaron a atacar sitios a fines de mayo y crearon nuevos dominios con un tema de ayuda técnica mediante el uso de cuentas para Microsoft 365 que habían sido secuestradas en ataques anteriores. Al usar estos dominios, los ciberdelincuentes enviaron mensajes a través de Microsoft Teams que fueron diseñados para engañar a los usuarios para que aceptaran las solicitudes de autenticación multifactor. El objetivo final de los hackers era obtener acceso a las cuentas de los usuarios y robar información crítica.

El actor utiliza inquilinos de Microsoft 365 que pertenecen a pequeñas empresas en las que se han infiltrado previamente en otros ataques para alojar y lanzar su ataque de ingeniería social. Esto ayuda al actor a realizar su ataque más fácilmente. El actor malintencionado primero cambia el nombre del arrendamiento comprometido, luego establece un nuevo subdominio onmicrosoft.com y luego instala un nuevo usuario vinculado con ese dominio desde el cual entregará el mensaje saliente al arrendatario de destino. Para dar la impresión de que las comunicaciones son legítimas, el malhechor crea un nuevo subdominio y un nuevo nombre de arrendatario mediante el uso de palabras clave con un nombre de producto o un tema relacionado con la seguridad. Su investigacion aún continúa, e incluye el análisis de estos ataques precursores que tenían como objetivo comprometer a los inquilinos legales de Azure, así como el uso de nombres de dominio homoglíficos en señuelos de ingeniería social. Microsoft ha tomado precauciones para evitar que el perpetrador haga uso de los dominios.

CADENA DE ATAQUES USANDO INGENIERÍA SOCIAL

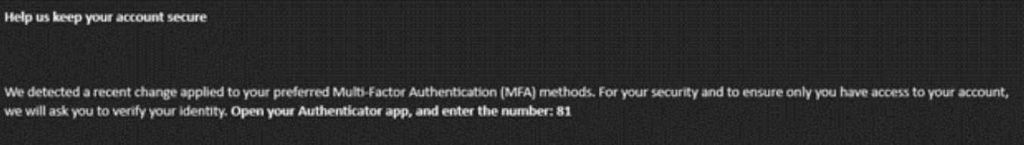

En el contexto de esta actividad, Midnight Blizzard ha obtenido credenciales de cuenta válidas para los usuarios a los que se dirigen o se dirigen a usuarios que tienen configurada la autenticación sin contraseña en su cuenta. En cualquier caso, es necesario que el usuario ingrese un código que se muestra durante el flujo de autenticación en el indicador de la aplicación Microsoft Authenticator que está instalada en su dispositivo móvil.

Cuando un usuario intenta iniciar sesión en una cuenta que requiere este tipo de MFA, se le muestra un código que debe ingresar en su aplicación de autenticación. Esto sucede después de que el usuario ya haya intentado autenticarse en la cuenta. Al usuario se le presenta una ventana emergente en su dispositivo que le pide que ingrese un código. Después de eso, el actor enviará un mensaje al usuario al que se dirige mediante Microsoft Teams, solicitando que el usuario ingrese el código en el aviso que se muestra en su dispositivo.

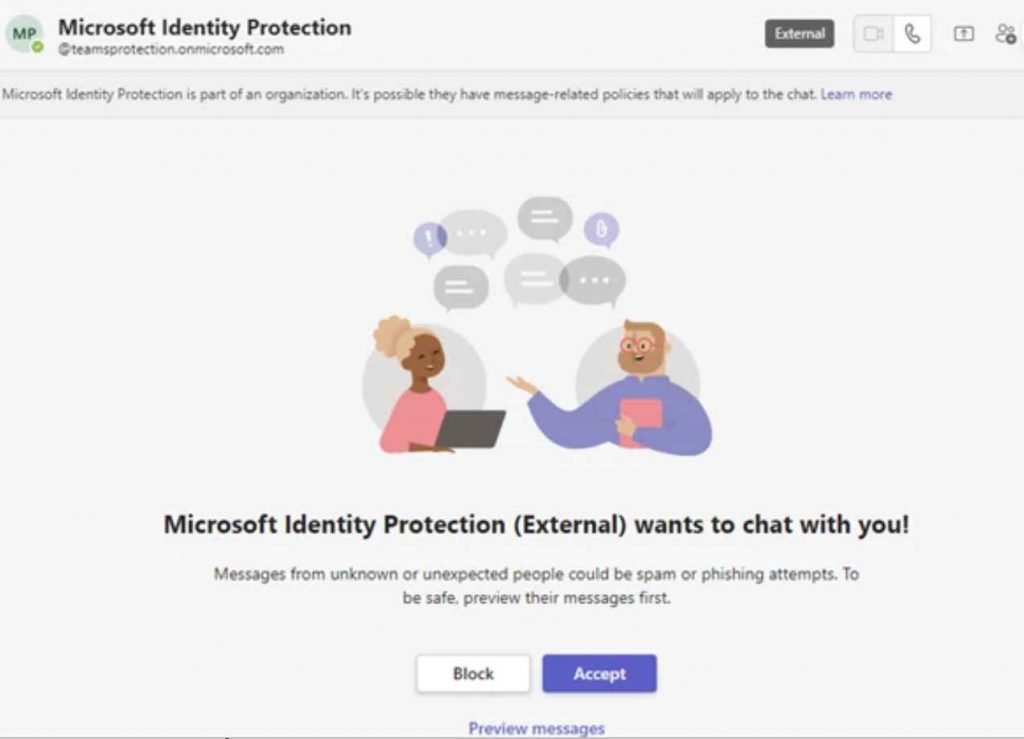

EL PRIMER PASO ES QUE LOS EQUIPOS SOLICITEN HABLAR.

Es posible que un usuario externo que se haga pasar por miembro del equipo de soporte técnico o de seguridad envíe una solicitud de mensaje a través de Microsoft Teams al usuario objetivo.

EL SEGUNDO PASO ES SOLICITAR LA AUTENTICACIÓN DESDE LA APLICACIÓN.

Si el usuario objetivo acepta la solicitud de mensaje, recibirá un mensaje del atacante en Microsoft Teams. En este mensaje, el atacante intentará persuadir al usuario para que ingrese un código en la aplicación Microsoft Authenticator que está instalada en su dispositivo móvil.

EL TERCER PASO ES LA AUTENTICACIÓN CON MFA COMPLETADA CON ÉXITO

El actor de amenazas recibirá un token para autenticarse como el usuario objetivo si el usuario objetivo acepta la solicitud de mensaje e ingresa el código en la aplicación Microsoft Authenticator. Después de completar con éxito el proceso de autenticación, el actor obtiene acceso a la cuenta de Microsoft 365 del usuario.

Después de eso, el actor continuará realizando un comportamiento posterior al compromiso, que a menudo implicará el robo de información del inquilino de Microsoft 365 que fue hackeado. Es probable que el actor intente superar los controles de acceso condicional que se han definido para limitar el acceso a ciertos recursos a los dispositivos administrados solo agregando un dispositivo a la organización como dispositivo administrado a través de Microsoft Entra ID (anteriormente Azure Active Directory). Esto ocurre en algunos casos.

El cargo Este ataque de phishing por Microsoft Teams permite obtener MFA de la víctima apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario