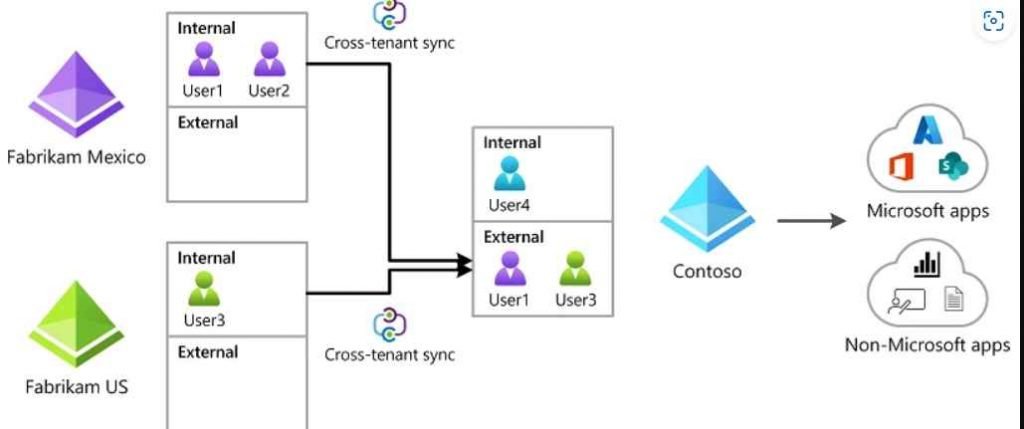

Los atacantes siguen centrando su atención en las identidades de Microsoft con la esperanza de acceder a las aplicaciones de Microsoft vinculadas y las aplicaciones SaaS federadas. Además, los atacantes continúan avanzando en sus ataques en estos contextos, sin embargo, no lo hacen aprovechando las vulnerabilidades, sino haciendo un mal uso de las funciones principales de Microsoft para lograr su objetivo. Se ha revelado que la organización atacante Nobelium, que se ha asociado con los ataques de SolarWinds, usó capacidades nativas como la formación de Federated Trusts para brindar acceso permanente a un arrendamiento de Microsoft. CTS es una nueva tecnología ofrecida por Microsoft que brinda a las empresas la capacidad de sincronizar usuarios y grupos de varios arrendatarios de origen y luego proporcionar a esos usuarios y grupos acceso a los recursos en el arrendatario de destino aplicaciones de Microsoft y que no son de Microsoft. Las características de CTS amplían la configuración de confianza B2B anterior para permitir una cooperación automática y fluida entre varios inquilinos. Esta es una característica que muchas empresas querrán implementar, y es una capacidad que se basa en configuraciones de confianza B2B anteriores. CTS es una herramienta sólida y valiosa para organizaciones como conglomerados corporativos con varios inquilinos en empresas relacionadas.

Sin embargo, si no se configura y mantiene de manera efectiva, presenta la oportunidad de espionaje, movimiento lateral y ataques persistentes por parte de actores malintencionados. CTS permite agregar personas de otro arrendamiento a un arrendatario de destino mediante la sincronización de sus cuentas de usuario.

Es posible migrar lateralmente de un arrendatario comprometido a otro arrendatario de la misma empresa o de otra diferente explotando una configuración de CTS que se haya configurado de manera laxa y que un atacante pueda abusar. Es posible instalar una configuración CTS maliciosa y utilizarla como un enfoque de puerta trasera para mantener el acceso a un arrendamiento de Microsoft que está controlado por un atacante externo.

Vectra AI, una empresa de seguridad cibernética, realizó recientemente una investigación en la que explicó cómo los actores de amenazas podrían usar esta capacidad para propagarse lateralmente a inquilinos relacionados o incluso emplear esta función para la persistencia.

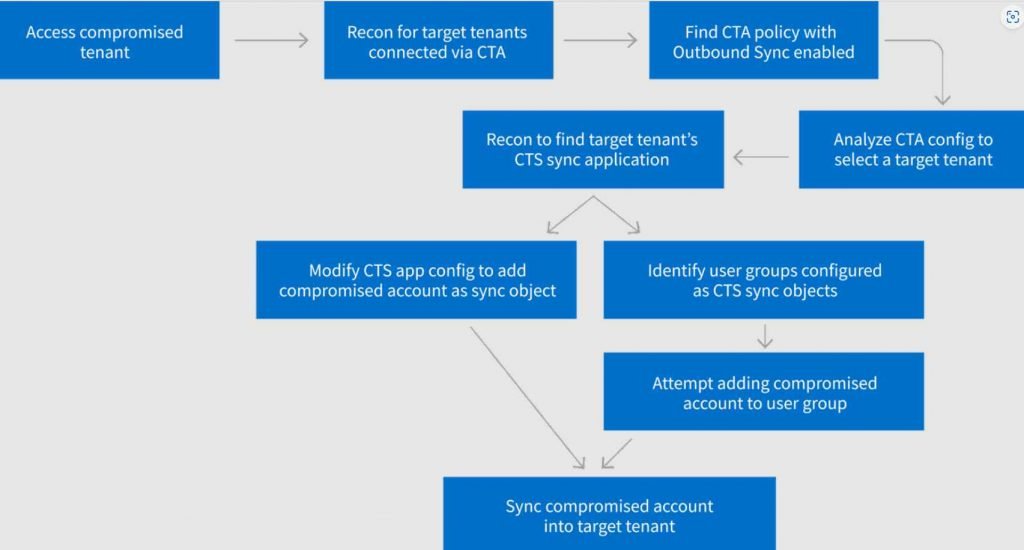

Sin embargo, también advierten que para abusar de esta funcionalidad, un actor de amenazas primero debe comprometer una cuenta privilegiada o adquirir una escalada de privilegios en un entorno de nube de Microsoft que ya ha sido comprometido. El primer método detallado en el documento de Vectra AI implica evaluar la configuración de CTS para encontrar inquilinos objetivo vinculados a través de estas políticas y, más particularmente, buscar inquilinos con la función ‘Sincronización saliente’ habilitada, que permite sincronizar con otros inquilinos.

Después de descubrir un inquilino que cumple con esos requisitos, el atacante encuentra la aplicación que se usa para la sincronización de CTS y ajusta su configuración para incluir al usuario comprometido dentro de su alcance de sincronización. Esto le da acceso al atacante a la red del otro inquilino. Debido a esto, es posible que el actor de amenazas logre un movimiento lateral sin necesidad de nuevas credenciales de usuario.

El segundo método que demuestra Vectra incluye establecer una configuración de CTS no autorizada para mantener el acceso permanente a los inquilinos que son el foco del ataque. Se debe enfatizar una vez más que para que esta estrategia funcione, el actor de amenazas ya debe haber logrado comprometer una cuenta privilegiada dentro del arrendatario.

Para ser más específicos, el atacante instala una nueva política CTS y activa ‘Inbound Sync’ y ‘Automatic User Consent’, lo que les da la capacidad de empujar a nuevos usuarios desde su tenencia externa al objetivo en cualquier momento.

Debido a la forma en que está configurado este arreglo, el atacante siempre tendrá acceso al arrendamiento de destino a través de la cuenta externa.

Incluso si las cuentas no autorizadas están desactivadas, el atacante aún puede crear y “empujar” nuevos usuarios en cualquier momento, obteniendo acceso instantáneo a los recursos del arrendamiento objetivo. Esta es la razón por la que los investigadores se refieren a esto como una “puerta trasera”.

DEFENSA

Los métodos de ataque descritos en este artículo suponen la presencia de un compromiso. Se requiere la implementación continua y el cumplimiento de las mejores prácticas de seguridad dentro de las empresas para continuar reduciendo la posibilidad de que las cuentas se vean comprometidas.

Los residentes de CTS Target deben:

Lo mejor es evitar la práctica de establecer una configuración de CTA de entrada predeterminada si es posible, ya que esto permitiría que los usuarios, grupos y aplicaciones del arrendamiento de origen sincronicen la entrada.

Implemente una configuración de CTA entrante que sea menos inclusiva, como la designación específica de cuentas (si es factible) o grupos que pueden recibir acceso a través de CTS.

Para bloquear el acceso de usuarios no autorizados, combine la política de CTA con cualquier política de acceso condicional adicional.

Los inquilinos de CTS Source están obligados a:

Asegúrese de que todos los grupos privilegiados, incluidos aquellos a los que se permite el acceso a otros inquilinos a través de CTS, estén sujetos a los niveles adecuados de regulación y supervisión.

El cargo El nuevo ataque de sincronización entre inquilinos (CTS) de Azure AD permite hackear lateralmente apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario