Este verano, cientos de miles de personas se prepararán para despegar mientras se sientan, se relajan y usan la configuración del modo avión en sus iPhones. Cuando se activa esta configuración, la tecnología de transmisión de radiofrecuencia (RF) del dispositivo se apaga, lo que interrumpe la conexión del usuario a su red móvil durante el vuelo. Esta función, que se implementó por primera vez hace muchos años como medida de seguridad preventiva para proteger a las aeronaves de lo que se creía que estaba manipulando sus sistemas de comunicaciones o navegación, también se conoce como modo de vuelo o modo de vuelo seguro. De hecho, muchas personas han exagerado la gravedad de este riesgo percibido para la seguridad de las aeronaves. Como resultado, las regulaciones no son tan estrictas como lo eran antes, y la calidad del Wi-Fi en vueloservicios ha aumentado hasta el punto en que ahora son utilizables. A pesar de ello, la activación del modo avión sigue siendo una parte fundamental del procedimiento previo al vuelo.

Sin embargo, los investigadores de Jamf Threat Labs descubrieron recientemente y demostraron con éxito un enfoque de explotación que permite a un atacante mantener la persistencia en el dispositivo de su víctima incluso cuando el usuario cree que está desconectado. Esta técnica se desarrolló en respuesta a una vulnerabilidad que se reveló en un exploit anterior. El enfoque, que no se ha visto que se use en la naturaleza, se basa en el desarrollo exitoso de una “experiencia” de modo de avión falso por parte de un actor de amenazas hipotético. Esta “experiencia” hace que el dispositivo parezca estar desconectado cuando en realidad sigue funcionando con normalidad.

La cadena de exploits creada por Jamf finalmente da como resultado un escenario en el que los procesos controlados por un atacante pueden operar en segundo plano sin ser detectados ni vistos, mientras que el propietario del dispositivo ignora felizmente que algo anda mal.

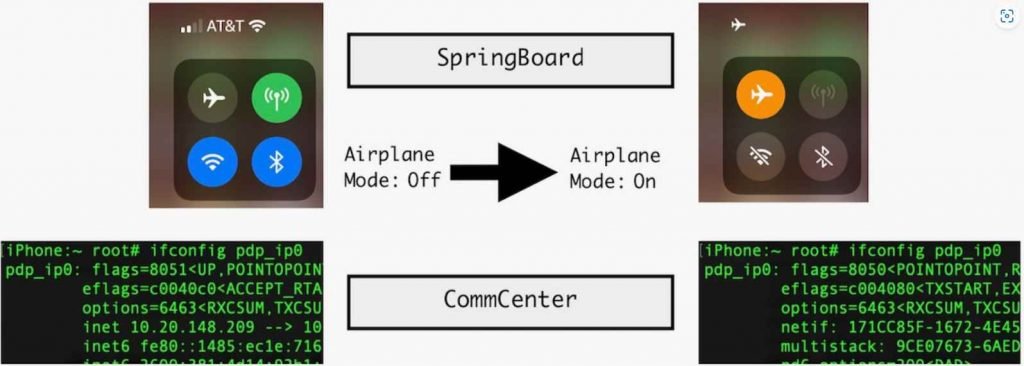

SpringBoard, que maneja cambios visibles en la interfaz de usuario (UI), y CommCentre, que controla la interfaz de red subyacente y mantiene una función que permite a los usuarios limitar el acceso a datos móviles para ciertas aplicaciones, son los dos demonios que se asignan con el proceso de convertir dispositivos iOS al modo avión. SpringBoard maneja los cambios visibles en la interfaz de usuario, mientras que CommCentre administra la funcionalidad. Cuando se activa el modo avión en circunstancias típicas, la interfaz de datos móviles ya no mostrará direcciones IP IPv4 o 6. Además, la red móvil se desconectará y será inaccesible para el usuario al nivel del espacio del usuario.

El equipo de Jamf, por otro lado, pudo identificar el área pertinente del registro de la consola del dispositivo de destino y, a partir de ese momento, utilizar una determinada cadena: “#N La preferencia del modo avión del usuario cambia de kFalse a KTrue” para localizar el código que hacía referencia a él. A partir de ahí, pudieron acceder con éxito al código del dispositivo, momento en el que conectaron la función y la reemplazaron con una función vacía o inactiva. Pudieron hacer esto para construir un modo de avión falso, en el que el dispositivo realmente no se desconecta de Internet y todavía tienen acceso a él.

Después de eso, buscaron la interfaz de usuario conectando dos métodos Objective-C únicos para inyectar un pequeño código que cambiaba el indicador de conexión móvil para que pareciera oscuro, lo que hacía creer al usuario que estaba apagado y resaltaba el icono del modo avión, que está representado por la imagen de un avión. Si la víctima hipotética abriera Safari en este punto, tendría una buena razón para creer que se le pediría que desactive el modo avión o que se conecte a una red Wi-Fi red para acceder a los datos. Esta sería una suposición razonable dado que parece que el modo avión está habilitado en su dispositivo.

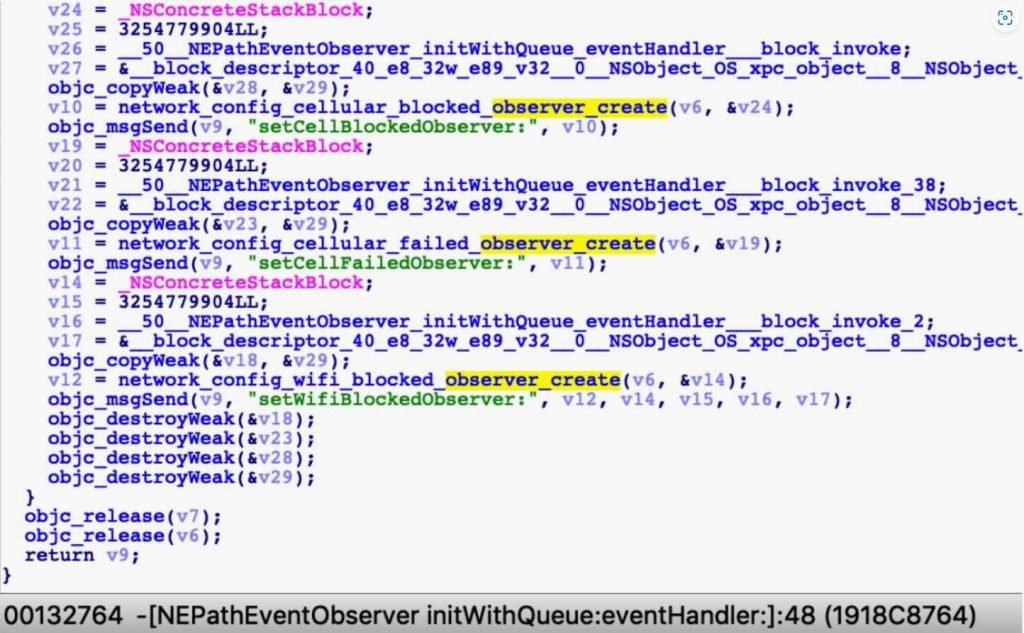

Recibirían un mensaje separado pidiéndoles que autoricen a Safari a utilizar datos inalámbricos a través de WLAN o móvil, o WLAN solo, lo que sería un indicio de que algo andaba mal. Sin embargo, dado que todavía están realmente conectados a Internet, verían este mensaje. El equipo de Jamf sabía que este problema debía solucionarse para que la cadena de exploits tuviera éxito. Como resultado, idearon una estrategia que les permitía dar la impresión al usuario de que había sido desconectado de los servicios de datos móviles. Esto se logró aprovechando la función CommCenter, que bloquea el acceso a datos móviles para aplicaciones específicas, y luego disfrazando esta acción como modo avión conectando otra función más.

Lo lograron creando un entorno en el que al usuario se le presentaba un aviso para desactivar el modo avión, en lugar del aviso que debería haber visto. El equipo utilizó una función de SpringBoard que solicita la notificación de “desactivar el modo avión”. después de que CommCenter le notifique que lo haga. CommCenter, a su vez, recibe esta notificación del núcleo del dispositivo a través de una función de devolución de llamada/observador registrada. Esto permitió al equipo desactivar la conexión a Internet de Safari sin activar el modo avión.

Luego, el grupo descubrió que CommCenter también maneja un archivo de base de datos SQL que registra el estado de acceso a datos móviles de cada programa. Si se impide que una aplicación acceda a los datos móviles, esa aplicación se marca con una bandera particular. Luego, podrían prohibir o habilitar selectivamente el acceso de una aplicación a datos móviles o Wi-Fi al leer una lista de ID de paquetes de aplicaciones y obtener su configuración predeterminada a partir de esta información.

Cadena de explotación

Después de reunir toda esta información, el equipo básicamente había desarrollado una cadena de ataque en la que su modo de avión falso le parece a la víctima que se ejecuta exactamente como lo hace el genuino, con la excepción de que los programas que no son de aplicación pueden acceder a los datos móviles. “Este truco de la interfaz de usuario disfraza el movimiento del atacante colocando el dispositivo en un estado que es contrario a lo que espera el usuario”, agregó. “El usuario espera una cosa, pero el dispositivo se comporta de una manera que traiciona sus expectativas”. “Un adversario podría usar esto para vigilar al usuario y su entorno en un momento en el que nadie sospecharía que hay una grabación de video o un micrófono en vivo que captura audio”, dice un investigador. “Esto podría darle a un adversario una ventaja en una pelea.

Según Covington, el descubrimiento no entra dentro del proceso normal de divulgación responsable porque la cadena de explotación no constituye una vulnerabilidad en el sentido tradicional. Más bien, es una técnica que permite a un atacante mantener la conectividad una vez que tiene el control del dispositivo a través de otra serie de vulnerabilidades. Los investigadores notificaron a Apple sobre la investigación, pero nadie respondió a la solicitud de comentarios”.

El nuevo enfoque de ataque representa un peligro, pero si se usara con ira, sería más probable que se usara en un escenario de ataque dirigido por un actor de amenazas con objetivos muy particulares en mente que en un evento de explotación masiva dirigido al público en general. . Sin embargo, si se usara con ira, sería más probable que lo usara un actor de amenazas con objetivos muy específicos. Por ejemplo, la explotación con fines de espionaje o vigilancia por parte de actores adversarios apoyados por el el gobierno contra personas de interés es un escenario que es más probable que la explotación por parte de ladrones cibernéticos impulsados financieramente.

A pesar de que es más probable que la técnica se utilice en un ataque dirigido, sigue siendo importante generar conciencia sobre cómo las interfaces de usuario de los dispositivos, en particular las creadas por proveedores confiables como Apple, pueden volverse contra sus usuarios. Esto se debe a la confianza inherente que las personas depositan en sus dispositivos móviles. Lo más importante, según él, es que los consumidores y los equipos de seguridad comprendan mejor los métodos de ataque contemporáneos como los que muestra el estudio del modo avión falso. En cierto sentido, esta es la próxima generación de ingeniería social, y no es muy diferente a cómo se usa la inteligencia artificial para producir testimonios falsos que parecen ser de celebridades conocidas.

El cargo Ataque en modo avión falso permite espiar y hackear usuarios de iPhone apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario