Un entorno de servidor web HTTP “Java puro” lo proporciona Apache Tomcat , que es un servidor de código abierto y de uso gratuito. Admite tecnologías como Jakarta Servlet, Expression Language y WebSocket. Casi la mitad de todos los desarrolladores usan Apache Tomcat, lo que lo convierte en el líder indiscutible. Una nueva operación destinada a entregar malware de la botnet Mirai y los mineros de bitcoin se centra en los servidores Apache Tomcat que se configuraron incorrectamente y no cuentan con suficientes medidas de seguridad.

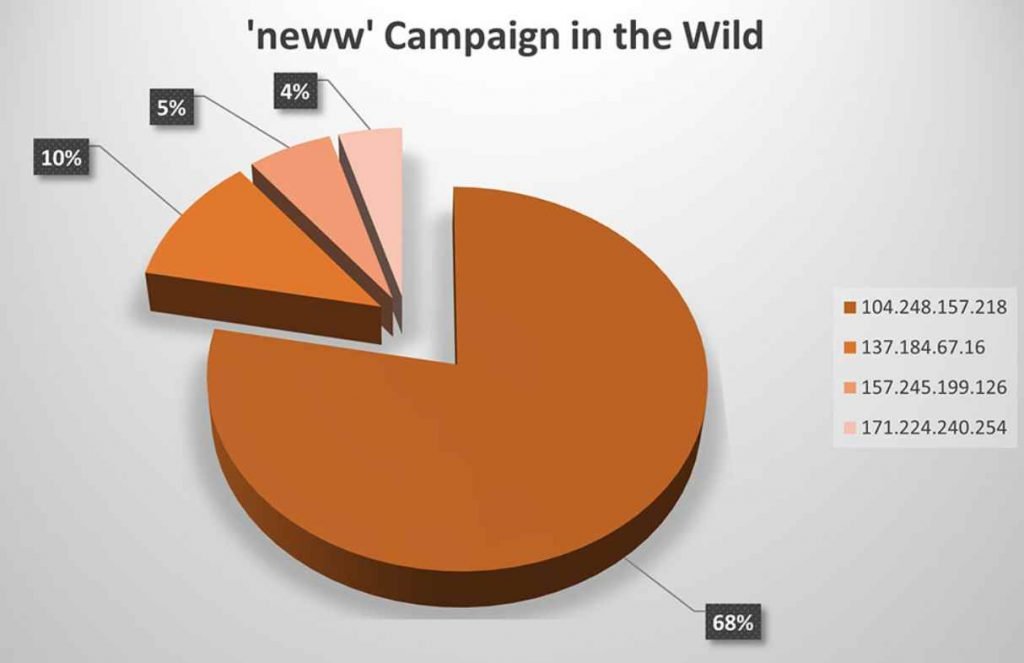

La investigación fue realizada por Aqua, que descubrió que en el transcurso de dos años, sus servidores trampa Tomcat fueron objeto de más de 800 ataques, el 96 % de los cuales estaban conectados a la red de bots Mirai. Los resultados pueden atribuirse a Aqua. El 20 % de estos intentos de ataque, o 152, incluyeron el uso de un script de shell web denominado “neww” que provino de 24 direcciones IP diferentes, y el 68 % de ellos provino de una sola dirección IP (104.248.157[.]218) . Estos ataques no tuvieron éxito.

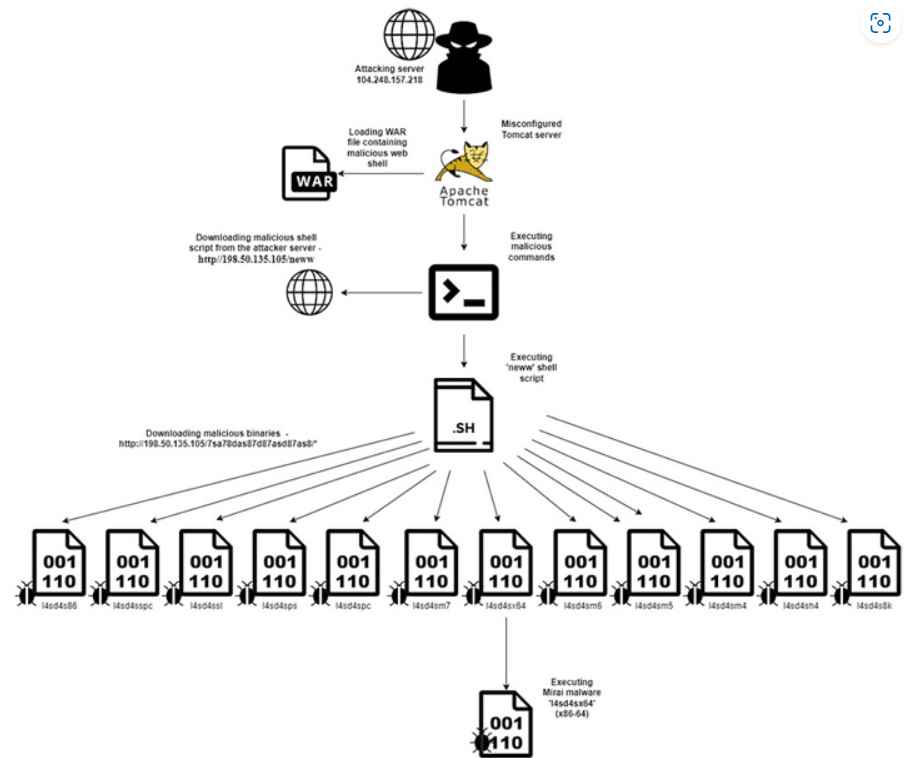

El actor de amenazas llevó a cabo un ataque de fuerza bruta contra los servidores Tomcat escaneados para obtener acceso a la administración de la aplicación web utilizando una variedad de combinaciones de credenciales diferentes.

Después de ingresar con éxito, los actores de amenazas instalarán un archivo WAR que contiene un shell web llamado ‘cmd.jsp’ en el servidor Tomcat que ha sido pirateado. Esto permitirá la ejecución remota de comandos.

La “descarga y ejecución” del script de shell “neww” es una parte integral de toda la cadena de ataque. El comando “rm -rf” se usa para eliminar el script una vez que se ha ejecutado. Luego, el software recupera 12 archivos binarios que están personalizados para la arquitectura del sistema que está siendo atacado.

Si bien todos estos componentes trabajan juntos para acelerar la implementación de la aplicación web en servidores Tomcat comprometidos de manera efectiva.

El último paso del malware es una variación de la botnet Mirai que utiliza sistemas infectados con el fin de coordinar ataques de denegación de servicio distribuido (DDoS).

El actor de amenazas se infiltra en el administrador de aplicaciones web mediante el uso de credenciales legítimas, carga un shell web disfrazado en un archivo WAR, ejecuta comandos de forma remota e inicia el ataque. Han reportado 332 millones de ataques de cryptojacking en todo el mundo en el primer semestre de 2023.

Recomendación

Con el fin de protegerse contra ataques de este tipo, los especialistas en el campo de la ciberseguridad sugirieron las siguientes medidas:

Asegúrese de que cada uno de sus entornos tenga la configuración adecuada.

Tenga cuidado de hacer escaneos regulares de sus servidores para buscar peligros.

Las herramientas nativas de la nube que buscan vulnerabilidades y configuraciones incorrectas deben estar disponibles para sus equipos de desarrollo, DevOps y seguridad para que puedan hacer mejor su trabajo.

Es imperativo que utilice tecnologías de detección y respuesta en tiempo de ejecución.

El cargo Nueva técnica de ataque para hackear servidores Apache Tomcat apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario