El bootkit Blacklotus se desarrolló expresamente para Windows y apareció por primera vez en foros de hackers en octubre del año anterior. Se describió que tenía capacidades de nivel APT, incluida la capacidad de eludir el arranque seguro y el control de acceso de usuario (UAC), así como la capacidad de desactivar el software de seguridad y los mecanismos defensivos en las computadoras de las víctimas. Los actores de amenazas de varios niveles de habilidad pudieron comprar BlackLotus cuando se ofreció a la venta por primera vez en foros de piratas informáticos por tan solo $ 5,000, lo que les dio acceso a malware que a menudo se asocia con operaciones de piratería patrocinadas por el estado. Sin embargo, el autor de la amenaza ocultó el código fuente y cobró a los clientes $200 por las reconstrucciones si deseaban modificar el bootkit de alguna manera.c

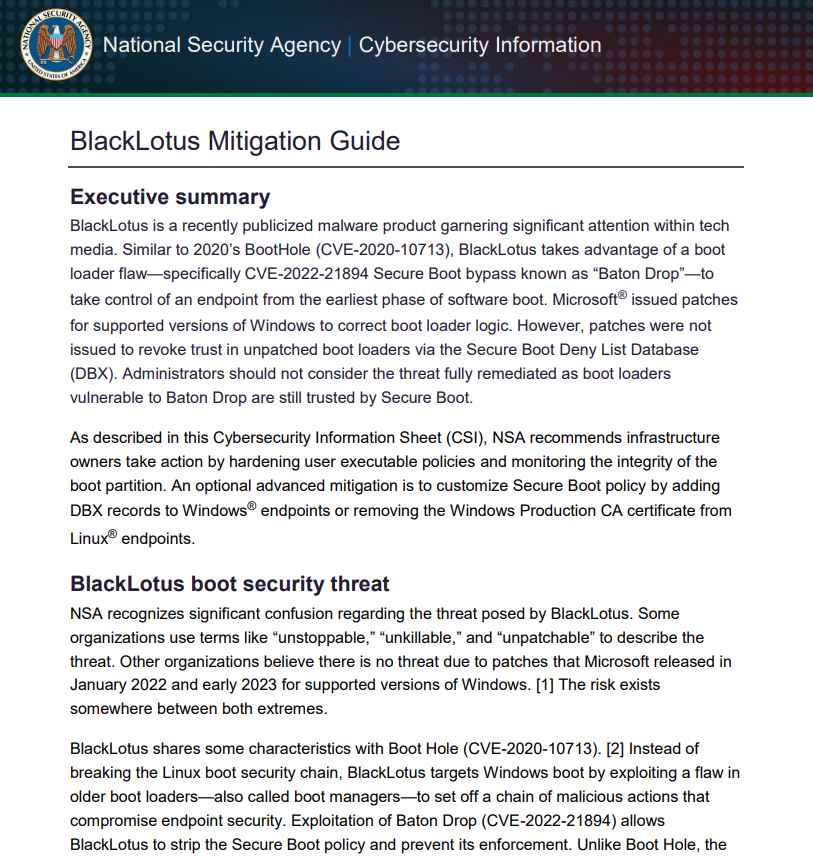

Microsoft publicó un conjunto de recursos en abril destinados a ayudar a los cazadores de amenazas a reconocer las infecciones de BlackLotus. La Agencia de Seguridad Nacional (NSA) publicó algunas pautas en junio para ayudar a las empresas a fortalecer sus defensas contra la amenaza.

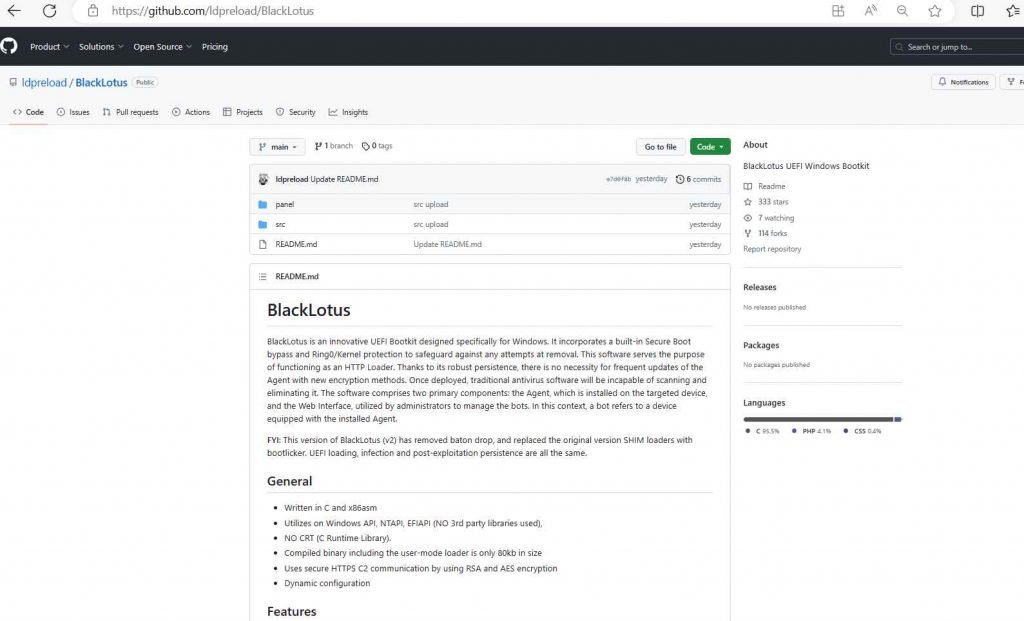

Aunque tiene una serie de alteraciones en comparación con la forma inicial del malware, el código fuente original del bootkit BlackLotus UEFI se ha puesto a disposición del público en GitHub .

El exploit ‘Baton Drop’ que apunta a CVE-2022-21894 se eliminó del código fuente de BlackLotus que se lanzó en GitHub el miércoles. Además, el código fuente de BlackLotus ahora emplea el rootkit de firmware UEFI bootlicker, aunque aún conserva la mayor parte del código original.

El hecho de que el código fuente del bootkit esté disponible para el público plantea un peligro considerable, principalmente porque puede combinarse con vulnerabilidades recién descubiertas para abrir puntos de entrada de ataques no descubiertos previamente. BlackLotus pudo utilizar el ataque a pesar de que CVE-2022-21894 se había corregido el año anterior. Esto fue posible porque los binarios vulnerables no se habían incluido en la lista de revocación de UEFI. Esto demuestra cómo incluso las vulnerabilidades que se han reparado pueden presentar un impacto a largo plazo en la cadena de suministro de toda la industria.

Sin embargo, dado que se filtró el código fuente, ahora es muy fácil para los actores de amenazas combinar el kit de arranque con nuevas vulnerabilidades del cargador de arranque, ya sean conocidas o no descubiertas. Los métodos utilizados por el bootkit ya no son innovadores.

Tenga cuidado de adherirse a la extensa guía de mitigación que la NSA emitió hace un mes para proteger sus computadoras contra el ataque del bootkit BlackLotus UEFI.

Debido a que ahora se puede acceder libremente al código fuente del bootkit, es factible que los creadores de malware expertos diseñen variaciones más potentes que puedan eludir las contramedidas disponibles actualmente y las que se desarrollarán en el futuro.

El cargo Este código gratis permitirá hackear la máquina para siempre, incluso si se elimina el disco duro apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario