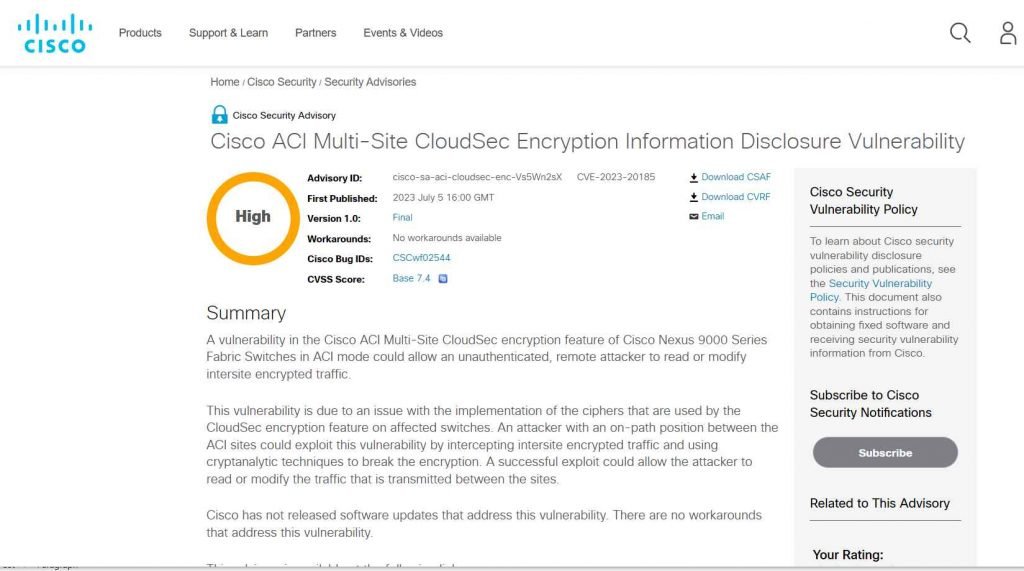

Los atacantes tendrán más facilidad para leer datos cifrados si la función de cifrado Cisco ACI Multi-Site CloudSec de los switches Cisco Nexus 9000 Series es vulnerable a un problema grave. Esta debilidad permite a los atacantes acceder al tráfico cifrado. El problema se identificó como CVE-2023-20185 y tiene una puntuación CVSS de 7,4.

Esta vulnerabilidad, que está oculta en lo profundo de la capacidad de encriptación de Cisco ACI Multi-Site CloudSec, expone una posible puerta trasera para que atacantes remotos no autorizados vean y cambien el tráfico encriptado entre sitios en Cisco Nexus 9000 Series Fabric Switches cuando están operando en modo ACI. Esta alarmante brecha en la seguridad fue causada por una vulnerabilidad en la forma en que la función de encriptación de CloudSec implementó los cifrados que empleaba, que era una falla en el propio sistema de los sitios de ACI. El atacante lo haría interceptando la comunicación cifrada entre sitios. El adversario puede descifrar el cifrado utilizando poderosos métodos criptoanalíticos, por lo tanto, obtener acceso sin restricciones para leer o cambiar el tráfico de transmisión entre sitios. Esto permitiría al adversario leer o modificar los datos sin ser detectado.

Es lamentable informar que, a pesar de la naturaleza aterradora de este descubrimiento, Cisco aún no ha emitido ninguna actualización de software que aborde la vulnerabilidad principal. Además, no se han descubierto soluciones alternativas o alternativas para combatir este problema.

La falla de seguridad conocida como CVE-2023-20185 es exclusiva de los switches de estructura de la serie Cisco Nexus 9000 que funcionan en modo ACI y utilizan las versiones 14.0 o posteriores. Sin embargo, para que estos conmutadores sean vulnerables, deben ser parte de una topología de sitios múltiples que también tenga activada la función de cifrado CloudSec. Ahora se requiere el uso de Cisco Nexus 9332C o Cisco Nexus 9364C Fixed Spine Switches, o Cisco Nexus 9500 Spine Switches que están equipados con una tarjeta de línea Cisco Nexus N9K-X9736C-FX, para poder usar esta capacidad.

Para verificar si el cifrado CloudSec está habilitado en un sitio ACI, abra Cisco Nexus Dashboard Orchestrator (NDO) y vaya a Infraestructura > Conectividad del sitio > Configurar > Sitios > nombre del sitio > Conectividad entre sitios.

Asegúrese de que la opción “Cifrado de CloudSec” esté configurada en “Habilitado”.

Simplemente ingresando el comando “mostrar todas las interfaces de cloudsec sa” en la línea de comando de su switch Cisco Nexus 9000 Series le permitirá determinar si la función de cifrado CloudSec está activa o no en su dispositivo.

La información que se genera hará que sea bastante obvio cuál es el “Estado operativo”, así como si el cifrado CloudSec está habilitado o no en cualquier interfaz. Asegúrese de seguir estas pautas al pie de la letra para obtener una evaluación precisa del estado de cifrado de su conmutador.

Se recomienda encarecidamente a los clientes que actualmente utilizan la función de cifrado Cisco ACI Multi-Site CloudSec para los switches Cisco Nexus 9332C y Nexus 9364C, así como la tarjeta de línea Cisco Nexus N9K-X9736C-FX, que desactiven la capacidad.

Se recomienda encarecidamente a los clientes que utilizan la función de cifrado CloudSec multisitio de Cisco ACI que la desactiven y se pongan en contacto con su organización de soporte para examinar otras soluciones, ya que Cisco no planea lanzar ninguna actualización de software para la capacidad en el futuro previsible. No ha habido divulgaciones públicas o uso malicioso conocido de esta vulnerabilidad hasta el momento en que se escribió este artículo, lo que proporciona un rayo de optimismo a la luz de estas condiciones que de otro modo serían desesperanzadoras.

Según Cisco (PSIRT), actualmente no hay explotaciones activas de esta vulnerabilidad y se descubrió durante una evaluación interna.

Los afectados son los switches de estructura Cisco Nexus de la serie 9000 que ejecutan las versiones 14.0 y posteriores que funcionan en modo ACI. Además, los conmutadores deben formar parte de una topología multisitio.

El cargo Descifrar el tráfico de red aprovechando la vulnerabilidad en Cisco Enterprise Switch apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario