Se descubrió que los módems Exynos fabricados por Samsung Semiconductor tenían dieciocho vulnerabilidades de día cero, según lo revelado por Project Zero. La ejecución remota de código de Internet a banda base fue posible debido a las cuatro vulnerabilidades que se consideraron las más graves entre estas dieciocho fallas (CVE-2023-24033 y otras tres vulnerabilidades a las que aún no se les han asignado CVE-ID). Pruebas realizadas por Project Zero han demostrado que las cuatro vulnerabilidades antes mencionadas hacen posible que un atacante comprometa remotamente un teléfono a nivel de banda base sin ninguna interacción por parte del usuario; todo lo que se requiere es que el atacante conozca el número de teléfono de la víctima. Anticipamos que los adversarios altamente competentes podrían diseñar rápidamente un exploit operativo para comprometer los dispositivos afectados de manera sigilosa y remota si solo tuvieran acceso a modestos recursos adicionales de investigación y desarrollo.

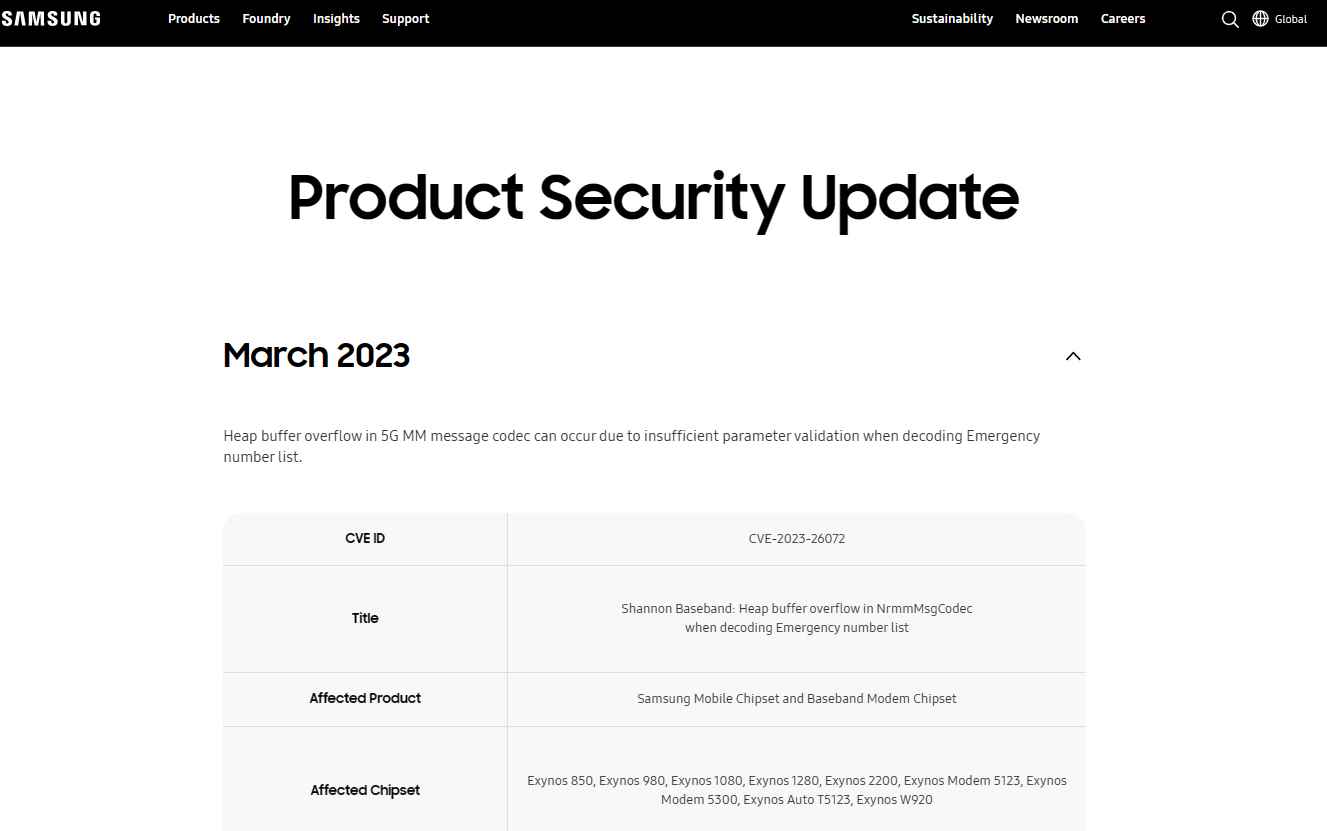

Las otras catorce vulnerabilidades similares (CVE-2023-26072, CVE-2023-26073, CVE-2023-26074, CVE-2023-26075, CVE-2023-26076 y nueve vulnerabilidades adicionales a las que aún no se les han otorgado CVE-ID) no eran tan graves ya que necesitaban un operador de red móvil hostil o un atacante con acceso local al dispositivo.

La lista de conjuntos de chips Exynos que son susceptibles a estas vulnerabilidades se puede encontrar en el aviso publicado por Samsung Semiconductor. Según la información obtenida de fuentes públicas que proporcionan una asignación de chipsets a dispositivos, es probable que los siguientes dispositivos se vean afectados:

Dispositivos de las series S22, M33, M13, M12, A71, A53, A33, A21, A13, A12 y A04 de Samsung;

Dispositivos de las series S16, S15, S6, X70, X60 y X30 de Vivo

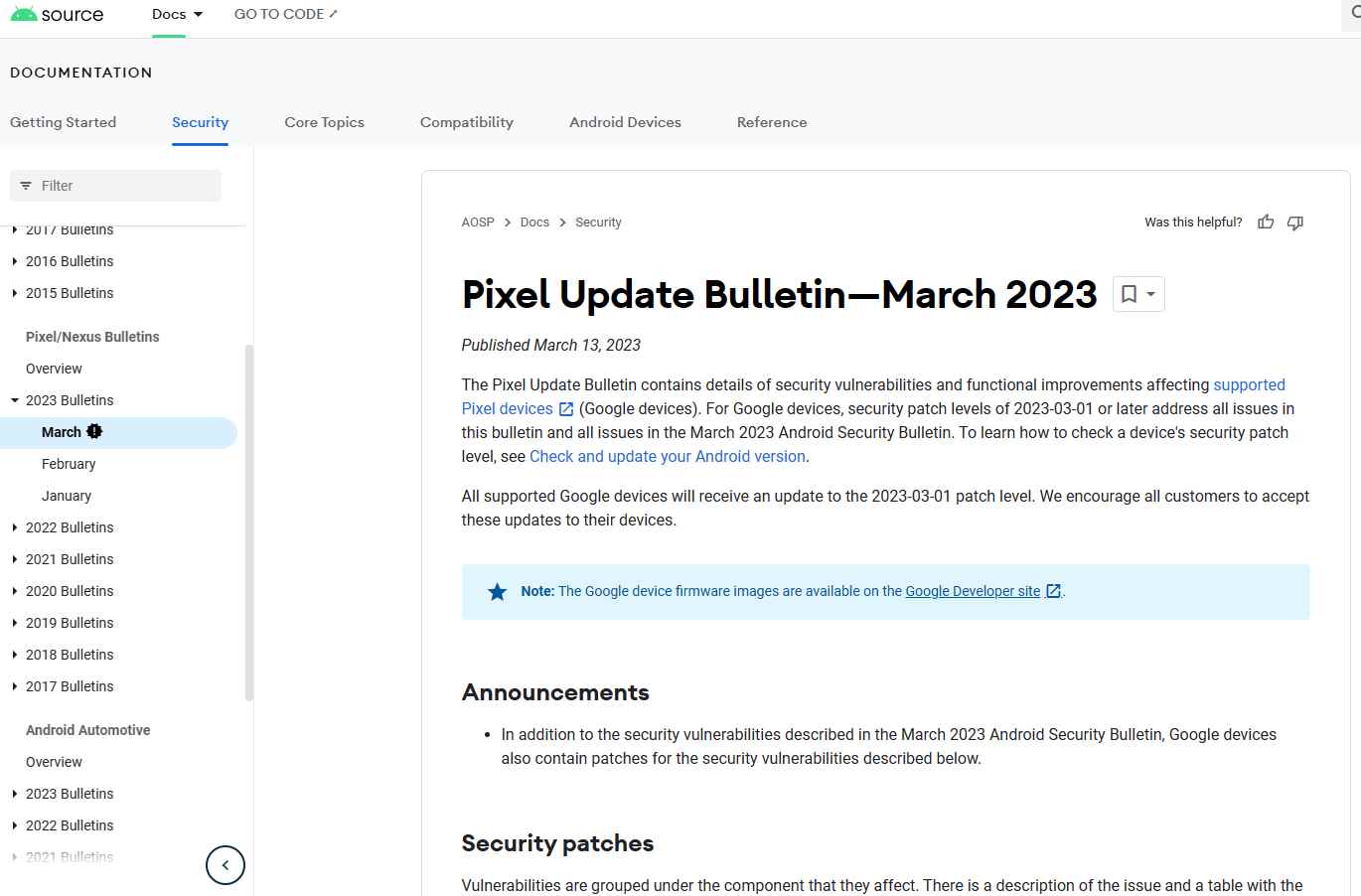

Dispositivos de las series Pixel 6 y Pixel 7 de Google

Cualquier dispositivo portátil que use el chipset Exynos W920 y vehículos que usen el chipset Exynos Auto T5123.

Los plazos para que los parches aborden estas vulnerabilidades diferirán según el fabricante. Mientras tanto, aquellos que tienen dispositivos que son vulnerables pueden protegerse de las vulnerabilidades de ejecución remota de código de banda base desactivando las llamadas Wi-Fi y Voice-over-LTE (VoLTE) en la configuración de sus dispositivos.

Debido a la combinación inusual del nivel de acceso que brindan estas vulnerabilidades y la velocidad a la que creen que se podría crear un exploit operativo confiable, el equipo de seguridad de Google decidió hacer una excepción a su política de divulgación estándar y retrasar la divulgación de la cuatro vulnerabilidades más severas. Esta decisión se tomó porque el equipo de seguridad de Google cree que se podría crear un exploit operativo confiable con relativa rapidez.

Sin embargo, mantendrán su tradición de apertura al publicar públicamente las exclusiones de la política de divulgación y, una vez que se hayan identificado todas las inquietudes, agregarán estos problemas a la lista. Cinco de las catorce vulnerabilidades restantes (CVE-2023-24072, CVE-2023-24073, CVE-2023-24074, CVE-2023-24075 y CVE-2023-24076) han superado el límite normal de 90 días de Project Zero y han sido revelado públicamente en su rastreador de problemas. Las otras nueve vulnerabilidades se divulgarán públicamente en ese momento si aún no se han solucionado.

El equipo de seguridad de Google recomienda encarecidamente a los usuarios finales que actualicen sus dispositivos tan pronto como sea posible para garantizar que estén utilizando las versiones más recientes, que corrigen las fallas de seguridad que se han hecho públicas, así como las que no se han hecho públicas. hecho público. Es muy importante mantener la vigilancia y adoptar las medidas de seguridad adecuadas para salvaguardar la información personal y los dispositivos eléctricos de posibles riesgos de seguridad.

El cargo Vulnerabilidades de día cero permiten hackear teléfonos Samsung, Vivo y Pixel remotamente, solo con el número de la víctima apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario