Samba es un proyecto de software gratuito que se ejecuta en sistemas operativos similares a UNIX y admite el protocolo de intercambio de archivos de Windows. Este protocolo alguna vez se llamó SMB, pero se le cambió el nombre a CIFS un poco más tarde. Las computadoras que ejecutan GNU/Linux, Mac OS X o Unix en general pueden percibirse como servidores o comunicarse con otras computadoras en redes basadas en Windows de esta manera, lo que hace posible que estas máquinas realicen cualquiera de las funciones.

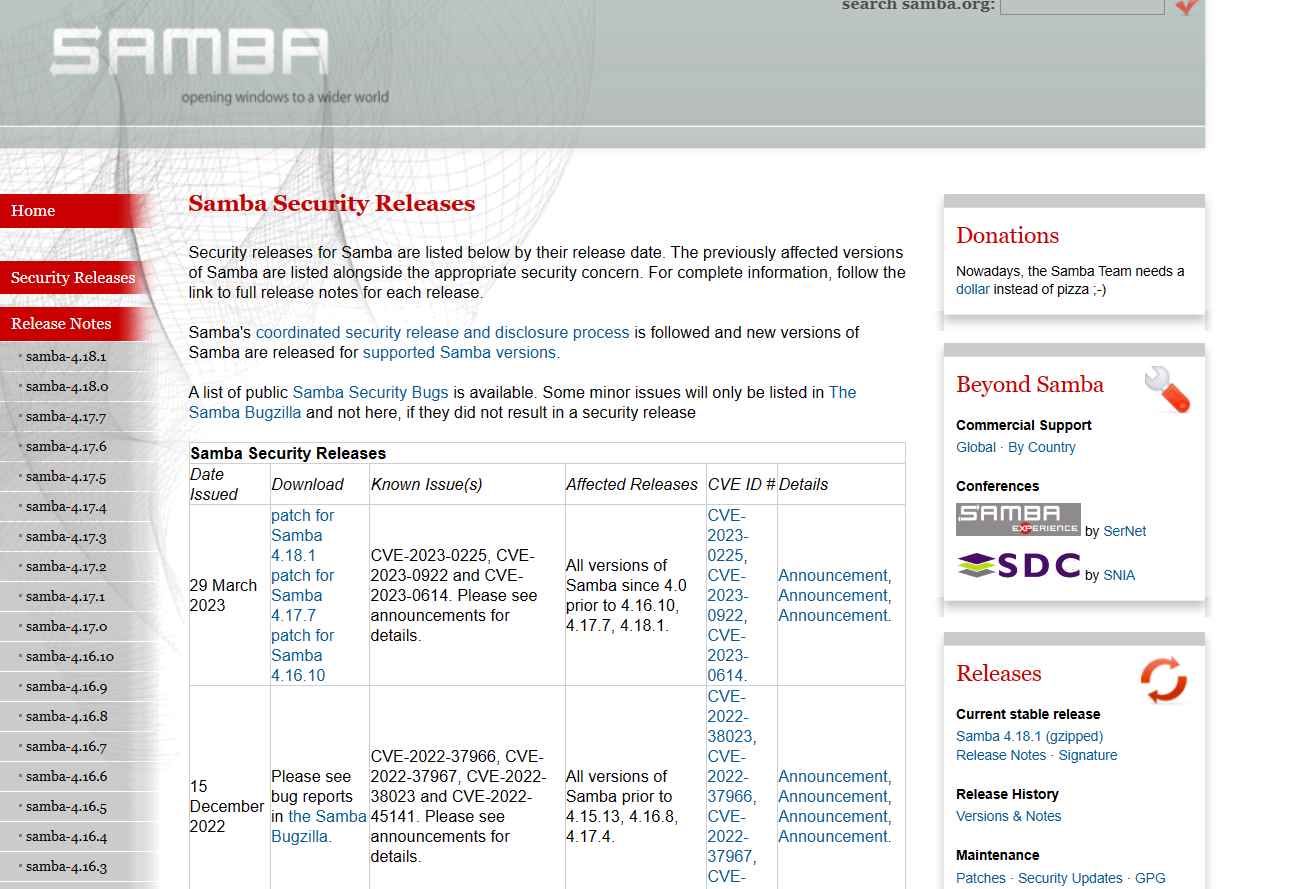

Recientemente se descubrió que Samba tiene varias fallas de seguridad, cualquiera de las cuales podría permitir que un atacante obtenga acceso a datos confidenciales. Esto representa un peligro sustancial para la seguridad del sistema.

CVE-2023-0614 (PUNTUACIÓN CVSSV3 DE 7,7): SE PUEDEN ENCONTRAR ATRIBUTOS LDAP DE AD CON CONTROL DE ACCESO

Se descubrió la vulnerabilidad conocida como CVE-2023-0614, y permite a los atacantes acceder y posiblemente obtener información privada, como claves de recuperación de BitLocker, desde un Samba AD DC. Como el remedio para la vulnerabilidad anterior, CVE-2018-10919, fue inadecuado, las empresas que almacenan dichos secretos en su Samba AD deben asumir que se han visto comprometidos y necesitan ser reemplazados.

Impacto: la exposición de información secreta tiene el potencial de resultar en el acceso no autorizado a recursos confidenciales, lo que representa una grave amenaza para la seguridad de la organización.

Todos los lanzamientos de Samba desde la versión 4.0 se ven afectados por este problema.

Workaround: La solución que se propone es evitar almacenar información sensible en Active Directory, a excepción de contraseñas o claves que son esenciales para el funcionamiento de AD. Están en la lista de atributos secretos codificados, por lo que no son vulnerables a la vulnerabilidad.

CVE-2023-0922 (PUNTUACIÓN CVSSV3 DE 5,9):

Están en la lista de atributos secretos codificados, por lo que no son vulnerables a la vulnerabilidad.

Esta vulnerabilidad, identificada como CVE-2023-0922, afecta a la herramienta administrativa Samba AD DC conocida como samba-tool. De forma predeterminada, esta herramienta transmite las credenciales en texto sin formato cada vez que se utiliza para realizar operaciones en un servidor LDAP remoto. Cuando se usa samba-tool para restablecer la contraseña de un usuario o agregar un nuevo usuario, se activa esta vulnerabilidad. Teóricamente, podría permitir que un atacante intercepte las contraseñas recién establecidas mediante el análisis del tráfico de la red.

La transmisión de contraseñas en texto plano abre la posibilidad de acceso no deseado a información crítica y pone en riesgo la seguridad de toda la red.

Todas las versiones de Samba lanzadas después de la 4.0 están incluidas en esta categoría.

Solución alternativa: para reducir el riesgo de explotar este problema, cambie el archivo smb.conf para incluir la línea “client ldap sasl wrap = seal” o agregue la opción —option=clientldapsaslwrapping=sign a cada invocación de samba-tool o ldbmodify que establece una contraseña.

Como ocurre con las vulnerabilidades de otro software, las de Samba pueden poner en grave riesgo la seguridad de una organización. Se recomienda encarecidamente a los administradores de Samba que actualicen a estas versiones o que instalen el parche tan pronto como sea razonablemente práctico.

El cargo Estas vulnerabilidades de Samba permiten que los servidores sean hackeados apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario