Goose Tool es una nueva herramienta gratuita que puede ayudar a los defensores de la red a identificar posibles actividades maliciosas en los entornos de Microsoft Azure, Azure Active Directory y Microsoft 365. Fue desarrollado por CISA y está disponible en su sitio web. La herramienta Unidentified Goose, que se desarrolló con la ayuda de Sandia National Laboratories, brinda a los defensores de la red técnicas únicas de autenticación y recopilación de datos que pueden usarse cuando investigan y analizan sus servicios en la nube de Microsoft.

Según CloudVulnDB, un proyecto abierto que rastrea las vulnerabilidades que afectan a los principales proveedores de la nube, existe un largo historial de graves fallas de seguridad que afectan al buque insignia de Redmond, Azure, y los defensores se han quejado durante mucho tiempo de la falta de información sobre posibles infecciones.

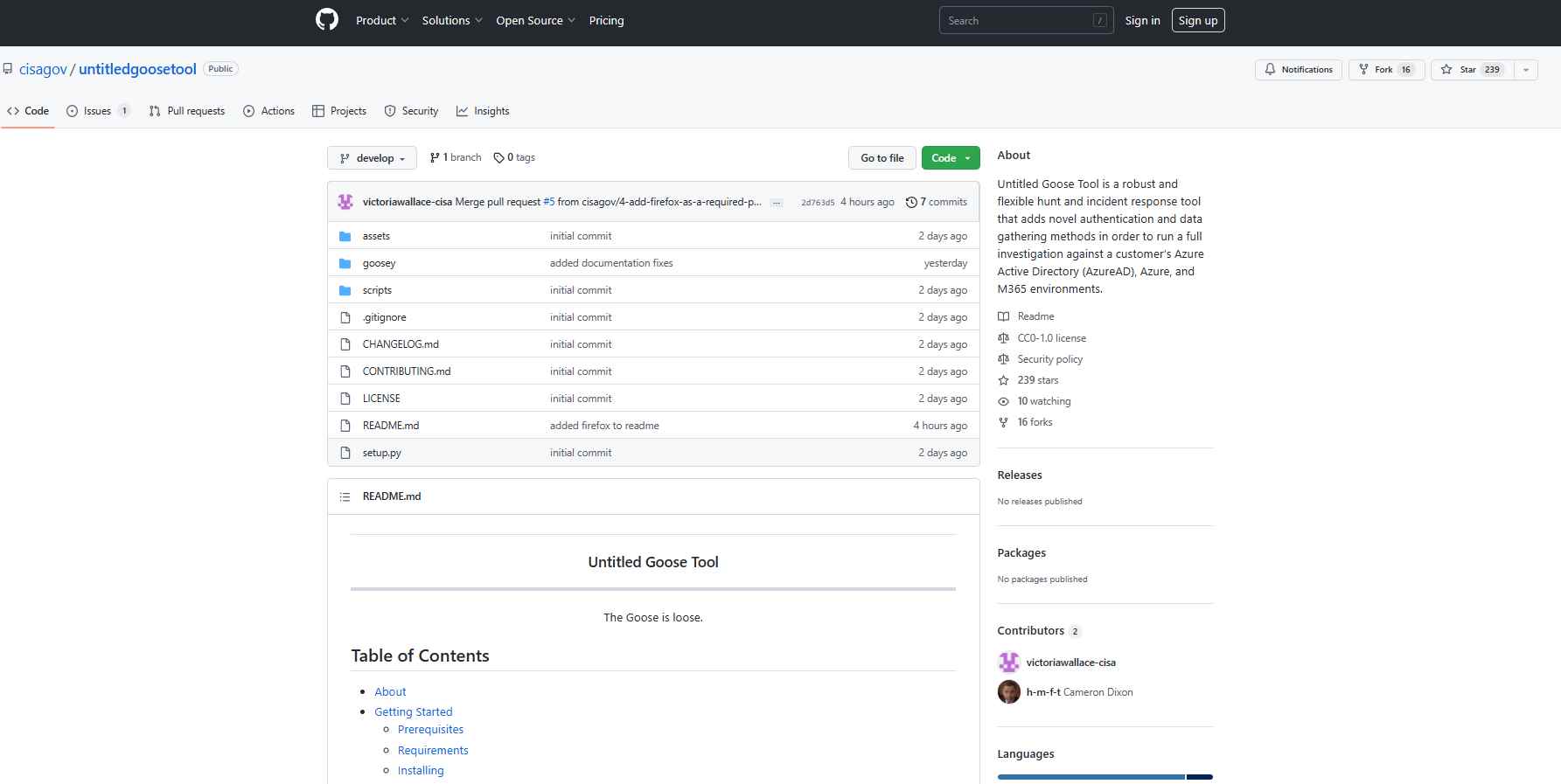

La herramienta Untitled Goose es un instrumento poderoso y adaptable de investigación y respuesta a incidentes. Cuando los defensores de la red interrogan y analizan los entornos de Microsoft Azure, Azure Active Directory (AAD) y Microsoft 365 (M365), la herramienta les proporciona nuevos métodos de autenticación y recopilación de datos para usar en el proceso. Estos métodos se pueden utilizar para detectar actividad potencialmente maliciosa. Goose, que fue creado por CISA en colaboración con Sandia National Laboratories, se puede descargar de forma gratuita desde el repositorio CISA GitHub .

Se alienta a los defensores de la red a utilizar la herramienta Untitled Goose para realizar las siguientes tareas:

• Exportar y revisar los registros de auditoría e inicio de sesión de AAD; Registro de auditoría unificado (UAL) de M365; registros de actividad de Azure; Alertas de Microsoft Defender para IoT (internet de las cosas); y datos de Microsoft Defender for Endpoint (MDE) para actividades sospechosas.

• Realice investigaciones sobre las configuraciones de AAD, M365 y Azure, así como consulte y exporte datos relacionados.

Al intentar sondear un inquilino grande de M365 mediante la UAL, los defensores de la red pueden descubrir que la recopilación manual de todos los eventos a la vez no es una opción práctica. Untitled Goose Tool implementa estrategias creativas de recopilación de datos mediante el uso de mecanismos únicos. Las siguientes son algunas de las capacidades que tienen los defensores de la red al usar esta herramienta:

• Extraer artefactos en la nube de los entornos AAD, Azure y M365 de Microsoft sin realizar más análisis.

• Use el método de pastoreo de ganso para hacer límites de tiempo en la UAL.

• Utilice Goosey Hok para extraer datos mientras permanece dentro de los límites de tiempo asignados.

• Consultar y recopilar datos utilizando capacidades de límite de tiempo comparables para datos MDE.

Compatibilidad

Los entornos Azure, Azure AD y M365 del usuario se pueden usar con la herramienta Untitled Goose.

Requisitos previos

Se requiere la versión 3.7, 3.8 o 3.9 de Python para ejecutar Untitled Goose Tool. El CISA sugiere utilizar esta tecnología dentro de un entorno virtual.

La organización gubernamental dijo que los administradores de redes en la nube pueden usar la herramienta para extraer artefactos en la nube de los sistemas AAD, Azure y M365 de Microsoft sin tener que realizar más análisis.

El cargo La mejor herramienta gratuitita para la detección de incidentes cibernéticos en Microsoft Azure, Azure active directory y Microsoft 365 apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario