Microsoft corrigió la vulnerabilidad RCE de MS Word (CVE-2023-21716) que puede conducir a la ejecución remota de código.

Un investigador llamado Joshua J. Drake (@jduck) ha publicado los detalles de la vulnerabilidad de día cero de Microsoft Word que Microsoft corrigió en las actualizaciones de parches de febrero de 2023.

En la actualización del parche de febrero de 2023, Microsoft corrigió 75 vulnerabilidades de seguridad en varios productos de Microsoft, incluido Three zero-day, que también corrigió vulnerabilidades críticas de RCE en Microsoft Word que los operadores de ransomware podrían explotar fácilmente (CVE-2023-21716).

En febrero de 2023, Microsoft abordó 75 vulnerabilidades de seguridad que estaban presentes en una variedad de productos de Microsoft. Esto incluyó la reparación de tres vulnerabilidades de día cero, que eran de naturaleza crítica. Entre las vulnerabilidades de día cero que se abordaron, también se solucionó una vulnerabilidad de ejecución remota de código (RCE) de gravedad crítica que existía en Microsoft Word (CVE-2023-21716) con un puntaje CVSS de 9.8/10 . Estas vulnerabilidades eran fácilmente explotables por los operadores de ransomware, lo que los convertía en una gran preocupación para los usuarios.

Microsoft Word RCE (CVE-2023-21716)

La vulnerabilidad CVE-2023-21716 dentro de wwlib de Microsoft Office permite a los atacantes lograr la ejecución remota de código con los privilegios de la víctima que abre un documento RTF malicioso. El atacante podría entregar este archivo como un archivo adjunto de correo electrónico (u otros medios).

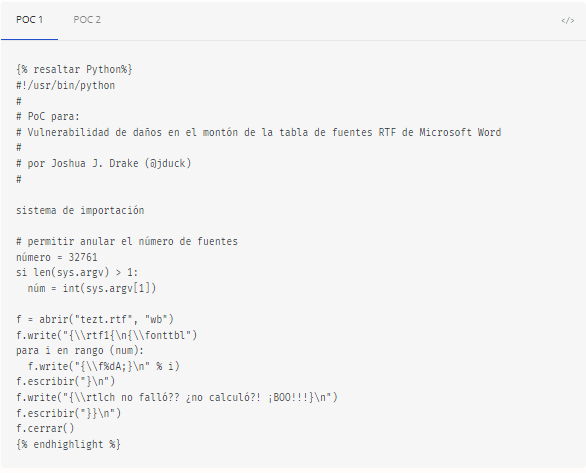

La vulnerabilidad radica en el analizador RTF en Microsoft Word, que contiene una vulnerabilidad de corrupción de montón cuando se trata de una tabla de fuentes (\fonttbl) que contiene una cantidad excesiva de fuentes (\f###). Al procesar fuentes, el valor de ID de fuente (los números después de \f) es manejado por el código que firma extiende el valor cargado, llenando así los bits superiores de edx con ffff. Cuando esto ocurre, la instrucción de escritura en memoria corrompe el montón al escribir la página de códigos de fuente en un desplazamiento negativo de la memoria contenida en esi. Los atacantes pueden explotar esta escritura de memoria fuera de los límites para ejecutar código arbitrario con los privilegios de la víctima que abre el documento RTF malicioso.

Para aprovechar esta vulnerabilidad, un atacante podría entregar un archivo RTF malicioso como un archivo adjunto de correo electrónico o por otros medios. Cuando la víctima abre el archivo, se activa la vulnerabilidad y el atacante puede ejecutar código arbitrario con los mismos privilegios que la víctima, lo que potencialmente le permite tomar el control del sistema informático de la víctima.

Versiones afectadas de MS Word

Según el investigador, esta vulnerabilidad afecta al menos a las siguientes versiones de Microsoft Office:

- Microsoft Office 365 (Vista previa de Insider – 2211 Build 15831.20122 CTR)

- Microsoft Office 2016 (incluido Insider Slow – 1704 Build 8067.2032 CTR)

- Microsoft Office 2013

- Microsoft Office 2010

- Microsoft Office 2007

Las versiones anteriores también pueden verse afectadas, pero no se probaron.

(CVE-2023-21716) Código de explotación POC

Mitigación para MS Word RCE (CVE-2023-21716)

Microsoft ha lanzado un parche de seguridad que soluciona el problema con el lanzamiento de la actualización del parche de febrero.

Se recomienda a los usuarios que apliquen el parche lo antes posible para protegerse de esta vulnerabilidad. Además, se alienta a los usuarios a tener cuidado al abrir archivos adjuntos de correo electrónico o descargar archivos de Internet, especialmente si no están familiarizados con el remitente o la fuente del archivo.

Además, Microsoft Office 2010 y versiones posteriores usan Vista protegida para limitar el daño causado por documentos maliciosos obtenidos de fuentes que no son de confianza. La vista protegida está en vigor cuando se manifiesta esta vulnerabilidad y, por lo tanto, se requeriría una vulnerabilidad de escape de sandbox adicional para obtener todos los privilegios.

La eliminación de la asociación de archivos para la extensión RTF no es efectiva porque el uso de una extensión DOC aún alcanzará el código vulnerable.

El cargo Los investigadores publicaron los detalles de la vulnerabilidad de día cero de MS Office y el código de explotación apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario