Los ataques contra cajeros automáticos en la calle han evolucionado a grandes pasos, dejando atrás los métodos de compromiso físico de estas máquinas para llegar a los ataques empleando tecnología y avanzadas capacidades de hacking. Los análisis más recientes sugieren que el método más sofisticado actualmente es conocido como “Black Box”, basado en el uso de una microcomputadora con una placa única.

En esta ocasión, los especialistas en concientización de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán las características más importantes de estos ataques, que podrían generar pérdidas millonarias a las instituciones bancarias. Como de costumbre, le recordamos que este artículo fue elaborado con fines exclusivamente informativos, por lo que IICS no se hace responsable del mal uso que pueda darse a la información aquí contenida.

¿Qué hay dentro de un cajero automático?

Antes de comenzar, vale la pena recordar la composición de estas máquinas. Un cajero automático típico es un conjunto de componentes electromecánicos listos para usar alojados en un solo gabinete. Los fabricantes ensamblan las máquinas a partir de un dispensador de billetes, un lector de tarjetas y otros componentes ya desarrollados por proveedores externos. Los componentes terminados se alojan en un área del cajero integrada por dos compartimentos: uno superior (el área de servicio) y uno inferior (la caja fuerte), mencionan los especialistas en concientización de ciberseguridad.

Todos los componentes electromecánicos están conectados a través de puertos USB y COM a la unidad del sistema, que en este caso actúa como host. En modelos más antiguos de cajeros automáticos, también puede encontrar conexiones a través del bus SDC.

Sobre la evolución de los ataques, antes los actores de amenazas solamente explotaban debilidades físicas en los cajeros automáticos, empleando dispositivos conocidos como skimmers para robar datos de bandas magnéticas, números de tarjetas o PINs. La transición al uso de técnicas de hacking llegó con el avance tecnológico de los fabricantes de estas máquinas.

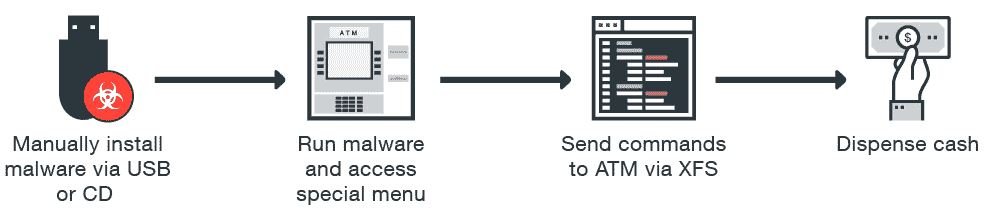

Acorde a los expertos en concientización de ciberseguridad, ahora los criminales usan variantes de malware (troyanos bancarios, skimmers, backdoors) para ingresar al host del sistema objetivo mediante unidades USB o a través del abuso de un puerto de acceso remoto.

¿Cómo ocurre una infección?

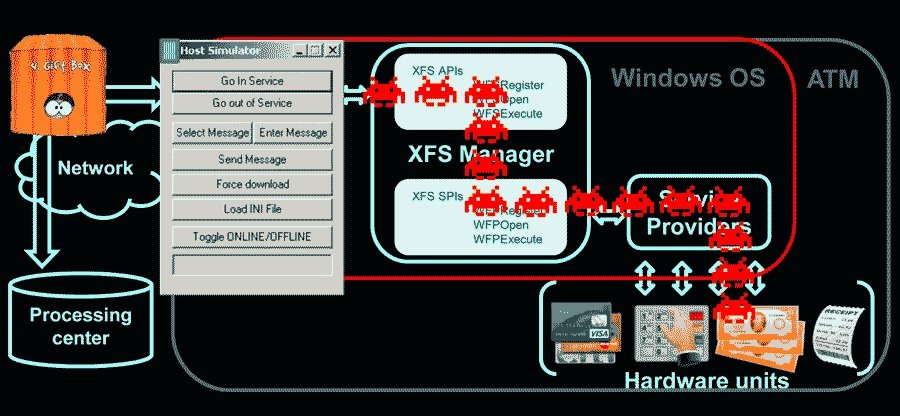

Después de capturar el subsistema XFS, el malware puede emitir comandos en el dispensador de billetes o lector de tarjetas sin autorización para diversos fines, desde leer la información de una tarjeta ingresada hasta extraer su información confidencial almacenada en el chip de la tarjeta.

El Cifrado de PIN Pad (EPP) merece una atención especial. Generalmente se acepta que el código PIN ingresado en él no puede ser interceptado. Sin embargo, XFS le permite usar el teclado PIN EPP en dos modos: abierto (para ingresar varios parámetros numéricos, como la cantidad a cobrar) y seguro (EPP cambia a él cuando necesita ingresar un PIN o clave de cifrado).

Esta función XFS permite que la tarjeta lance un ataque Man-in-The-Middle (MITM), interceptando el comando de activación del modo seguro que se envía desde el host al EPP, y luego enviando una solicitud al teclado PIN del EPP que continúe en modo abierto. En respuesta a este mensaje, EPP envía a los hackers los registros en formato de texto sin cifrar.

¿Cómo funciona el ataque Black Box?

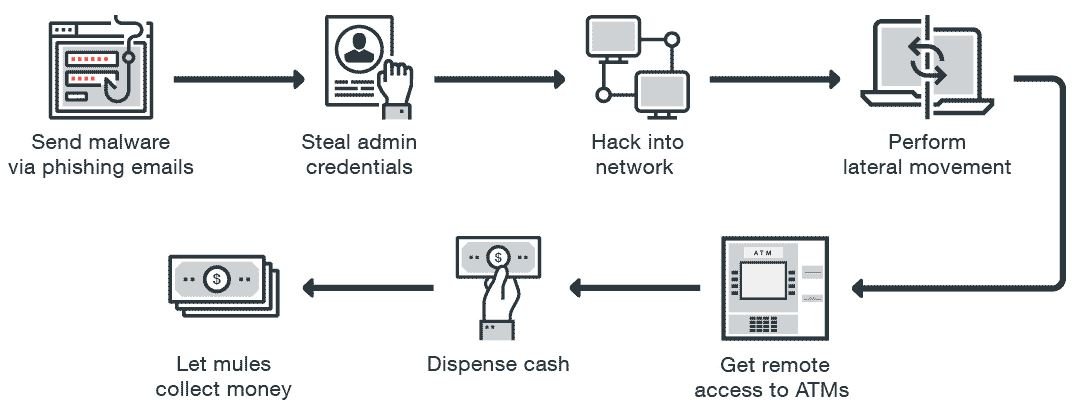

Miembros del equipo de concientización de ciberseguridad de Europol aseguran que, durante los más recientes años, se ha detectado una constante evolución en el desarrollo de malware para cajeros automáticos, por lo que los cibercriminales ya no requieren acceso físico a un cajero automático para completar el ataque.

Peor aún, las campañas maliciosas pueden ser desplegadas a través de la propia red corporativa de un banco vulnerable usando la variante de ataque Black Box. Cifras de Group-IB señalan que, desde 2016, se han detectado múltiples ataques de esta clase en al menos diez países de Europa.

Acceso remoto a un cajero automático

Las soluciones antivirus, el bloqueo de actualizaciones de firmware, el bloqueo de puertos USB y el cifrado del disco duro protegen hasta cierto punto el cajero automático de algunas variantes de malware. Pero, ¿qué pasa si la tarjeta no ataca al host, sino que se conecta directamente a los periféricos (a través de RS232 o USB), a un lector de tarjetas, teclado PIN o al dispensador de efectivo?

Primer contacto con BlackBox

Los criminales con acceso a los más avanzados recursos de hacking emplean estas microcomputadoras con placas únicas (como Raspberry Pi) para vaciar los cajeros automáticos, en una técnica de ataque conocida popularmente como jackpotting. En estos ataques, los criminales conectan sus dispositivos directamente al dispensador de efectivo para extraer todo el dinero almacenado en el cajero. Este ataque es capaz de esquivar el software de seguridad implementado en el host del cajero automático, aseguran los especialistas en concientización de ciberseguridad.

Los principales fabricantes de cajeros automáticos y las agencias de inteligencia gubernamentales mencionan que los hackers pueden robar hasta cuarenta billetes cada 20 segundos. Las agencias también advierten que los principales objetivos de estos hackers se encuentran en farmacias, centros comerciales y tiendas.

Al mismo tiempo, para no destacar ante las cámaras, los criminales más cautelosos recurren a la ayuda de un tercero conocido como “mula”, que recogerá el dinero robado para comenzar a distribuirlo. Posteriormente el BlackBox se conecta a un smartphone, que se utiliza como canal para la transmisión remota de comandos a una Black Box simplificada a través de IP.

En los casos analizados y registrados en video, puede verse a una persona abrir el compartimiento superior del cajero automático con solo conectar el dispositivo de hacking a la máquina. Un poco más tarde, varias personas se acercan al cajero automático y retiran enormes cantidades de dinero. El hacker luego regresa y recupera su pequeño dispositivo mágico.

Análisis de las comunicaciones del cajero automático

Como se señaló anteriormente, la unidad del sistema y los periféricos se comunican a través de USB, RS232 o SDC. La tarjeta se conecta directamente al puerto periférico y le envía comandos, sin pasar por el host. Es bastante sencillo porque las interfaces estándar no requieren ningún controlador específico, mencionan los especialistas en concientización de ciberseguridad.

Por otra parte, los protocolos propietarios a través de los cuales interactúan el periférico y el host, no requieren autorización, por lo que estos protocolos desprotegidos, a través de los cuales interactúan el periférico y el host, son fácilmente escuchados y fácilmente susceptible de un ataque de repetición.

Los usuarios de tarjetas pueden utilizar un analizador de tráfico de software o hardware conectándolo directamente a un puerto de un dispositivo periférico específico para recopilar los datos transmitidos. Usando el analizador de tráfico, la tarjeta aprende todos los detalles técnicos del funcionamiento del cajero automático, incluyendo sus funciones no documentadas como el cambio de firmware en un dispositivo periférico. Como resultado, el atacante obtiene un control total sobre el cajero automático, además de que es bastante difícil detectar la presencia de un analizador de tráfico.

El control directo sobre el dispensador de billetes significa que los contenedores del cajero automático se pueden vaciar sin ningún tipo de restricción.

¿Cómo abordar esta problemática?

Los proveedores y subcontratistas de cajeros automáticos están desarrollando servicios de depuración para diagnosticar el hardware del cajero automático, incluida la electromecánica responsable de los retiros de efectivo. Entre estas utilidades se encuentran ATMDesk, RapidFire ATM XFS. La siguiente figura muestra algunas de estas herramientas de diagnóstico.

El acceso a dichos servicios públicos normalmente se limita a fichas personalizadas y solo funcionan cuando la puerta de la caja fuerte del cajero automático está abierta. Sin embargo, simplemente reemplazando algunos bytes en el código binario de la utilidad, un hacker puede tratar de retirar efectivo sin pasar por los cheques proporcionados por el fabricante de la utilidad. Los ladrones instalan estas utilidades modificadas en la microcomputadora de placa única, que luego conectan directamente a un dispensador de billetes.

Centro de procesamiento de comunicaciones

La interacción directa con periféricos sin comunicarse con el anfitrión es solo una de las técnicas de hacking ATM más populares. Otras técnicas se basan en el hecho de que tenemos una amplia variedad de interfaces de red a través de las cuales la máquina se comunica con el mundo exterior, desde x.25 hasta Ethernet y redes celulares.

Por si no fuese suficiente, muchos cajeros automáticos pueden ser localizados utilizando el motor de búsqueda IoT Shodan, lo que puede ser encadenado a un ataque que compromete las configuraciones de seguridad de la máquina afectada.

La “última milla” de comunicación entre el cajero automático y el centro de procesamiento involucra una amplia variedad de tecnologías que pueden servir como punto de entrada a los actores de amenazas, mencionan los especialistas en concientización de ciberseguridad.

Existen métodos de comunicación por cable (línea telefónica o Ethernet) e inalámbricos (Wi-Fi, celular: CDMA, GSM, UMTS, LTE). Los mecanismos de seguridad pueden incluir:

- Hardware o software compatible con VPN (tanto estándar, integrado en el sistema operativo como de terceros);

- SSL/TLS (ambos específicos para un modelo de cajero automático específico y de fabricantes terceros)

- Cifrado

- Autenticación de mensajes

En el mejor de los casos, el cajero automático se conecta al servidor VPN y se conecta al centro de procesamiento dentro de la red privada. Además, incluso si los bancos logran implementar los mecanismos de protección anteriores, el hacker ya cuenta con ataques efectivos contra estas medidas reactivas. Entonces, incluso si la seguridad cumple con PCI DSS, los cajeros automáticos siguen siendo vulnerables.

Uno de los principales requisitos de PCI DSS es que todos los datos confidenciales deben estar cifrados cuando se transmiten a través de una red pública. Sin embargo, muchas de estas redes no brindan protección suficiente, por lo que en realidad no protegen contra las principales variantes de hacking, mencionan los expertos en concientización de ciberseguridad.

Por lo tanto, ya sea en una comunicación insegura o en una red “privada”, donde cada cajero automático transmite sobre sí mismo a otros cajeros automáticos, se puede iniciar un ataque MiTM, que llevará a la tarjeta a tomar el control de los flujos de datos transferidos entre el cajero automático y el centro de procesamiento.

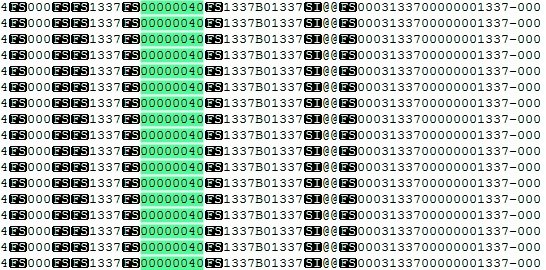

Miles de cajeros automáticos son potencialmente vulnerables a esta variante de ataque. De camino a un centro de procesamiento genuino, el hacker inserta el suyo, falso. Este centro de procesamiento falso le indica al cajero automático que entregue los billetes. Al mismo tiempo, el actor de amenazas configura su centro de procesamiento de tal manera que se emite efectivo independientemente de la tarjeta que se inserte en el cajero automático, incluso si su período de validez ha expirado o su saldo es cero.

Lo principal es que el centro de procesamiento falso la “reconozca”. Un centro de procesamiento falso puede ser artesanal o un simulador de centro de procesamiento diseñado originalmente para depurar la configuración de la red. La siguiente figura muestra un volcado de comandos para emitir cuarenta billetes desde el cuarto casete, enviados desde un centro de procesamiento falso y que están almacenados en diarios de software de cajeros automáticos. Casi parecen reales.

Conclusión

Los especialistas en concientización de ciberseguridad suelen decir que una computadora verdaderamente protegida está en una caja de hierro y no está conectada a ninguna red, incluida la eléctrica. Esto es verdadero, ya que prácticamente cualquier implementación es vulnerable y la propiedad bancaria no es una excepción.

Recientemente el jefe de ATM Association International (ATMIA) destacó que el ataque BlackBox es la amenaza más grave para los cajeros automáticos, por lo que es necesario que fabricantes, instituciones bancarias e investigadores establezcan la mejor forma de abordar este riesgo. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Proceso paso a paso para hackear cajeros automáticos usando Black Box. Jackpotting de cajeros automáticos apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario