Una reciente investigación afirma que los archivos PDF certificados no cuentan con las protecciones necesarias, por lo que son vulnerables a diversos tipos de ciberataque. Estos archivos suelen ser empleados para la firma de acuerdos de forma segura entre dos partes, ya que la certificación protege la integridad del documento.

La investigación, a cargo de un equipo especializado de la Universidad de Ruhr, señala que los documentos PDF certificados emplean dos firmas específicas para la autenticación, además de una firma de certificación. Las firmas de certificación son las más flexibles y están hechas para manejar acuerdos complicados entre múltiples partes, además de que permiten algunos cambios limitados en el documento.

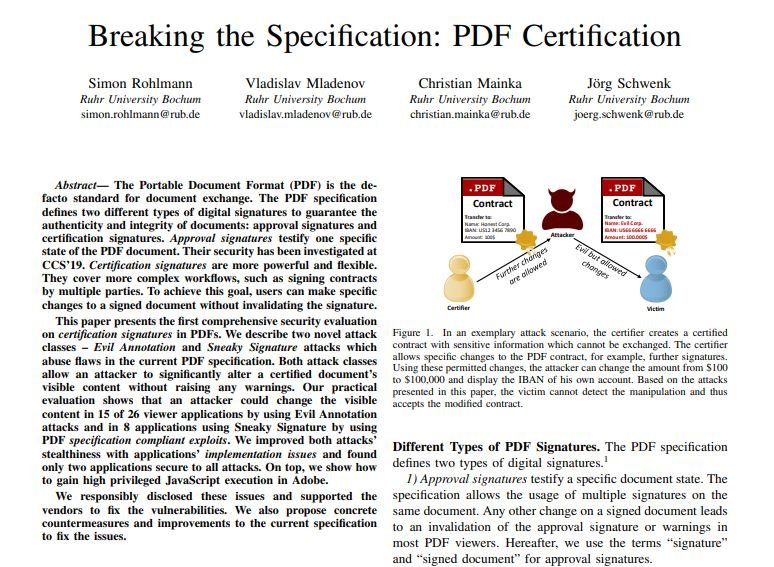

Las vulnerabilidades residen en estas firmas certificadas, pues los expertos descubrieron que este mecanismo se ve expuesto a dos nuevos ataques identificados como “Evil Annotation” y “Sneaky Signature”, que permiten la superposición de de contenido malicioso sobre la firma legítima.

Mientras que la primera variante de ataque permite a los hackers mostrar contenido malicioso en las anotaciones del documento y enviarlo con la firma digital intacta, el ataque Sneaky Signature agrega contenido malicioso encima del contenido legítimo.

Los investigadores analizaron 26 de las más populares herramientas PDF, encontrando resultados alarmantes: “Solo dos de estas herramientas están a salvo de estos ataques, mientras que aplicaciones como Adobe, Foxit y LibreOffice se ven afectadas por al menos una de estas técnicas maliciosas”, afirman los expertos.

Estos hallazgos fueron presentados a los proveedores, en conjunto con una serie de informes complementarios sobre cada vulnerabilidad específica.

Con el fin de mitigar el riesgo de explotación, los investigadores recomiendan a los administradores inhabilitar FreeText, Stamp y Redact, tres anotaciones particulares que pueden ser abusadas por los actores de amenazas. Esto no quiere decir que el riesgo será completamente eliminado, por lo que es necesario que los desarrolladores aborden estos riesgos de seguridad.

El reporte también menciona que los campos de firma deben configurarse en ubicaciones definidas en el documento PDF antes de completar el proceso de certificación: “La adición posterior de campos de firma debe ser penalizada con un estado de certificación inválido. De lo contrario, siempre se puede usar para agregar texto o imágenes incluidos en la firma en cualquier posición”, concluye el informe.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Proceso de certificación PDF es vulnerable a nuevas variantes de ataque; fallas afectan Adobe, Foxit y otras herramientas apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario