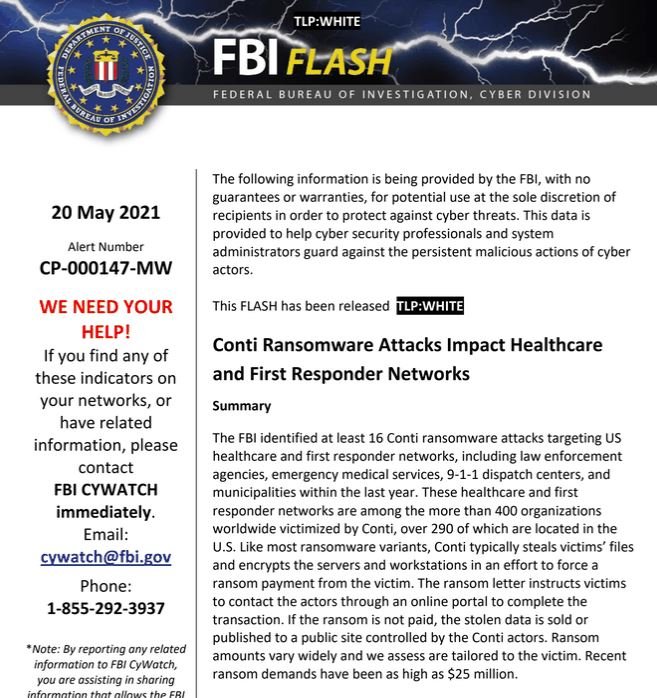

En su más reciente alerta de seguridad, el Buró Federal de Investigaciones (FBI) dio a conocer la detección de una oleada de ataques de ransomware Conti dirigidos a las redes de primeros auxilios y atención médica en múltiples organizaciones gubernamentales de E.U., incluyendo implementaciones en oficinas de servicios públicos y agencias de la ley.

La nota de rescate enviada por los hackers exige que los administradores de los sistemas afectados los contacten a través de su plataforma en dark web para comenzar las negociaciones. Además se especifica que, en caso de no pagar el rescate, los datos comprometidos serán eliminados o vendidos en plataformas ilegales de hacking. El monto de un rescate puede variar, aunque los hackers de Conti han llegado a exigir hasta 25 millones de dólares como rescate.

La agencia federal asegura que estos ataques se dirigen a las redes empleadas por el personal de los servicios de emergencia, lo que puede retrasar el proceso de respuesta a incidentes médicos. La pérdida del acceso a estos sistemas puede resultar catastrófica para las organizaciones afectadas.

Los hackers obtienen acceso no autorizado a las redes de las organizaciones afectadas mediante campañas de phishing, el robo de credenciales de protocolo de escritorio remoto (RDP) y otras variantes de ataque. Los documentos maliciosos creados por los hackers de Conti están infectados con agentes como Cobalt Strike, lo que les permite un primer acceso a la red afectada.

Los hackers pueden pasar entre una semana y veinte días inactivos en las redes afectadas antes de comenzar el ataque, empleando bibliotecas DLL para la entrega de la carga útil. Los actores de amenazas primero usan herramientas que ya están disponibles en la red y luego agregan otras utilidades según el caso, incluyendo Windows Sysinternals1, lo que les permite escalar privilegios, moverse a través de la red afectada y eventualmente completar la infección.

Una vez que los actores de Conti instalan el ransomware en el sistema afectado, pueden ganar persistencia en la red y emitir una baliza utilizando Anchor DNS. Las víctimas tienen entre dos y ocho días después de que se completa la infección para responder a la demanda de rescate. Si el plazo se vence y no se ha completado un pago, los hackers comienzan a realizar llamadas a los administradores de los sistemas afectados empleando tecnología Voice over Internet Protocol (VoIP), siguiendo con amenazas hasta obtener el rescate exigido.

Además de una descripción detallada de estos ataques, el FBI también publicó una serie de recomendaciones para actuar antes y después de un ataque de ransomware, incluyendo medidas como el mantenimiento adecuado de sistemas de respaldo, uso de redes privadas virtuales (VPN) y uso de contraseñas seguras, entre otras medidas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo FBI emite alerta sobre el incremento de los ataques de ransomware Conti. Múltiples centros de llamadas al 911 infectados con ransomware apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario