El ataque a la cadena de suministro de SolarWinds a través de la herramienta SolarWinds Orion ha demostrado ser uno de los incidentes de hacking más devastadores de los últimos años, impactando a miles de organizaciones públicas y privadas a nivel mundial. Una de las principales características de este ataque es la distribución de binarios a través de actualizaciones legítimas, lo que permitió el robo de credenciales, ataques de escalada de privilegios y eventualmente el robo de información confidencial.

Microsoft es una de las instituciones que más recursos ha invertido en la investigación de este complejo ataque, lo que ha permitido la detección de un código fuente, indicadores de compromiso y patrones de conducta asociados al grupo de hacking responsable de la operación del malware Solorigate.

Como una forma de aportar mejores defensas contra esta clase de incidentes, Microsoft decidió liberar el código de CodeQL, las consultas utilizadas durante la investigación de Solorigate, de modo que otras organizaciones puedan realizar investigaciones similares. Usando estas consultas, los investigadores podrán detectar cualquier código fuente que comparta similitudes con Solorigate, ya sea en sus elementos básicos o funcionalidades.

El uso de estas consultas para detectar indicadores de compromiso no es un método infalible (los actores de amenazas podrían restringir las funciones analizadas de Solorigate), no obstante, el uso de este método como parte de un marco de trabajo integral permitiría abordar de la mejor manera esta nueva variante de riesgo cibernético.

¿Qué es exactamente CodeQL?

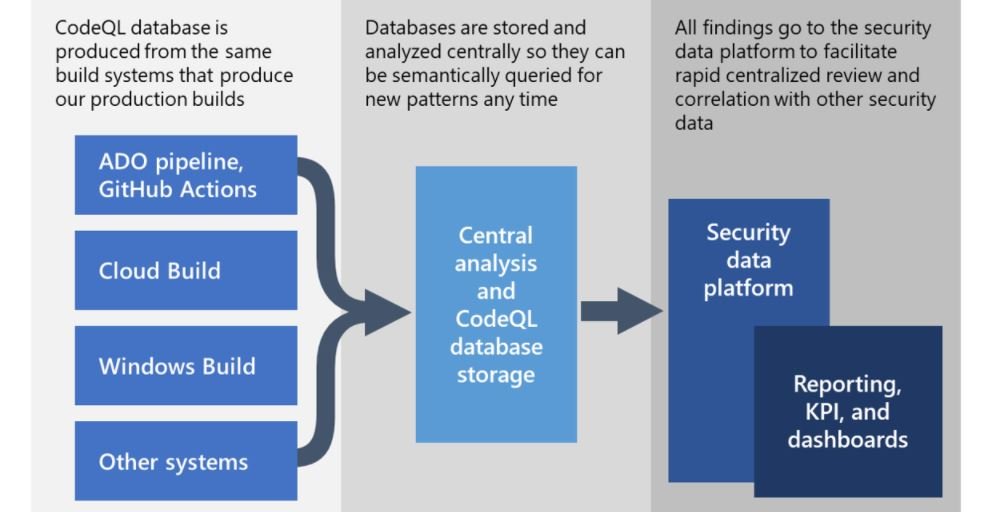

Este es un motor de análisis de código semántico que forma parte de GitHub y que trabaja principalmente en dos etapas; en primer lugar, como parte de la compilación del código fuente en binarios, CodeQL crea una base de datos para capturar el modelo del código de compilación, analizando el código fuente y creando su propio modelo de compilación.

Posteriormente, esta base de datos es utilizada para realizar consultas del mismo modo que con cualquier otra base de datos, ya que el lenguaje de CodeQL fue especialmente diseñado por Microsoft para facilitar la selección de algunas condiciones complejas de código. Sus desarrolladores aseguran que CodeQL es un recurso de gran utilidad ya que su enfoque en dos etapas desbloquea múltiples escenarios, incluyendo la posibilidad de usar análisis estático para el análisis del código reactivo en una red completa.

El uso de las bases de datos CodeQL permitirá a los investigadores realizar búsquedas semánticas en una multitud de códigos diferentes para encontrar condiciones de código vinculables con una compilación maliciosa en específico. CodeQL ayudará analizar miles de repositorios para la detección repositorios en busca de alguna variante de las fallas potencialmente relacionadas con Solorigate.

Estas consultas evalúan los indicadores de compromiso a nivel de código, que también están disponibles en el repositorio de GitHub para CodeQL. Esta plataforma aloja toda la información requerida para detectar un potencial ataque de Solorigate, además de orientación para realizar otras consultas.

Detección de amenazas a nivel de código

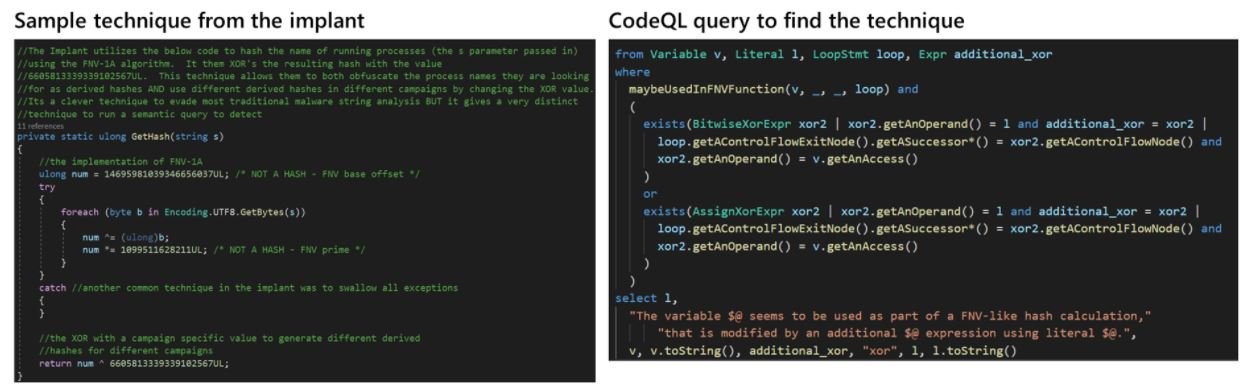

En esta investigación, Microsoft empleó dos tácticas principales para la detección de indicadores de compromiso: el primer enfoque se basa en la búsqueda de una sintaxis en particular a nivel de código, mientras que el segundo está enfocado en la detección de patrones semánticos generales para las técnicas presentes en los indicadores de compromiso a nivel código.

Además, la escritura y ejecución de las consultas sintácticas es un proceso relativamente rápido y que ofrece múltiples ventajas sobre la búsqueda de expresiones regulares comprobables. Los patrones semánticos buscan las técnicas generales, como el hash de los nombres de los procesos, los retrasos en el tiempo antes de contactar con los servidores C2, entre otros. Estos son duraderos para variaciones sustanciales, pero son más complicados de crear y más intensivos en computación al analizar muchas bases de código a la vez.

La combinación de estos dos enfoques permite detectar escenarios potencialmente maliciosos, aunque los investigadores no deben olvidar que un actor de amenazas podría modificar tanto la sintaxis como sus técnicas de ataque, por lo que CodeQL solo debe ser considerada una herramienta auxiliar en el contexto de un enfoque de seguridad completo.

Aunque en su descripción este conjunto de consultas se enfoca en los indicadores de compromiso a nivel de código de Solorigate, los desarrolladores de CodeQL mencionan que la herramienta proporciona múltiples opciones para la consulta y funcionalidad de backdoor y otras técnicas de evasión. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Microsoft lanza herramienta gratuita para eliminar el malware Solorigate de las redes infectadas apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario