Agencias de seguridad y grupos de hacking en todo el mundo emplean las más sofisticadas herramientas de seguridad en redes y pentesting para detectar vulnerabilidades en una red objetivo. Expertos del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que la detección de fallas de seguridad es uno de los principales objetivos de tanto de los cibercriminales como de las agencias de investigación.

En esta ocasión le mostraremos un listado de las herramientas más populares empleadas por toda clase de investigadores y hackers de sombrero negro. Recuerde que este material es elaborado con fines enteramente educativos, por lo que IICS no se hace responsable del uso que se le dé a estas herramientas.

ESCÁNERES PARA HACKING, PENTESTING, ENTRE OTRAS ACTIVIDADES

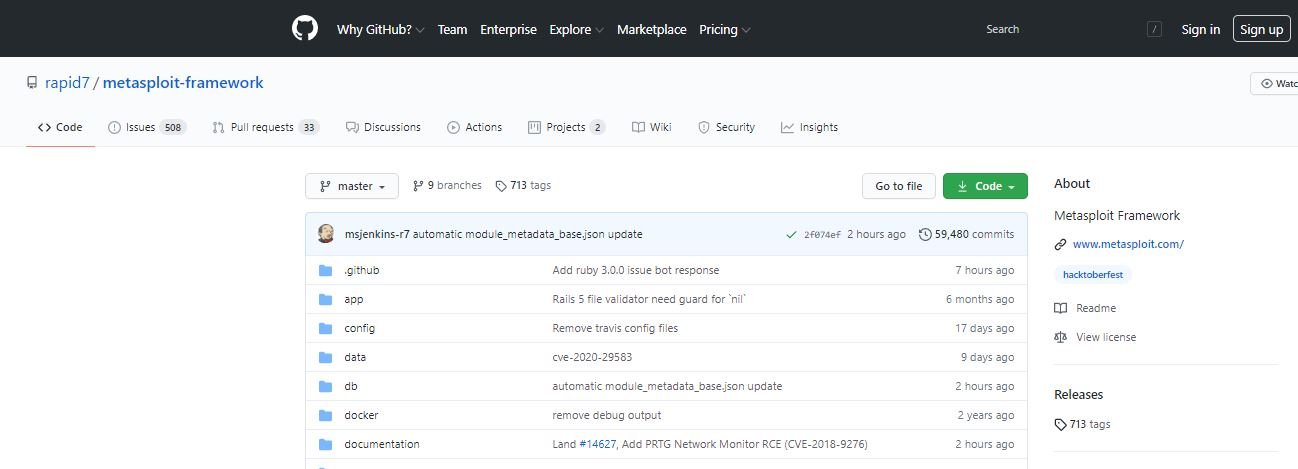

Este es un marco de varios servicios y herramientas que ofrece a los expertos en pentesting soluciones completas y potentes para el despliegue de procesos de análisis y gestión de vulnerabilidades.

Esta herramienta permite a los investigadores y hackers maliciosos desarrollar y ejecutar código de explotación contra cualquier sistema de forma remota. Otros subproyectos importantes incluyen la base de datos de Opcode, el archivo de shellcode y la investigación relacionada.

La herramienta favorita de la comunidad del pentesting. Kali Linux es una distribución basada en Debian diseñada para el análisis forense digital y procesos de pentesting. Esta distro incluye numerosos programas de pentesting como nmap, WireShark, John The Reaper, entre otros.

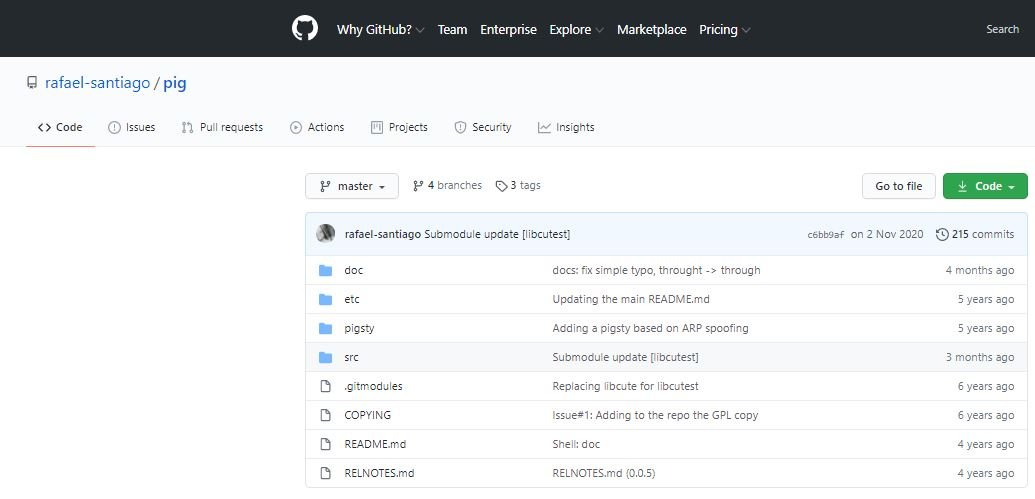

Pig:

Esta es una herramienta de procesamiento de paquetes Linux ideal como complemento durante el proceso de pentesting.

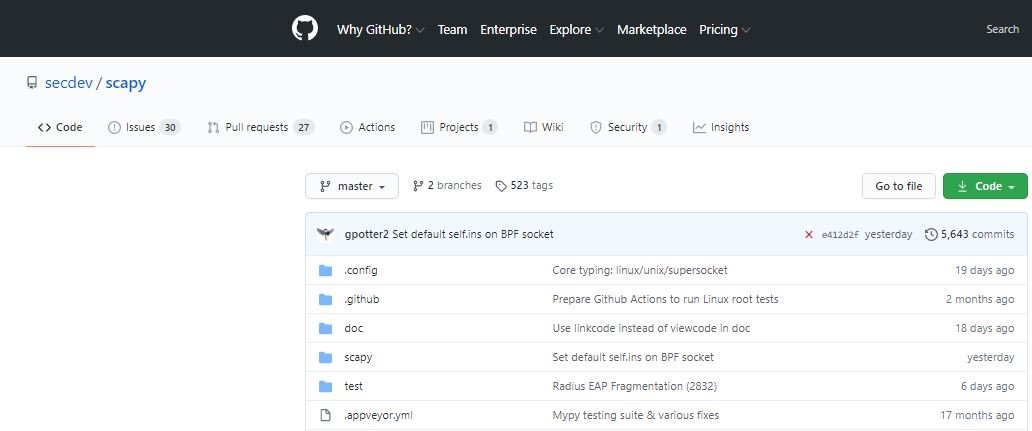

Este es un programa y biblioteca interactiva de manipulación de lotes basados en Python.

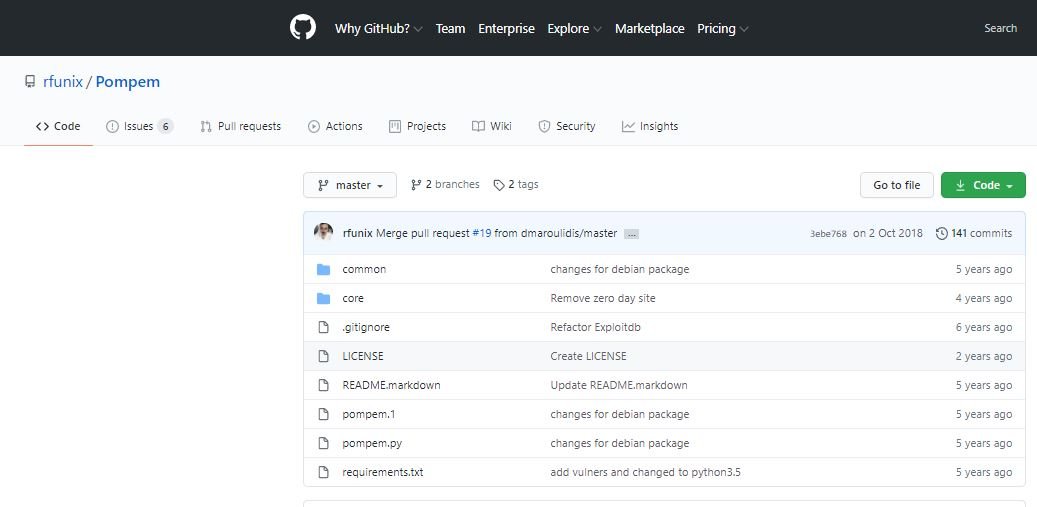

Sus desarrolladores mencionan que esta es una herramienta de código abierto para la automatización de la búsqueda de exploits en las principales bases de datos. Pompem fue desarrollada en Python y tiene un motor de búsqueda avanzado, lo que lo hace más fácil el proceso de pentesting.

Nmap:

Nmap es una de las utilidades para auditorías de seguridad y exploración de redes de código abierto más populares en la actualidad. La herramienta está disponible de forma gratuita a través de GitHub.

HERRAMIENTAS DE MONITOREO DE REDES Y RECOPILACIÓN DE DATOS EN FUENTES PÚBLICAS

Justniffer es un analizador de protocolos de red para la captura de tráfico y creación de registros individualmente. Usando esta herramienta los expertos en pentesting pueden emular archivos de registro del servidor web Apache, rastrear tiempos de respuesta y extraer todos los archivos “interceptados” del tráfico HTTP.

Este es un rastreador de paquetes especializado para mostrar y registrar el tráfico HTTP. Se puede ejecutar en tiempo real, mostrando el tráfico a medida que se analiza, o como un proceso daemon que inicia sesión en un archivo de salida. Los expertos mencionan que httpry está escrito para ser lo más ligero y flexible posible, por lo que se puede adaptar fácilmente a cualquier herramienta de hacking.

Esta herramienta proporciona la mayoría de las características grep comunes de GNU, aplicándolas a nivel de red. Los expertos en pentesting mencionan que grep es compatible con pcap, lo que permite especificar expresiones regulares o hexadecimales extendidas para que coincidan con las cargas útiles de los datos del paquete.

La herramienta cuenta con soporte para IPv4/6, TCP, UDP, ICMPv4/6, IGMP y Raw over Ethernet, y comprende la lógica del filtro BFP de la misma manera que otras herramientas populares como tcpdump y snoop.

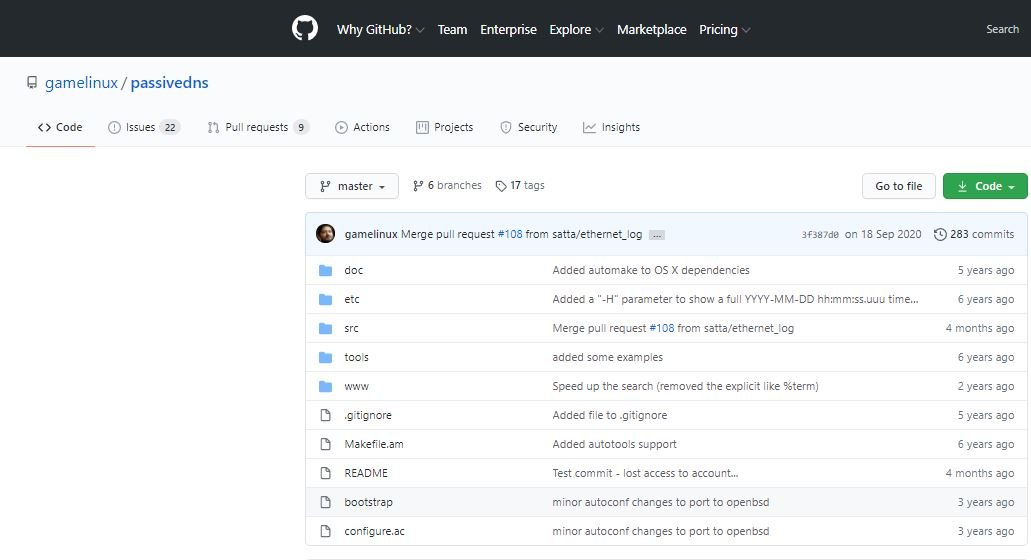

PassiveDNS es una herramienta para recopilar registros DNS para ayudar al manejo de incidentes, monitoreo de seguridad de redes y análisis forense digital. Esta herramienta permite a los especialistas en pentesting examinar el tráfico de una interfaz o leer un archivo pcap para escribir las respuestas del servidor DNS, además de almacenar caché y fusionar respuestas DNS duplicadas en la memoria.

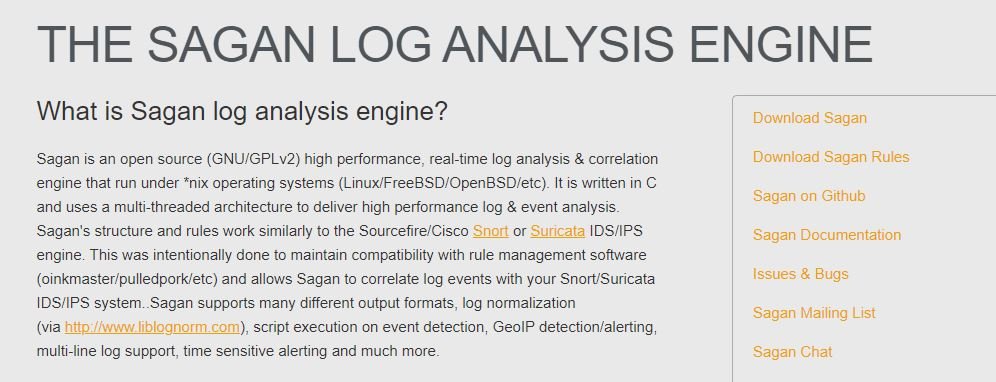

Esta es una herramienta que usa un motor similar a Snort y reglas para analizar registros (syslog/event log/snmptrap/netflow/etc).

Esta herramienta funciona de forma muy similar a Snyk, aunque la principal diferencia radica en los costos de uso.

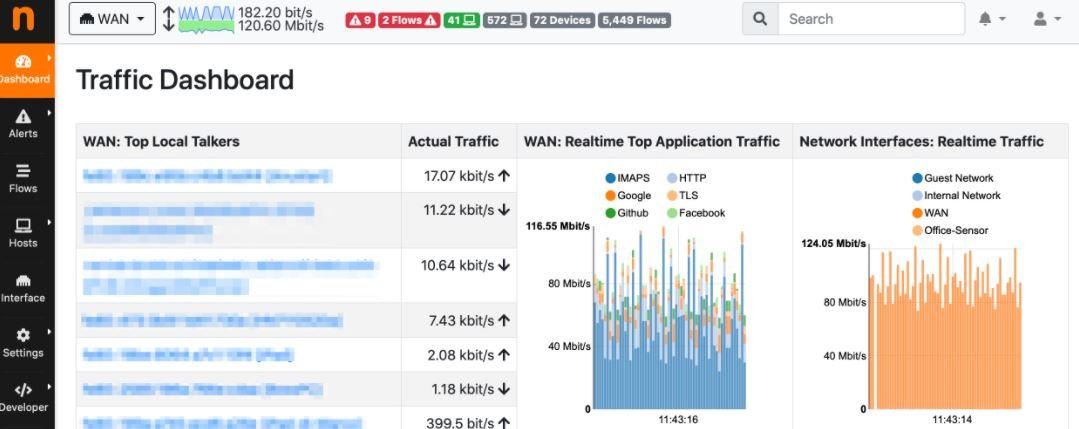

Este es un explorador de tráfico que muestra el uso de redes de forma similar a lo que hace el popular comando Unix, mencionan los expertos en pentesting.

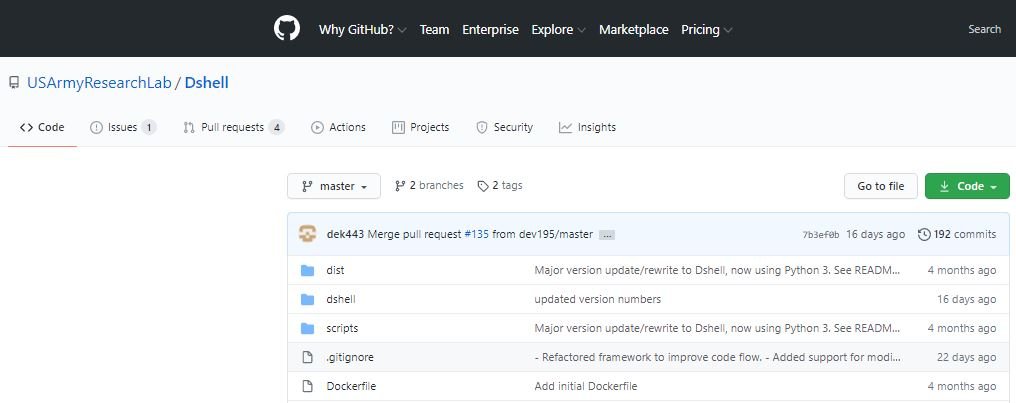

Esta herramienta explora y rastrea el kernel de los sistemas Windows afectado y es capaz de capturar la mayor parte de la actividad del kernel de Windows, incluyendo creación y terminación de procesos y subprocesos, entradas y salidas del sistema de archivos, registro, actividad de la red, carga y descarga de DLL y más.

SISTEMAS DE PROTECCIÓN Y ANTI INTRUSOS

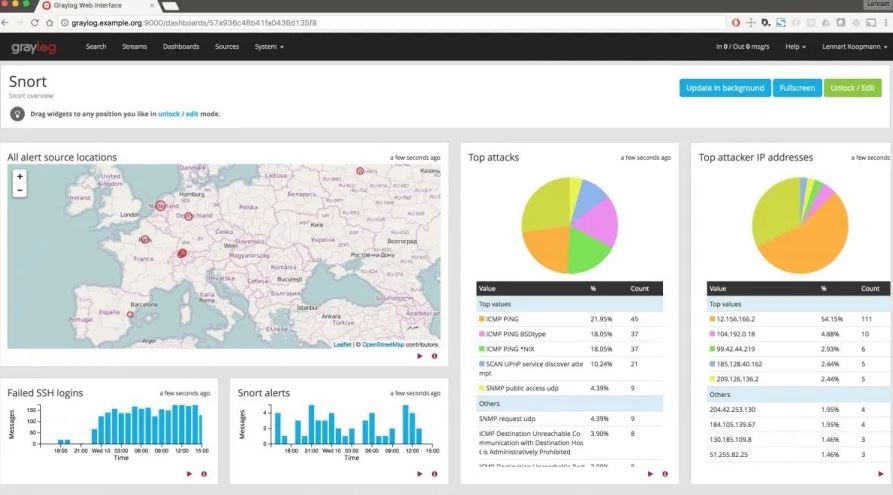

Este es un sistema de prevención de intrusiones en redes (NIPS) de código abierto creado por Martin Roesch en 1998. Los expertos en pentesting mencionan que esta herramienta es considerada como uno de los proyectos de código abierto más importantes jamás desarrollados.

Bro:

Este es un poderoso marco de análisis de red que representa una gran alternativa al uso de los IDS más populares.

Aunque el funcionamiento de esta herramienta es complicado de explicar, sus características son altamente avanzadas. Acorde a los expertos en pentesting, OSSEC realiza análisis de registros, verificación integrada de archivos, detección de rootkits, además de proporcionar alertas en tiempo real.

OSSEC funciona en la mayoría de los sistemas operativos, incluyendo Linux, macOS, Solaris, HP-UX, AIX y Windows.

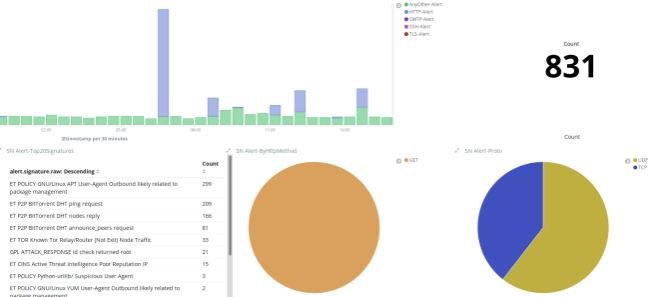

Esta es una herramienta de seguridad de red, IPS e IDS de red de alto rendimiento. Esta es una herramienta de código abierto y pertenece a una fundación comunitaria sin fines de lucro llamada Open Information Security Foundation (OISF).

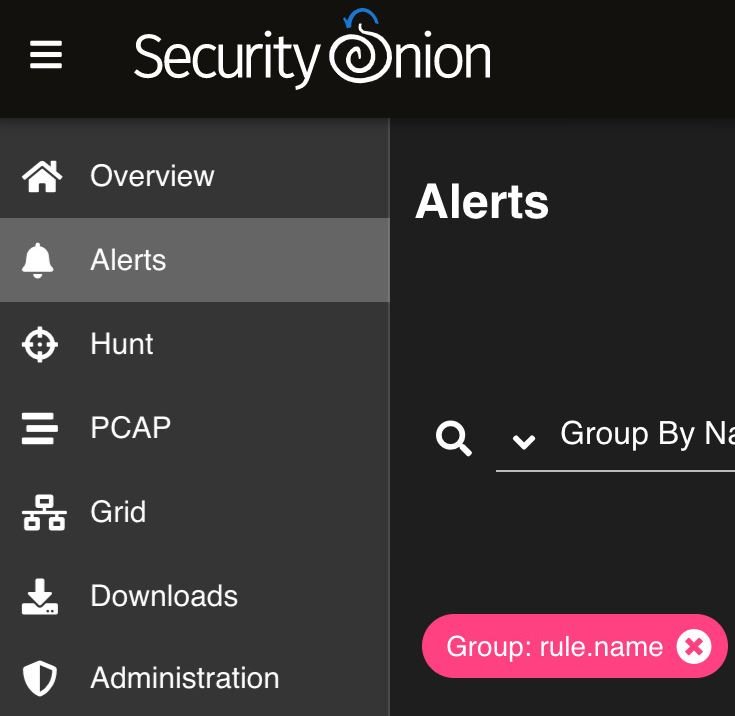

Esta es una distribución de Linux especialmente desarrollada para la detección de intrusiones y las tareas de monitoreo en general. Basada en Ubuntu, Security Onion cuenta con herramientas como Snort, Suricada, Bro, OSSEC, Snorby, ELSA, NetworkMiner, entre otras herramientas de seguridad.

Esta es una herramienta escrita en Python y que trabaja de forma similar a DenyHosts capaz de recopilar información sobre los actores de amenazas en una red objetivo.

Los expertos en pentesting pueden usar esta herramienta para verificar la integridad de los archivos analizados. El controlador se inicia desde la computadora, lo que complica que los atacantes comprendan el funcionamiento del sistema.

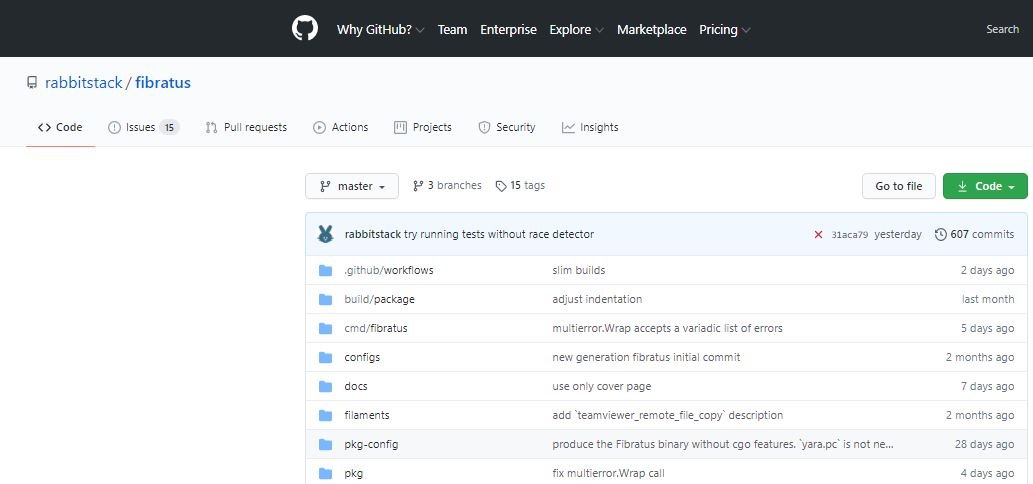

Este es un motor de seguimiento de paquetes Python, Ruby, Java y Lua de nueva generación con capacidades de aprendizaje automático, funcionalidad de sistema de detección de intrusiones en la red (NIDS), clasificación de dominio DNS, recopilador de red, análisis forense de red y muchas otras funciones.

DenyHosts es una herramienta para la protección de cualquier sistema contra ataques de fuerza bruta, ataques de diccionario, entre otros.

Los administradores de sistemas pueden analizar los archivos de registro y tomar las medidas adecuadas contra cualquier dirección IP potencialmente maliciosa.

Este es un sencillo software de seguridad escrito en C muy utilizado por expertos en ciberseguridad.

Lynis es una herramienta de inspección y supervisión de seguridad de código abierto para sistemas Linux y Unix.

HERRAMIENTAS DE INTELIGENCIA, HONEYPOTS Y MÁS

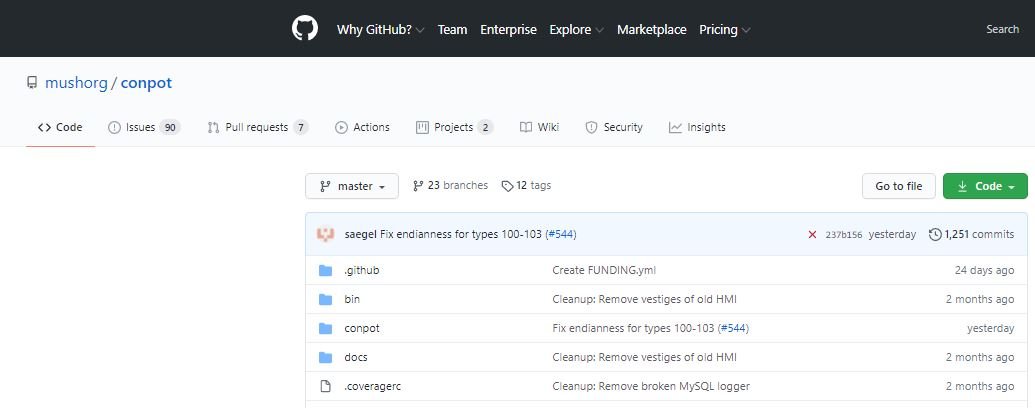

Esta es una herramienta honeypot de interacción media a baja diseñada para una fácil implementación, ampliando sus funcionalidades con complementos y configuraciones personalizadas.

Este es un honeypot de servidor interactivo diseñado para una sencilla implementación. Proporcionando un conjunto de protocolos de control genéricos, los expertos en pentesting podrán crear las bases para la construcción de su propio sistema de seguridad para atrapar a los hackers más avanzados.

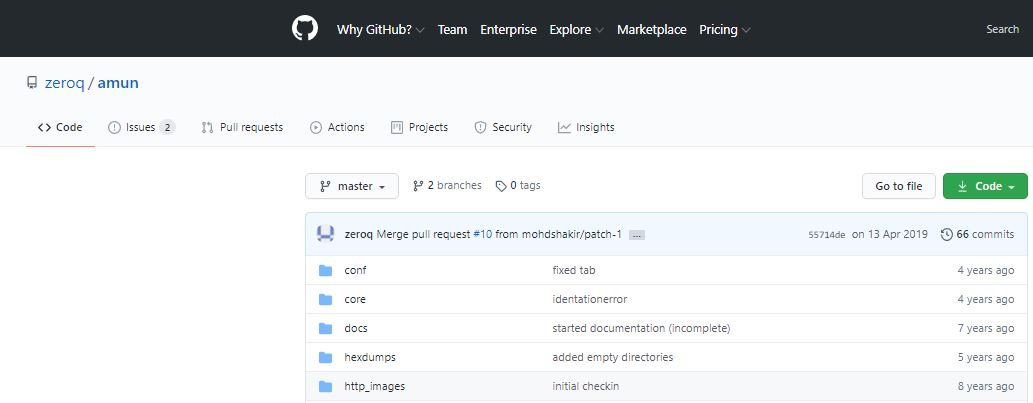

Amun:

Amun es un Honeypot basado en Python de baja interacción.

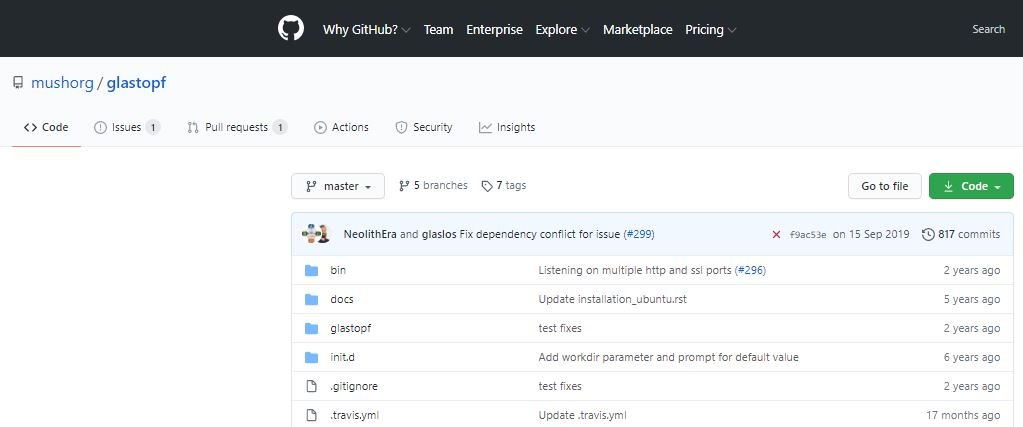

Glastopf es una herramienta que emula la explotación de miles de vulnerabilidades para recopilar datos sobre ataques contra múltiples aplicaciones web.

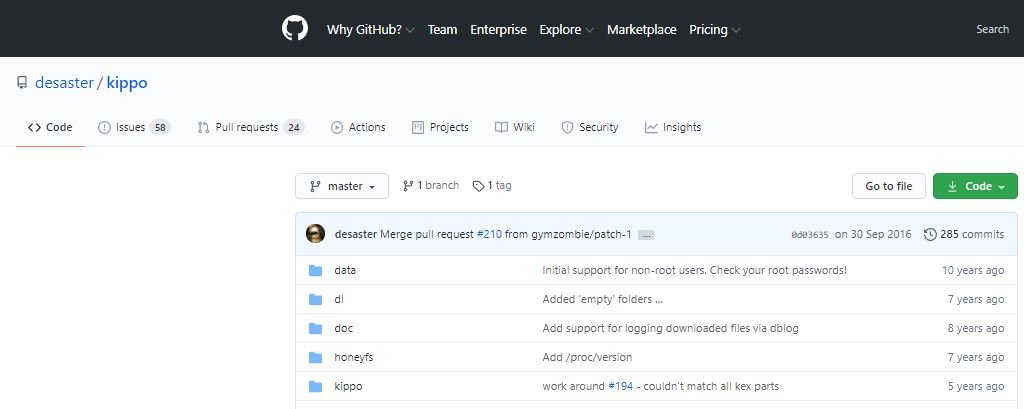

Este es un honeypot SSH de nivel medio diseñado para detectar y contener ataques de fuerza bruta, además de analizar todas las comunicaciones de shell desplegadas por los actores de amenazas.

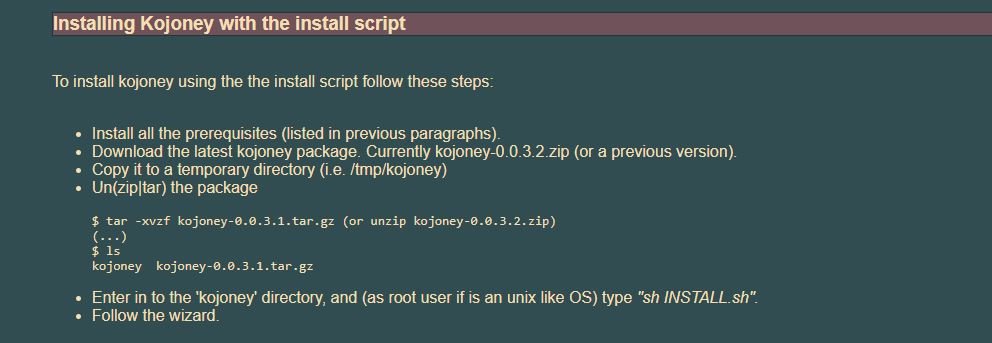

Kojoney es un honeypot de baja interacción que emula un servidor SSH. Acorde a los expertos en pentesting, el daemon está escrito en Python usando las bibliotecas Twisted Conch.

Este es un Honeypot de alta interacción muy popular entre los desarrolladores y hackers maliciosos.

Este es un dispositivo NAT de servidor DHCP implementado con un adaptador de red conectado directamente a Internet. A diferencia de otros dispositivos NAT, Bifrozt destaca por su capacidad para actuar como un proxy SSHv2 transparente entre un atacante y su honeypot.

Esta es la principal distribución de Linux para honeypots. HoneyDrive es un dispositivo virtual con Xubuntu Desktop 12.04.4 LTS instalado. La herramienta contiene más de 10 honeypots preinstalados y preconfigurados como Kippo SSH, Glastopf y Wordpot.

Este es un software de código abierto para la automatización del análisis de archivos sospechosos empleando componentes personalizados.

CAPTURA DE PAQUETES DE RED

Este es un programa para la captura de datos enviados como parte de conexiones TCP y que almacena los datos de forma convincente para el análisis y depuración del protocolo TCP.

Esta es una herramienta para la extracción de datos sobre el tráfico web de un sistema objetivo. Xplico no es un analizador de protocolos de red, sino que es una herramienta de análisis forense de código abierto.

Moloch es una herramienta de código abierto para la captura de paquetes IPv4 con sistemas de indexación y base de datos. Usando esta herramienta los expertos en pentesting pueden disponer de una interfaz muy fácil de usar para ver, buscar y exportar los paquetes capturados. La herramienta está diseñada para la compatibilidad con múltiples sistemas.

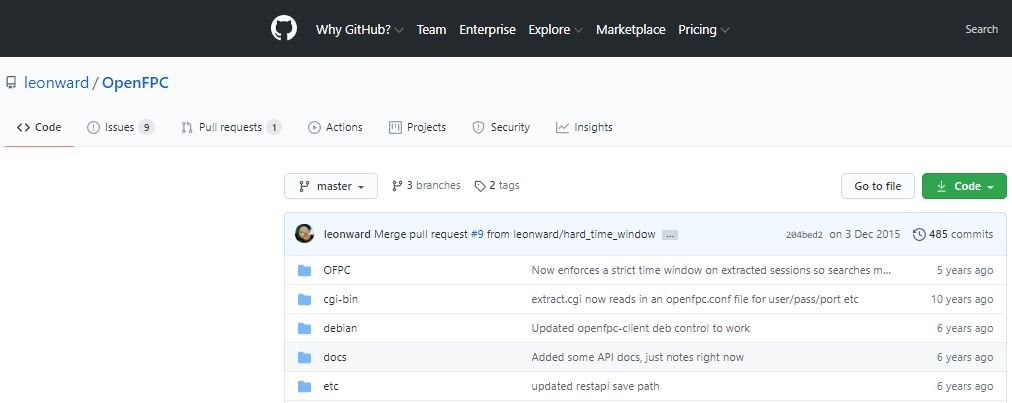

Este es un conjunto de herramientas que proporcionan un registrador de tráfico de red de banda completa ligero y un sistema de almacenamiento en búfer. La herramienta fue diseñada para permitir que los usuarios implementen un registrador de tráfico de red distribuido en hardware COTS mientras se integran en las herramientas de administración de alertas y registros existentes.

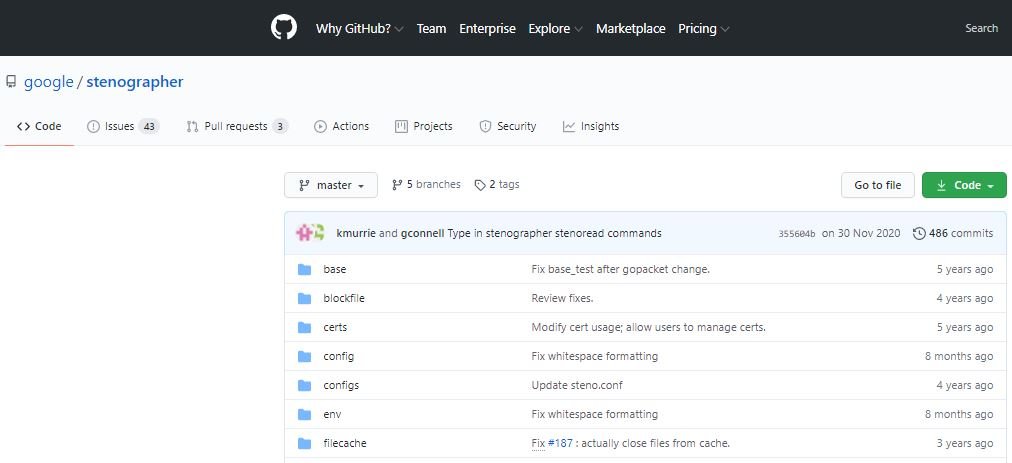

Esta es una red de análisis forense que permite a los expertos en pentesting desarrollar complementos para admitir la división de captura de paquetes de red de forma realmente práctica.

Esta herramienta está diseñada para la captura de paquetes que proporciona un acceso fácil y rápido a varios subconjuntos de estos paquetes.

Espere la publicación de la segunda parte próximamente. Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo HACKING ÉTICO: LAS 60 MEJORES HERRAMIENTAS DE HACKING UTILIZADAS POR EXPERTOS DE CIBERSEGURIDAD 2021 – PARTE 1 apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario