Un servicio de correo web conocido por su énfasis en la privacidad de los usuarios, Proton Mail , tiene graves fallos en el código que fueron descubiertos por un grupo de investigadores. Estas vulnerabilidades podrían haber puesto en peligro a los usuarios del servicio. Estas vulnerabilidades revelaron un posible eslabón débil en la cadena de seguridad, a pesar de que Proton Mail utiliza un potente cifrado de extremo a extremo con el fin de salvaguardar los mensajes tanto en tránsito como mientras están almacenados. Los usuarios de Proton Mail estuvieron expuestos a un grave riesgo para su privacidad y confidencialidad como resultado de estas fallas, lo que resalta la necesidad de tener un código de seguridad sólido para proteger los mensajes confidenciales.

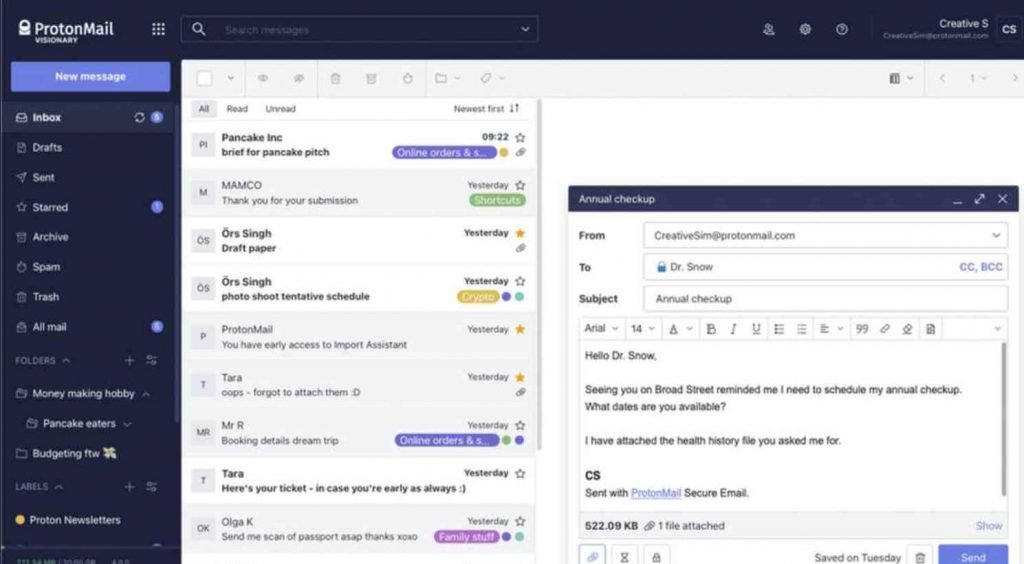

El cliente web de Proton Mail, que se encarga de descifrar las comunicaciones de los usuarios, fue el foco de las vulnerabilidades descubiertas. Para ser más específicos, las vulnerabilidades podrían haber sido explotadas para recibir correos electrónicos cifrados y hacerse pasar por usuarios.

Para llevar a cabo un ataque, los actores de amenazas deben engañar a los usuarios de Proton Mail para que interactúen con mensajes creados de forma maliciosa. En la mayoría de los casos, el ataque requería que las víctimas vieran los mensajes o hicieran clic en los enlaces incluidos en ellos. Aunque el ataque pudo haber tenido éxito solo con visualizaciones de mensajes, los casos más exitosos implicaron que los usuarios hicieran clic en un enlace dentro de un correo electrónico de seguimiento. Las preocupaciones sobre Cross-Site Scripting (XSS), un problema de seguridad frecuente cuando se trata de HTML controlado por el usuario en aplicaciones en línea, estaban en el centro de las vulnerabilidades.

A pesar de que Proton Mail utilizó un desinfectante HTML de última generación, los intrincados fallos de codificación de DOMPurify hicieron posible que los ciberdelincuentes eludieran los protocolos de seguridad y modificaran la forma en que se mostraba el material. Debido a las variaciones en las reglas de análisis entre HTML y SVG, las vulnerabilidades estaban relacionadas con componentes SVG que se incluían en los correos electrónicos. Esto hizo posible que los atacantes insertaran código malicioso.

Los atacantes pueden construir cargas útiles que eran inmunes al examen del desinfectante HTML alterando hábilmente estos componentes, lo que eventualmente resultaría en la ejecución de JavaScript arbitrario.

En caso de que estas vulnerabilidades se hubieran aprovechado con éxito, los atacantes habrían podido obtener correos electrónicos cifrados, claves privadas e incluso usuarios anonimizados. Una vulnerabilidad de este tipo habría dado a los atacantes la capacidad de hacerse pasar por víctimas y tal vez adquirir claves criptográficas. lo que habría supuesto un riesgo importante para los usuarios de Proton Mail que están preocupados por su seguridad en línea.

El equipo de SonarSource Research notificó responsablemente estas vulnerabilidades a Proton Mail, lo que llevó al proveedor a tomar medidas rápidas. Proton Mail respondió rápidamente a los problemas e implementó soluciones para fortalecer su postura de seguridad. Debido a este enfoque proactivo, no se conoció ningún caso de vulnerabilidad explotada.

El método que utilizó Proton Mail para reducir el riesgo que representaban estas vulnerabilidades consistió en eliminar por completo el soporte para SVG del servicio. Esta acción abordó las vulnerabilidades particulares y disminuyó la superficie de ataque, lo que contribuyó a una mejora en la seguridad general del sistema.

La siguiente es una lista de recomendaciones hechas por SonarSource para ayudarle a evitar vulnerabilidades similares en su propio código:

Lo mejor es no alterar los datos una vez desinfectados.

Después de la desinfección, debe intentar no volver a analizar el HTML si es posible.

Utilice métodos de saneamiento de última generación como DOMPurify, por ejemplo.

Mantenga un conocimiento actualizado de los estándares de seguridad e implemente reglas de codificación segura para reducir los peligros potenciales.

El cargo Las vulnerabilidades de Protonmail permiten robar correos cifrados y hacer spoofing apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario