Como parte de un esfuerzo continuo de ciberespionaje, el grupo de piratería del estado-nación iraní conocido como OilRig ha seguido apuntando a entidades gubernamentales en el Medio Oriente. Esta campaña de ciberespionaje utiliza una puerta trasera recientemente descubierta para extraer datos. OilRig (APT34) es una banda de ciberespionaje iraní que ha estado activa desde 2014 y ha estado apuntando a diferentes sectores y gobiernos en el Medio Oriente, incluidos el químico, el energético, el financiero y el de telecomunicaciones.

Tras el inicio de la operación de espionaje DNS en 2018-2019 dirigida al Líbano y los Emiratos Árabes Unidos, OilRig comenzó la operación HardPass en 2019-2020 utilizando LinkedIn para dirigirse a personas de los sectores energético y gubernamental.

En las últimas semanas, los expertos responsables de ciberseguridad de trendmicro han descubierto y evaluado dos campañas del grupo OilRig APT:

Espacio exterior (2021)

Mezcla jugosa (2022)

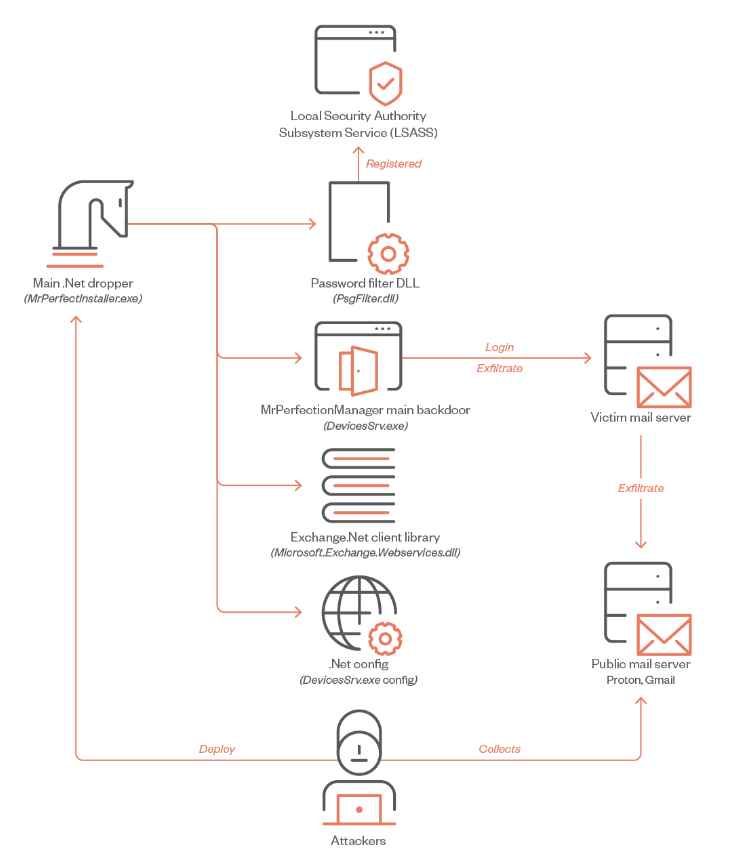

Debido a la concentración de las operaciones en Oriente Medio, las organizaciones israelíes fueron las únicas objetivo de estos esfuerzos de ciberespionaje. Obtuvieron acceso a la red haciéndose pasar por empresas genuinas que utilizaban cuentagotas VBS para instalar puertas traseras C# y .NET y herramientas de extracción de datos posteriores al compromiso.

Una descripción general de la campaña

Espacio exterior: fue una campaña de OilRig del año 2021 que empleó un sitio web de recursos humanos israelí como servidor de comando y control para la puerta trasera Solar. . Aquí, con solo las funcionalidades más fundamentales, Solar se conectó al descargador SC5k, mientras que MKG se utilizó para la filtración de datos de los navegadores.

OilRig inició una nueva campaña en 2022 llamada “Juicy Mix”. Apuntó a organizaciones israelíes con herramientas mejoradas, comprometió un sitio de trabajo para comando y control y luego atacó a una organización de atención médica israelí con una puerta trasera de Mango, dos volcadores de datos ocultos del navegador y un ladrón de Credential Manager. Juicy Mix fue un éxito.

Para obtener acceso al sistema objetivo, ambos ataques utilizaron droppers VBS, que probablemente se distribuyeron mediante correos electrónicos de phishing.

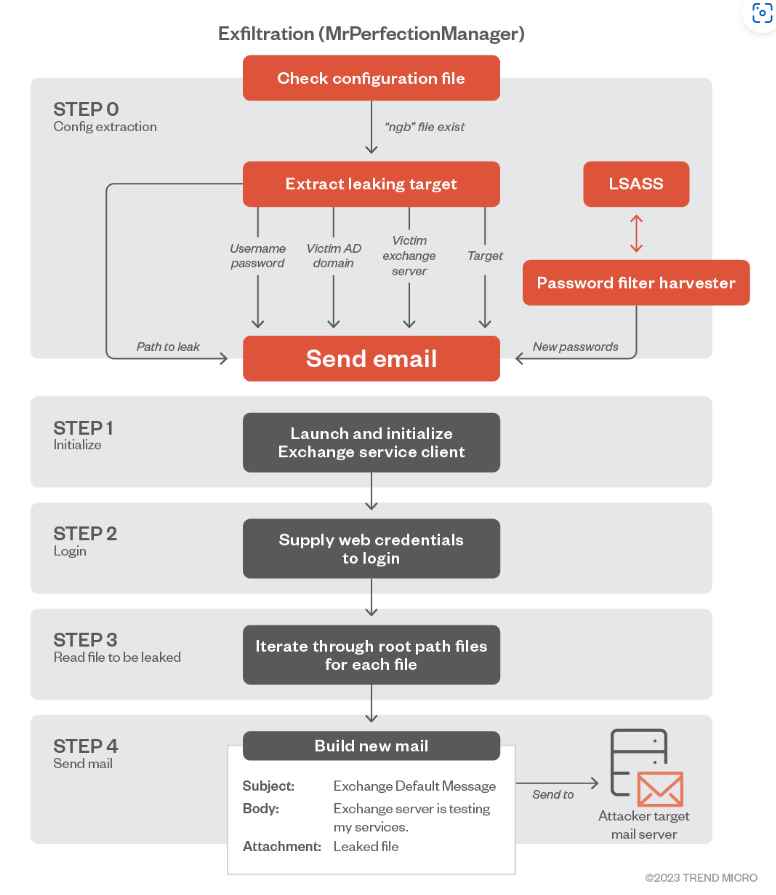

Estos goteros distribuyeron Mango, se aseguraron de que la infección persistiera y lo vincularon al servidor de comando y control. Ocultar la codificación base64 y la desofuscación básica de cadenas que la puerta trasera integrada empleó al mismo tiempo se logró utilizando estos métodos.

Después de insertar la puerta trasera, el dropper transmite el nombre de la computadora comprometida al servidor de comando y control en forma de una solicitud POST codificada en base64. Esto se hace después de haber programado Mango (o Solar) para que se ejecute cada 14 minutos.

Durante la campaña del espacio exterior, OilRig lanza Solar, una puerta trasera que es a la vez simple y flexible. Es capaz de descargar y ejecutar archivos, así como filtrar datos preparados de forma independiente.

Mango, que anteriormente se conocía como Solar, ha sido reemplazado en Juicy Mix por Mango de OilRig, que, aunque tiene características y un flujo de trabajo similares, tiene diferencias sustanciales.

De la misma manera que lo hizo Solar, Mango inicia un trabajo en memoria que se ejecuta cada 32 segundos, habla con el servidor C&C y ejecuta órdenes. Mango, por otro lado, se distingue porque reemplaza la asignación de Venus de Solar con un comando de exfiltración completamente nuevo.

Herramientas posteriores al compromiso

A continuación se incluyen las siguientes herramientas posteriores al compromiso para su comodidad:

Descargador para SampleCheck5000, también conocido como SC5k

Raspadores de datos para navegadores

Ladrón del Administrador de credenciales de Windows

OilRig llega de Solar a Mango a través de implantes que funcionan de manera similar a las puertas traseras. Si bien utilizan tecnología especializada para la recopilación de datos, dependen de métodos más tradicionales para obtener información del usuario.

Los paralelismos entre el dropper de la primera etapa y Saitama, los patrones de victimología y el uso de servidores de intercambio conectados a Internet como técnica de comunicación se identificaron en el caso de Karkoff, que es como la campaña está conectada a APT34.

En todo caso, el creciente número de herramientas maliciosas conectadas con OilRig ilustra la “flexibilidad” del actor de amenazas para crear nuevo malware dependiendo de los entornos objetivo y los privilegios que se tienen en una etapa particular del ataque. Esta “flexibilidad” puede inferirse del hecho de que el actor de la amenaza ha creado un número creciente de herramientas dañinas vinculadas con OilRig.

El cargo Cómo esta puerta trasera israelí escrita en C#/.NET pueda hackear cualquier empresa apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario