Una nueva técnica permitiría a los actores de amenazas hackear a usuarios de las principales plataformas de correo electrónico y mensajería instantánea, incluyendo Instagram, iMessage, WhatsApp, Signal y Facebook Messenger, usando mensajes de phishing de apariencia legítima.

Este ataque se basa en la explotación de errores de rendering que dan como resultado que la interfaz de las aplicaciones muestre incorrectamente las URL con caracteres de control Unicode RTLO inyectados, lo que hace que el usuario sea vulnerable a los ataques de suplantación de URI.

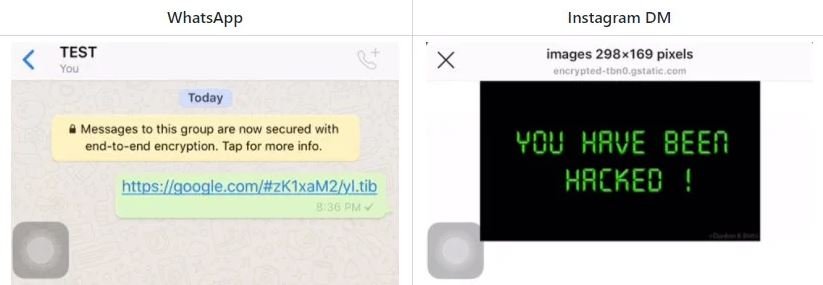

Al inyectar un carácter RTLO en una cadena, hace que los navegadores o apps de mensajería muestren la cadena de derecha a izquierda en lugar de su orientación normal de izquierda a derecha; este carácter se usa para mostrar mensajes en árabe o hebreo. Esto permite que los ataques de phishing falsifiquen dominios confiables en los mensajes enviados a los usuarios en WhatsApp, iMessage, Instagram, Facebook Messenger y Signal, haciéndolos aparecer como subdominios legítimos y confiables de apple.com o google.com.

Este error fue detectado por primera vez en agosto de 2019 por un investigador llamado ‘zadewg’, aunque la investigación fue retomada recientemente por un experto conocido como Sick.Codes. Ambos expertos acordaron el lanzamiento inmediato de la prueba de concepto (PoC) en GitHub, ya que las vulnerabilidades podrían haber estado bajo explotación activa durante años.

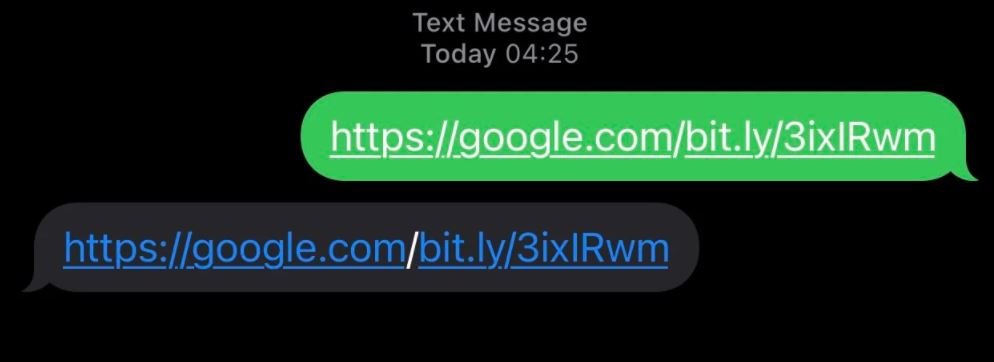

El exploit es una frase ingeniosa que abusa de la confianza de iOS y Android en los gTLD y el soporte para mostrar texto bidireccional y es tan simple como agregar un solo carácter de control ‘\u202E’ entre dos URL válidas. Por ejemplo, la PoC publicada abusa de google.com para la URL enmascarada y en la que se puede hacer clic y establece bit.ly/3ixIRwm como destino.

Después del carácter de control RTLO inyectado, la URL se invierte debido a que se trata como un idioma escrito de derecha a izquierda (árabe, hebreo, etc.), por lo que el atacante debe tenerlo en cuenta al registrar el dominio objetivo.

Por ejemplo, el uso de una URL ‘gepj.xyz’ creada aparecería como el archivo de imagen JPEG inocuo ‘zyx.jpeg’, mientras que la creación de “kpa.li” aparecería como un archivo APK ‘li.apk’. En realidad, estos destinos pueden albergar cualquier cosa, por lo que el ataque es difícil de detectar.

Es probable que el mismo ataque funcione en muchas más aplicaciones de mensajería y correo electrónico, pero solo las mencionadas anteriormente han sido confirmadas como vulnerables. Telegram también se veía afectada por esta falla, aunque sus equipos de seguridad ya han corregido el error.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Nueva técnica de ataques de phishing para WhatsApp sólo con una línea de código apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario