La mayoría de las aplicaciones web en la actualidad deben ser protegidas contra múltiples variantes de hacking, como ejecución remota de código (RCE), inyecciones SQL, ataques de scripts entre sitios (XS) y otros problemas de seguridad comunes. Los llamados firewall de aplicaciones web (WAF) son las soluciones de seguridad más comunes, y dentro de estos Google Cloud Armor se ha convertido en una opción recurrente entre los administradores de aplicaciones Google Cloud Load Balancing.

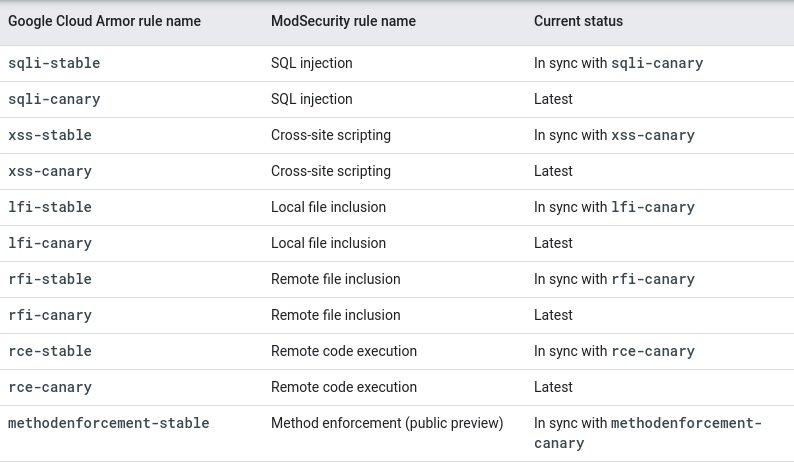

Cloud Armor admite la definición de expresiones personalizadas, además de proporcionar un conjunto de reglas WAF preconfiguradas que se basan en el conjunto de reglas básicas de OWASP ModSecurity a fin de identificar algunos de los más comunes ciberataques.

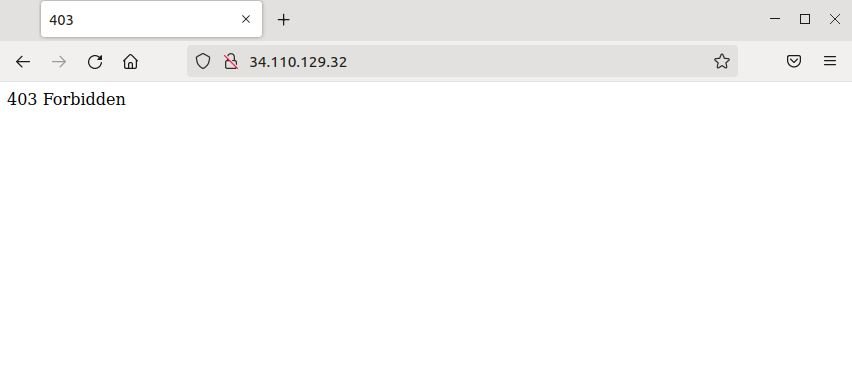

Esta solución inspecciona las solicitudes HTTP entrantes y las compara con las políticas basadas en reglas definidas por el usuario. El servicio Cloud Armor se puede configurar para permitir o denegar una solicitud a la aplicación subyacente según las reglas activadas por determinadas solicitudes.

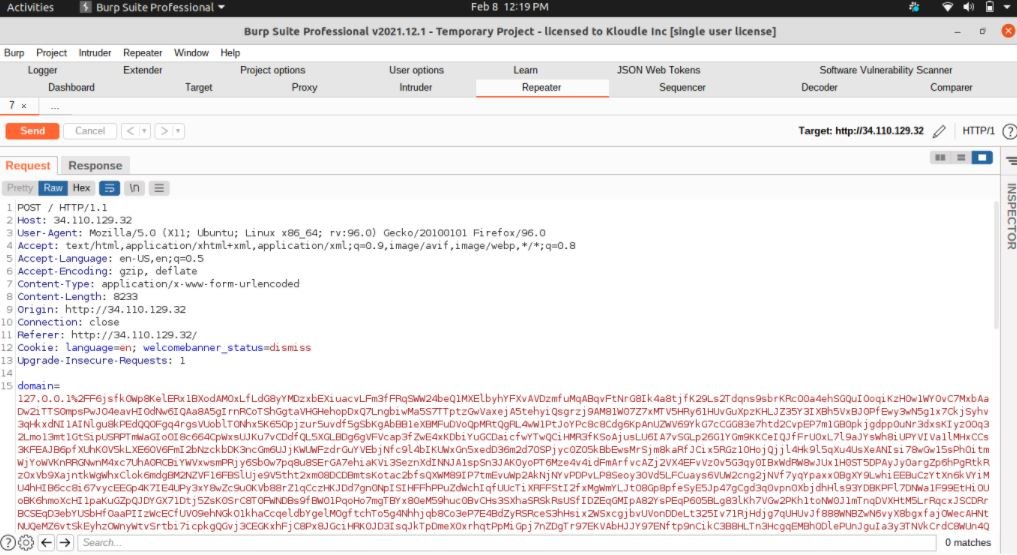

El componente WAF de Cloud Armor tiene un límite de tamaño de cuerpo de solicitud HTTP no configurable de 8 KB. En otras palabras, Cloud Armor solo inspeccionará los primeros 8192 bytes o caracteres de un cuerpo de solicitud HTTP POST. Esto es similar a la limitación del WAF desarrollado por Amazon Web Services (AWS), aunque en el caso de Cloud Armor, la limitación no es una función tan difundida.

Especialistas en ciberseguridad de Kloude mencionan que Cloud Armor no muestra un mensaje o aviso al configurar las reglas WAF desde la interfaz de usuario web, y solo pueden encontrar una referencia al límite de 8 KB en un aviso incluido en un artículo informativo.

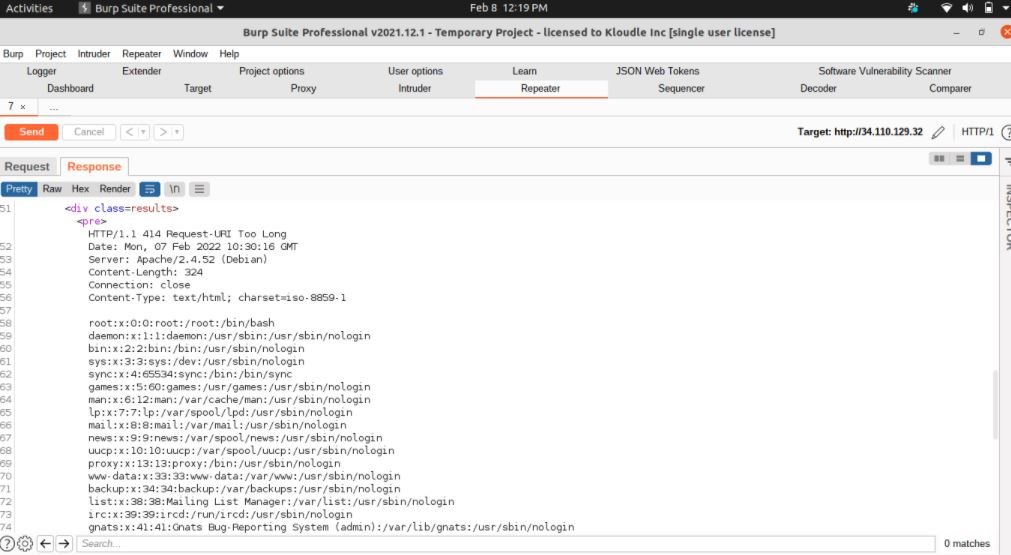

Un actor de amenazas podría crear una solicitud HTTP POST especialmente diseñada, excediendo el límite de 8KB que oculte una carga útil en el byte 8192 del cuerpo de la solicitud.

Los riesgos derivados de la explotación de esta vulnerabilidad dependen de las características del sistema subyacente; según los expertos, el endpoint atacado debe aceptar y procesar solicitudes HTTP POST a fin de explotar otras fallas. Este ataque no tendrá consecuencias significativas si el endpoint no acepta solicitudes HTTP POST.

En los casos donde las características del sistema lo permitan, la explotación de la falla permitiría encadenar otros ataques conocidos, incluyendo la ampliamente explotada vulnerabilidad RCE en Log4j.

Se recomienda a los usuarios de Cloud Armor verificar las plataformas oficiales de Google para encontrar la información más actualizada sobre este riesgo de seguridad y las mejores formas de mitigar el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Cualquiera puede evadir el firewall de aplicaciones web (WAF) de Google y AWS con una solicitud POST de 8 KB apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario