Un grupo de investigadores ha encontrado una nueva variante de malware diseñada para vulnerar la seguridad de contenedores Windows con el fin de alcanzar clusters de Kubernetes. Identificado como Siloscape, los expertos describen a esta variante de malware como algo inusual debido a sus complejas características.

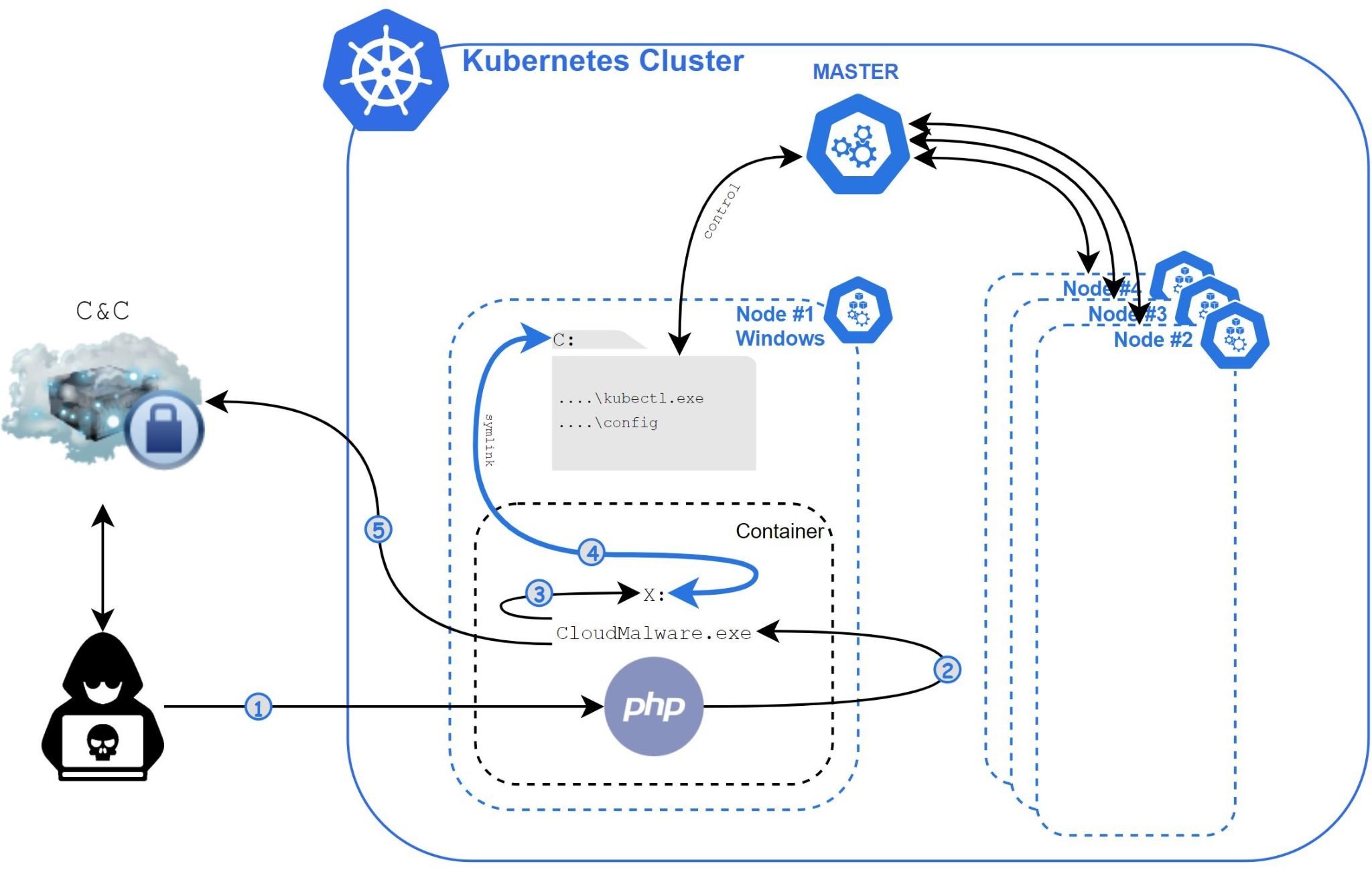

El reporte, elaborado por Palo Alto Networks, señala que Siloscape fue detectado a inicios de marzo, y fue nombrado así debido a que el objetivo principal del malware es escapar de los contenedores de Windows a través de un server silo. El malware usa el proxy Tor y un dominio onion para establecer conexión a un servidor C&C, al cual se envían los datos y comandos interceptados por los hackers.

Siloscape opera con la etiqueta CloudMalware.exe, dirigiéndose contra los contenedores de Windows para lanzar ataques empleando vulnerabilidades conocidas y que no han recibido actualizaciones, obteniendo acceso inicial a los servidores, sitios web o bases de datos.

Una vez obtenido el acceso, los hackers tratarán de realizar un ataque de ejecución remota de código en el nodo subyacente de un contenedor empleando diversas técnicas de hacking, incluyendo la suplantación CExecScv.exe: “El malware imita los privilegios CExecScv.exe para invocr un symlink recién creado para salir del contenedor, vinculando su unidad X en el contenedor como la unidad C del host”, señala el reporte.

En un ataque exitoso los actores de amenazas tratarán de crear contenedores maliciosos, robando datos de aplicaciones ejecutadas en clusters maliciosos e incluso cargando herramientas para el minado de criptomoneda, generando enormes ganancias para los operadores del ataque, quienes pueden pasar completamente desapercibidos.

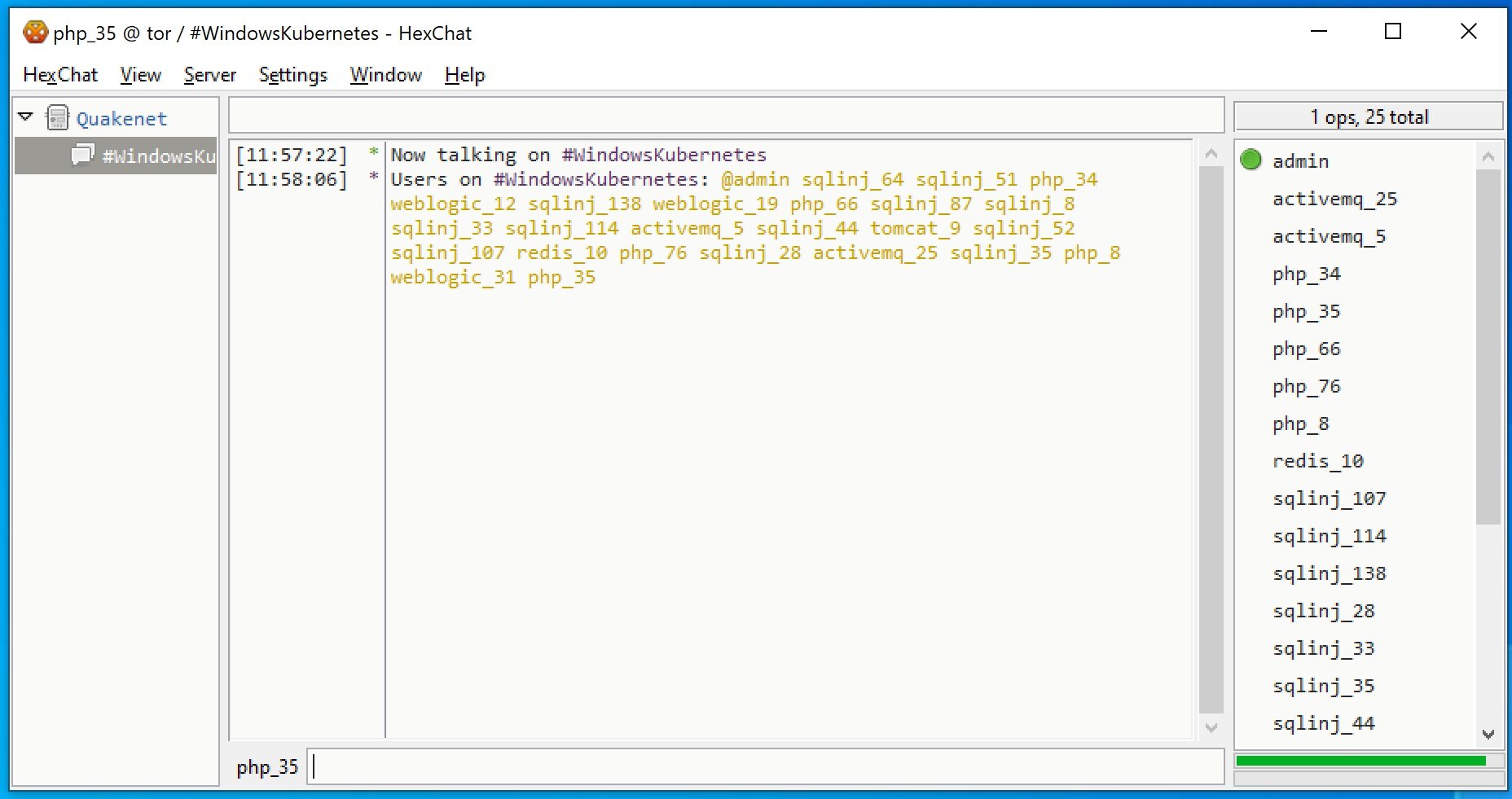

Los desarrolladores del malware se enfocan especialmente en la ofuscación, incluso hasta el punto en que las funciones y los nombres de los módulos solo se desofuscan en tiempo de ejecución, complicando la aplicación de ingeniería inversa. Los investigadores de Palo Alto lograron obtener acceso al C2 e identificar a al menos 23 víctimas activas, así como 313 víctimas totales, probablemente aseguradas en campañas durante el año pasado.ç

Microsoft recomienda que los contenedores se implementen si este proceso se utiliza como una forma de límite de seguridad en lugar de depender de los contenedores estándar de Windows. Por otra parte, los investigadores agregaron que los clústeres de Kubernetes deben configurarse correctamente y no deben permitir que los privilegios de nodo por sí solos sean suficientes para crear nuevas implementaciones.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Siloscape: el nuevo malware para comprometer contenedores de Windows y clusters de Kubernetes apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario