Navegar en la red Tor es más fácil de lo que muchos podrían pensar, aunque en ocasiones es mejor restringir el acceso a esta clase de recursos. En entornos laborales, por ejemplo, siempre será deseable que existan medidas contra el uso de redes privadas o que proporcionen servicios de anonimidad.

En esta ocasión, los expertos en ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo bloquear el acceso a la red Tor, además de algunos métodos que ayudan a esquivar estas medidas.

Como de costumbre, le recordamos que este artículo fue elaborado con fines exclusivamente informativos, por lo que IICS no se hace responsable del mal uso que pueda darse a la información aquí contenida.

¿Cómo funciona el bloqueo de Tor?

Los especialistas en ciberseguridad mencionan que hay 4 métodos principales para restringir el acceso a Tor.

Restricción de directorios: Este es el método más simple. Existen un total de nueve directorios públicos de nodos de entrada a Tor; al cerrar el acceso a estos directorios, los usuarios no podrán conectarse a la red anónima.

Lista de nodos relay: Acorde a los expertos en ciberseguridad, los administradores de red pueden descargar una lista de alrededor de 7 mil nodos relay (responsables de redirigir el tráfico) para bloquearlos por su dirección IP.

Registro digital: Este es un método muy poco confiable; consiste en rastrear las huellas digitales (fingerprints) que sean características a determinados paquetes. En función de estos registros es posible configurar un filtrado de tráfico para limitar el acceso a Tor. Este método es ampliamente utilizado en campañas de ciberguerra.

Bloqueo de software: El último método consiste en bloquear el acceso y ejecución de los recursos necesarios para conectarse a la red Tor, cortando de tajo cualquier posible intento de usar la red anónima.

Los expertos en ciberseguridad mencionan que la combinación de estos cuatro métodos puede mostrar excelentes resultados, aunque por supuesto que los desarrolladores de Tor no se quedaron con los brazos cruzados viendo cómo las agencias de seguridad y compañías bloqueaban el acceso a esta red.

¿Cómo evadir las restricciones de acceso a Tor?

Uso de puentes Tor

El uso de puentes (bridges) es el principal método para evadir estas restricciones. Todo parte de la premisa de que cualquier usuario puede obtener una lista completa de los nodos relay que existen con el fin de bloquearlos, esto llevó a la necesidad de crear puentes cuya lista de direcciones no sea conocida públicamente.

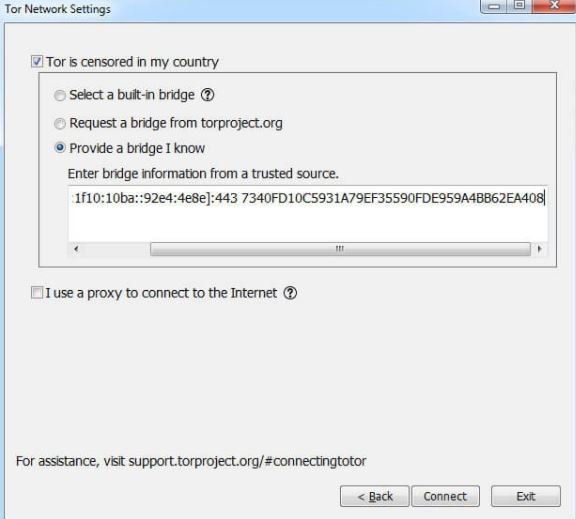

Para conectarse a Tor a través de un puente, debemos ir al sitio https://ift.tt/3v0SMhG, seleccionar el tipo de transporte e indicar si la red admite IPv6. Posteriormente deberemos resolver un CAPTCHA, obtener la dirección del puente y luego especificarlo en la configuración del navegador Tor. Los expertos en seguridad mencionan que también es posible solicitar la dirección del puente desde el sitio web de The Tor Project (Torproject.org) durante la configuración de una conexión.

Si está bloqueado, puede enviar un email sin asunto a bridges@Torproject.org escribiendo una línea en el cuerpo del mensaje get transport obfs4 (envíe este mensaje solo desde Gmail o Riseup). En respuesta, un programa automatizado le enviará la dirección del puente para evadir la restricción de acceso.

Los expertos en ciberseguridad mencionan que estos puentes Tor utilizan la interfaz SOCKS Proxy y son similares en arquitectura al proyecto Shadowsocks, empleado para evadir el conocido como Gran Firewall de China. Los puentes Tor actúan como ofuscadores que enmascaran el tráfico en la red Tor, haciendo que parezca HTTP normal o un flujo de bytes aleatorios, dificultando el proceso de filtrado.

La popularidad de este método llamó rápidamente la atención de muchas agencias gubernamentales, que aprendieron a bloquear estas conexiones empleando tácticas y herramientas de análisis profundo de tráfico. Al detectar un nodo “sospechoso”, el host del gobierno trata de establecer conexión con él a través del protocolo Tor. Si un host admite este protocolo y responde que es un puente, se bloquea inmediatamente y su dirección IP se incluye en una lista negra.

Es un hecho que, con los recursos necesarios, el gobierno puede bloquear los puentes disponibles en una región determinada, bloqueando también cualquier intento posterior, por lo que el método de puentes tiene una funcionalidad limitada.

Meek

Tor tiene otro transporte conectable llamado Meek, que puede activarse si los puentes están bloqueados. Su funcionamiento también es similar al de un proxy, pero los servidores en la nube de Amazon, Google, CloudFront, Content Delivery Network (CDN) o Microsoft Azure se utilizan como enlace intermedio para la transmisión del tráfico.

La expectativa es que en gobiernos y organizaciones que monitorean la red Tor nunca bloqueará completamente CDN, Amazon, Azure u otros servicios similares, ya que estas nubes utilizan una gran cantidad de recursos de Internet y cualquier restricción impactaría en su rendimiento. No obstante, en algunos casos los gobiernos más restrictivos podrían derribar a la mitad del segmento nacional de la red en busca de un solo mensajero potencialmente riesgoso que no ha sido bloqueado.

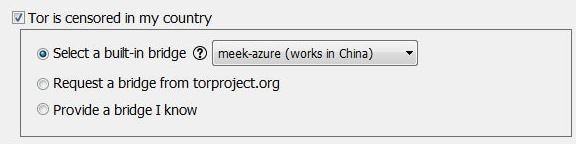

Conectarse a Meek es muy simple: cuando inicie el navegador Tor, debe hacer clic en el botón Configurar, seleccionar la casilla de verificación de censura y luego, colocando el interruptor en la posición Seleccionar un puente integrado, seleccione el transporte Meek de la lista desplegable.

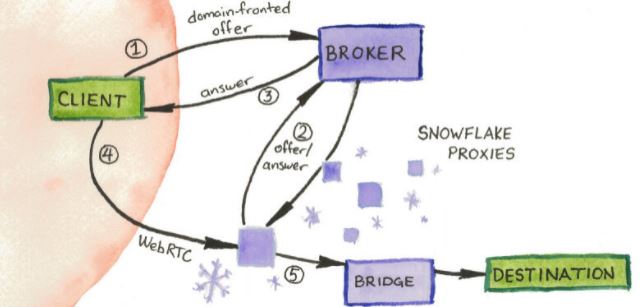

Según mencionan los expertos en cibersegurida, Meek usa una técnica llamada “domain fronting”. Para conectarse al host objetivo, el cliente Meek genera solicitudes HTTPS especiales y las envía a un servicio “externo” desbloqueado, como CDN. Este nombre “externo” aparece en la solicitud de DNS y los datos utilizados por el protocolo SNI.

El nombre de host real al que el cliente necesita conectarse está oculto en el encabezado del host HTTP. Un servicio de nube intermedio determina este nombre y reenvía la solicitud al servidor Meek que se ejecuta en uno de los puentes Tor. A su vez, Meek descifra el cuerpo de la solicitud y lo reenvía a la red Tor para finalmente llegar al usuario final. Además de la configuración predeterminada con Azure, los usuarios pueden establecer sus propios parámetros de transporte Meek, aunque los usuarios menos experimentados podrían requerir ayuda para configurarlo correctamente.

Snowflake

Para los usuarios menos familiarizados con los conceptos enunciados anteriormente, los responsables de The Tor Project crearon una extensión de navegador JavaScript llamada Snowflake. Basta con instalar este plugin para que comience la ejecución de un puente Tor que se ejecutará directamente desde el navegador web.

Este ha demostrado ser un método eficiente ya que ninguna organización en el mundo podría bloquear el uso de todos los navegadores web. Otras técnicas como el análisis profundo de datos tampoco funcionarían, ya que Snowflake se basa en la tecnología webrtc, que emplean decenas de herramientas de software legítimo como Google Hangouts y plataformas de videoconferencia; por obvias razones es imposible bloquear webrtc.

Los desarrolladores de Tor tratan de dar mantenimiento constante y recibir retroalimentación de los usuarios de este proyecto, mencionan los expertos en ciberseguridad. Otros esfuerzos anti censura en línea como Open ObservaTory for Network Interference también apoyan el funcionamiento correcto de Snowflake.

Conclusiones

Tor es una herramienta fundamental para evitar la censura y fortalecer la privacidad en línea de los usuarios. Es obvio que muchos de los más nefastos grupos criminales se aprovechan de esto para pasar desapercibidos, por lo que es poco probable que los gobiernos del mundo dejen atrás su interés por monitorear las actividades en esta red, por lo que estamos en un escenario similar al de una carrera armamentista por la privacidad y anonimato en línea.

En este contexto, solo queda a los usuarios legítimos hacer un uso adecuado de esta red, aprovechando las herramientas a su disposición para acceder a Tor de forma segura. Para conocer más sobre riesgos de ciberseguridad, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Cómo bloquear y desbloquear el acceso a la red TOR en su empresa apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario