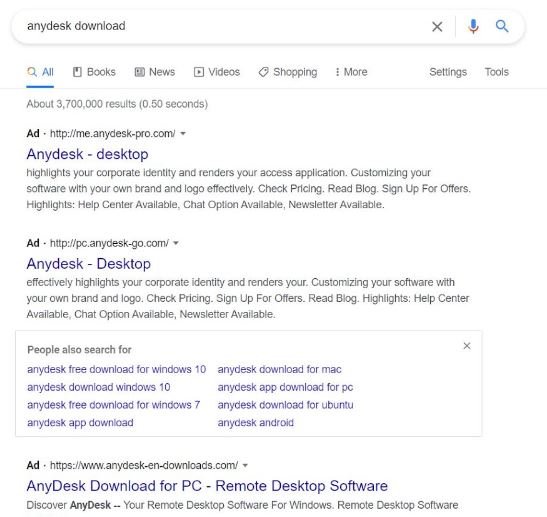

Un grupo de investigadores ha reportado la detección del rastro de algunos de los más importantes grupos dedicados al robo de información, que operan a través de anuncios de pago por clic (PPC) en los resultados de búsqueda de Google. Acorde a los expertos de Morphisec, los anuncios maliciosos aparecen en la primera página de resultados de Google y fuerzan la descarga de paquetes maliciosos desde plataformas como AnyDesk, Dropbox y Telegram.

Los investigadores analizaron tres cadenas de ataque que conducen a herramientas maliciosas como Redline, Taurus y un nuevo compromiso de mini-Redline infostealer. Dos de los operadores de estos ataques abusan de certificados y centros de comando y control (C2) similares, mientras que el tercero usa Redline.

Por su parte, Google afirma emplear tecnología patentada y herramientas de detección de malware para realizar escaneos periódicos en busca de cualquier indicio de actividad maliciosa, además de prohibir prácticas como llamadas a terceros desde un anuncio o la aparición de anunciantes no certificados. A pesar de la habilitación de estas prácticas, los hackers siguen encontrando múltiples métodos para colar anuncios maliciosos en los resultados de búsqueda más populares de Internet. El reporte de Morphisec menciona que la más popular de estas técnicas es un avanzado método de ofuscación.

Estos ataques comienzan con la aparición de algunos anuncios pagados en Google que conducen a los usuarios a un sitio web desde el cual se descarga una imagen ISO superior a los 100 MB, evadiendo así el primer control de seguridad en Google. El primer grupo de hackers emplea un proceso de ofuscación oculta los ejecutables .NET con herramientas populares como DeepSea. Esta etapa lleva a un cargador DLL .NET ofuscado que eventualmente conduce a un ejecutable .NET de Redline.

El segundo grupo de hackers emplea la herramienta Taurus y Redline, que cuenta con una funcionalidad común para el robo de datos del navegador y que envuelve cuatro capas de ofuscación alrededor de su configuración y patrones de comunicación. Sobre la última agrupación maliciosa, sus ejecutables recrean y ejecutan un compilador AutoIt legítimo con un script AutoIt malicioso y un ejecutable Taurus encriptado malicioso que se vaciará en el proceso AutoIt.

Los investigadores también encontraron que una simple búsqueda en cualquier equipo de escritorio conduce a la aparición de anuncios PPC en Google. Estos anuncios conducen a los ladrones de información maliciosos; mientras que los dos primeros anuncios llevan al ladrón de información Redline, el tercero lleva a Taurus.

Joseph Neumann, especialista en ciberseguridad de Coalfire, menciona que esta es una variante de ataque poco sofisticada aunque muy peligrosa: “Es bastante sencillo tomar un programa legítimo y empaquetarlo con cargas útiles maliciosas, pagar a un proveedor de hosting de anuncios y publicar el contenido”, menciona. Incluso si estos ataques fueran más complejos, su ejecución resulta demasiado obvia para que Google no pueda detectarlo. No obstante, la compañía no ha sido capaz de interrumpir estas campañas maliciosas debido a errores de enfoque.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

El cargo Campaña masiva de anuncios maliciosos afecta a millones de usuarios de Google apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario