Las más recientes semanas han sido agitadas para TikTok. Expertos en seguridad de aplicaciones mencionan que Donald Trump, presidente de Estados Unidos ha ordenado a ByteDance, compañía matriz de TikTok, vender sus activos en el país, además de emitir órdenes ejecutivas para que prohibiendo el uso de las apps chinas TikTok y WeChat en caso de que esta venta no se concrete en las próximas semanas. Por su parte, ByteDance presentó una demanda en contra de la administración de Trump.

Esta es la clase de noticias sobre apps populares que esperan escuchar los actores de amenazas, pues puede presentarse la oportunidad ideal para atacar. En casos como este, cuando una app es prohibida de las plataformas oficiales (App Store, Play Store), los usuarios comienzan a buscar alternativas para usar las apps prohibidas, exponiéndose a los hackers que desarrollan copias maliciosas. Recientemente miles de usuarios en E.U. recibieron un mensaje SMS que los invitaba a descargar la más reciente versión de TikTok en hxxp://tiny[.]cc/TiktokPro; en realidad, este enlace conducía a los usuarios a una app falsa que podía robar sus credenciales de inicio de sesión y obtener altos privilegios en el sistema operativo, dejando al usuario expuesto a diversos ataques.

Este no es el único caso, ya que un grupo de expertos en seguridad de aplicaciones encontró otra variante de app falsa de TikTok que en realidad se trata de un programa espía (spyware) con funciones Premium para dar seguimiento a todas las actividades de la víctima.

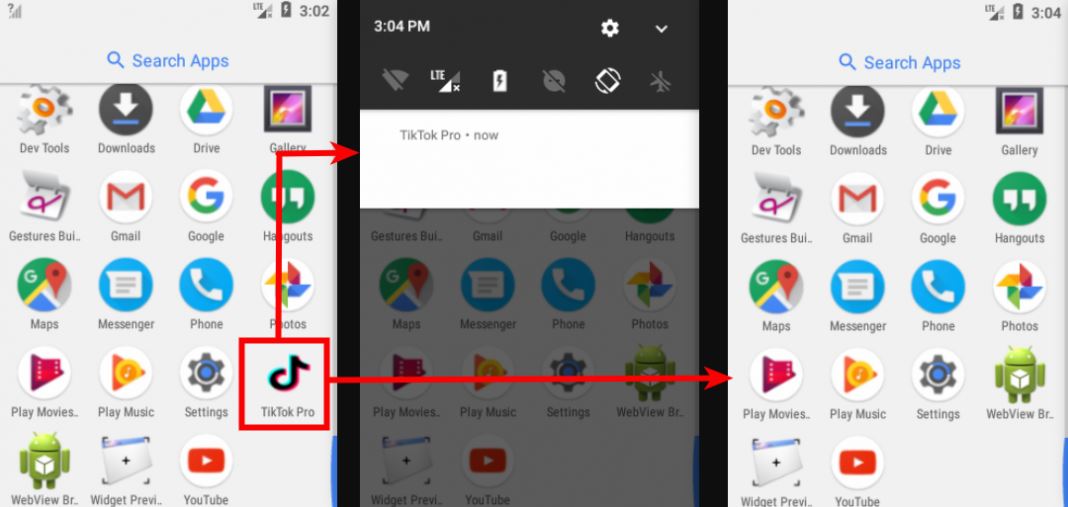

Después de ser instalada, esta app maliciosa se presenta en el dispositivo de la víctima con el nombre de TikTok Pro, y comienza a trabajar de inmediato enviando una notificación falsa y ocultando su ícono en la pantalla, lo que dificulta su desinstalación. Acorde a los reportes, esta app maliciosa cuenta con las siguientes capacidades:

- Robo de mensajes SMS

- Envío de mensajes SMS

- Recolección de datos de ubicación de la víctima

- Extracción de fotografías y otros archivos

- Ejecución de comandos

- Toma de capturas de pantalla

- Acceso al teléfono

- Capacidad para iniciar otras aplicaciones

- Robo de credenciales de Facebook y otras apps

Phishing de Facebook

Este spyware cuenta con la capacidad de robar credenciales de Facebook usando una página falsa de inicio de sesión; al recibir el comando CUIFXB, el spyware lanza esta página tratando de robar las credenciales del usuario objetivo. Análisis posteriores demostraron que el spyware fue desarrollado por un marco similar al de Spynote y Spymax, lo que indica que podría tratarse de una versión actualizada de estas herramientas, al alcance de cualquier usuario, incluso de aquellos con pocos conocimientos de hacking.

Los expertos en seguridad de aplicaciones señalan que esta herramienta se comunica usando DNS dinámico, por lo que los hackers pueden configurar de forma fácil el troyano para establecer comunicación con servidores de gama baja. Otras de sus funciones incluyen la ejecución de comandos arbitrarios en el dispositivo objetivo, toma de captura de pantalla, búsqueda de ubicación y todas las capacidades propias de un spyware.

Esta es una característica interesante, pues el robo de credenciales de inicio de sesión es algo que no se ha observado en herramientas como Spymax, aunque no es algo completamente ajeno a una app spyware. Finalmente, los expertos mencionaron que el marco de TikTok Pro permite que cualquier usuario desarrolle una app spyware que se haga pasar por cualquier otra herramienta; en total, los investigadores han encontrado 280 apps maliciosas creadas con este marco.

Recuerde que no es recomendable instalar apps desde fuentes desconocidas, pues este es uno de los principales vectores de riesgo de seguridad móvil.

El cargo Nuevo spyware TikTok Pro se propaga rápidamente en medio de los rumores de bloqueo de la app en E.U. apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario