Expertos de un curso de creación de exploits descubrieron recientemente una técnica para abusar de algunos dominios App Engine de Google para desplegar ataques de phishing e infección de malware sin que las soluciones de seguridad convencionales puedan detectar la actividad maliciosa.

App Engine es una plataforma de servicios basada en la nube para desarrollar algunas aplicaciones web en los servidores de Google que cuentan con un número considerable de usuarios.

Es una práctica común que los actores de amenazas usen servicios en la nube para crear aplicaciones maliciosas, alojando sitios de phishing (por ejemplo) y asignándoles un dominio de apariencia confiable. Si bien esta es un enfoque ampliamente utilizado por el cibercrimen, la actividad maliciosa es fácil de detectar y bloquear, mencionan los expertos del curso de creación de exploits.

Las cosas se complican si un hacker logra abusar de herramientas como App Engine. Marcel Afrahim, encargado de la investigación, demostró que es posible abusar de un diseño previsto en el generador de subdominios de App Engine para usar la infraestructura de Google con fines maliciosos y de forma prácticamente inadvertida.

El dominio appspot.com de Google, que aloja aplicaciones, tiene la siguiente estructura de URL: VERSION-dot-SERVICE-dot-PROJECT_ID.REGION_ID.r.appspot.com.

Este subdominio no solo representa una aplicación, sino que representa la versión de una aplicación, el nombre del servicio y la clave de identificación del proyecto. Un dato fundamental es que, si alguno de esos campos es incorrecto, App Engine no muestra un mensaje de error 404 Not Found, sino que mostrará una versión predeterminada de la aplicación alojada en App Engine.

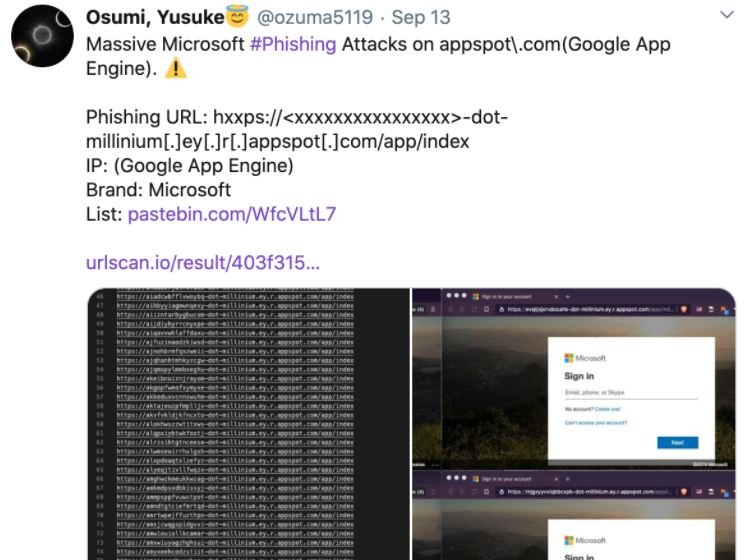

En otras palabras, los expertos del curso de creación de exploits mencionan que hay muchas permutaciones de subdominios para llegar a la aplicación maliciosa del atacante. Siempre que cada subdominio tenga un campo “project_ID” válido, las variaciones no válidas de otros campos se pueden usar a discreción para generar una larga lista de subdominios, que conducen a la misma aplicación.

Este es un escenario potencialmente catastrófico, pues cualquier subdominio alojado en appspot.com podría parecer un sitio seguro; debemos recordar que estos dominios cuentan con el sello de “Google Trust Services” en la información de su certificado SSL, por lo que los usuarios ni siquiera imaginan que podrían estar visitando un sitio de phishing.

En pruebas realizadas por la firma de seguridad Symantec, sus herramientas de seguridad demostraron tener problemas para identificar la actividad vinculada a estos subdominios, mismos que ya están siendo usados en ataques de phishing.

El cargo Cómo son usadas las plataformas de Google para estafar gente y robar sus datos bancarios apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario