El uso de honeypots siempre será una excelente manera de engañar a los hackers. Hay muchos tipos de sistemas honeypot, algunos se utilizan para detectar, desviar o incluso contrarrestar a los hackers. Hoy hablaremos sobre el honeypot multiplataforma que se puede utilizar para la seguridad de su información empresarial. HFish es una herramienta honeypot con la que podremos detectar los ataques en nuestras redes y analizarlos más a fondo. Investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) han demostrado otros métodos de honeypot populares.

Cuando usamos esta herramienta, engañaremos a los hackers creando un sistema atractivo para sus ataques; si un hacker trata de comprometer un objetivo, el honeypot capturará el comportamiento del ataque, vigilando cómo los actores de amenazas apuntan contra las redes vulnerables. La mayoría de los equipos de seguridad en grandes compañías usan estas herramientas para descubrir vulnerabilidades explotables.

ENTORNO

- Sistema operativo: Kali Linux 2020 de 64 bits

- Versión de kernel: 5.6.0

PASOS DE INSTALACIÓN

- Utilice este comando para descargar el archivo zip

- wget https://ift.tt/2GBHIEl

root@kali:/home/iicybersecurity# wget https://github.com/hacklcx/HFish/releases/download/0.6.2/HFish-0.6.2-linux-amd64.tar.gz --2020-08-10 11:56:57-- https://github.com/hacklcx/HFish/releases/download/0.6.2/HFish-0.6.2-linux-amd64.tar.gz Resolving github.com (github.com)... 13.234.176.1Connecting to github.com (github.com)|13.234.176.102|:443... connected. HTTP request sent, awaiting response... 302 Found Location: https://github-production-release-asset-2e65be.s3.amazonaws.com/200975456/9c185400-93c2-11ea-8dc1-d10d40722273?X-Amz-Algorithm=AWS4-HMAC-SHA256&X-Amz-Credential=AKIAIWNJYAX4CSVEH53A%2F20200810%2Fus-east-1%2Fs3%2Faws4_request&X-Amz-Date=20200810T062807Z&X-Amz-Expires=300&X-Amz-Signature=dc78f11c2df45725666df3a72887142882746fd80e7660258ee9c4102f09adaa&X-Amz-SignedHeaders=host&actor_id=0&repo_id=200975456&response-content-disposition=attachment%3B%20filename%3DHFish-0.6.2-linux-amd64.tar.gz&response-content-type=application%2Foctet-stream [following] --2020-08-10 11:57:12-- https://github-production-release-asset-2e65be.s3.amazonaws.com/200975456/9c185400-93c2-11ea-8dc1-d10d40722273?X-Amz-Algorithm=AWS4-HMAC-SHA256&X-Amz-Credential=AKIAIWNJYAX4CSVEH53A%2F20200810%2Fus-east-1%2Fs3%2Faws4_request&X-Amz-Date=20200810T062807Z&X-Amz-Expires=300&X-Amz-Signature=dc78f11c2df45725666df3a72887142882746fd80e7660258ee9c4102f09adaa&X-Amz-SignedHeaders=host&actor_id=0&repo_id=200975456&response-content-disposition=attachment%3B%20filename%3DHFish-0.6.2-linux-amd64.tar.gz&response-content-type=application%2Foctet-stream Resolving github-production-release-asset-2e65be.s3.amazonaws.com (github-production-release-asset-2e65be.s3.amazonaws.com)... 52.216.185.27 Connecting to github-production-release-asset-2e65be.s3.amazonaws.com (github-production-release-asset-2e65be.s3.amazonaws.com)|52.216.185.27|:443... connected. HTTP request sent, awaiting response... 200 OK Length: 14575783 (14M) [application/octet-stream] Saving to: ‘HFish-0.6.2-linux-amd64.tar.gz’ HFish-0.6.2-linux-amd64.tar.gz 100%[========================================================================================>] 13.90M 3.64MB/s in 5.0s 2020-08-10 11:57:18 (2.78 MB/s) - ‘HFish-0.6.2-linux-amd64.tar.gz’ saved [14575783/14575783]

- A continuación, use el comando tar -zvfx <file name> para extraer el archivo zip

root@kali:/home/iicybersecurity# tar -zvxf HFish-0.6.2-linux-amd64.tar.gz HFish-0.6.2-linux-amd64/ HFish-0.6.2-linux-amd64/LICENSE HFish-0.6.2-linux-amd64/web/ HFish-0.6.2-linux-amd64/web/wordPress/ HFish-0.6.2-linux-amd64/web/wordPress/html/ HFish-0.6.2-linux-amd64/web/wordPress/html/index.html HFish-0.6.2-linux-amd64/web/wordPress/static/ HFish-0.6.2-linux-amd64/web/wordPress/static/forms.min.css HFish-0.6.2-linux-amd64/web/wordPress/static/buttons.min.css ==================================================================================================SNIP================================================================================================================================= HFish-0.6.2-linux-amd64/static/data/img/bg01.png HFish-0.6.2-linux-amd64/static/data/img/thumb.jpg HFish-0.6.2-linux-amd64/HFish HFish-0.6.2-linux-amd64/db/ HFish-0.6.2-linux-amd64/db/hfish.db HFish-0.6.2-linux-amd64/db/ipip.ipdb HFish-0.6.2-linux-amd64/db/sql/ HFish-0.6.2-linux-amd64/db/sql/hfish_db.sql

- Use el comando cd para ingresar al directorio HFish

root@kali:/home/iicybersecurity/HFish# cd .. root@kali:/home/iicybersecurity# cd HFish

- Ahora, use el comando ./HFish run para ejecutar la herramienta

root@kali:/home/iicybersecurity/HFish-0.6.2-linux-amd64# ./HFish run

[GIN-debug] [WARNING] Running in "debug" mode. Switch to "release" mode in production.

- using env: export GIN_MODE=release

- using code: gin.SetMode(gin.ReleaseMode)

[GIN-debug] Loaded HTML Templates (2):

-

- index.html

=================================================================================================SNIP===============================================================================================================================

[GIN-debug] POST /post/setting/updateWhiteIp --> HFish/view/setting.UpdateWhiteIp (7 handlers)

[GIN-debug] POST /post/setting/updatePasswdTM --> HFish/view/setting.UpdatePasswdTM (7 handlers)

[GIN-debug] POST /post/setting/clearData --> HFish/view/setting.ClearData (7 handlers)

[GIN-debug] GET /api/v1/get/ip --> HFish/view/api.GetIpList (7 handlers)

[GIN-debug] GET /api/v1/get/fish_info --> HFish/view/api.GetFishInfo (7 handlers)

[GIN-debug] GET /api/v1/get/passwd_list --> HFish/view/api.GetAccountPasswdInfo (7 handlers)

pid is 32482020/08/10 11:58:16 Listening on [::]:5900

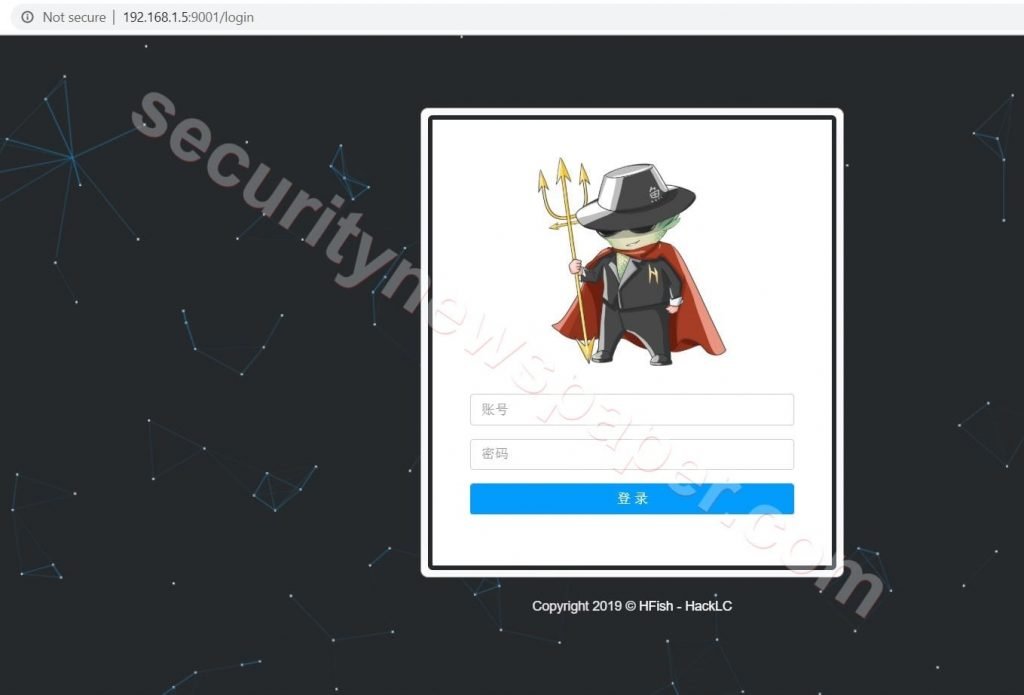

- A continuación, abra esta URL en su navegador <SERVER-IP: 9001>

- Obtuvimos con éxito la página de inicio de sesión

- Ahora, ingrese admin como nombre de usuario y contraseña para iniciar sesión

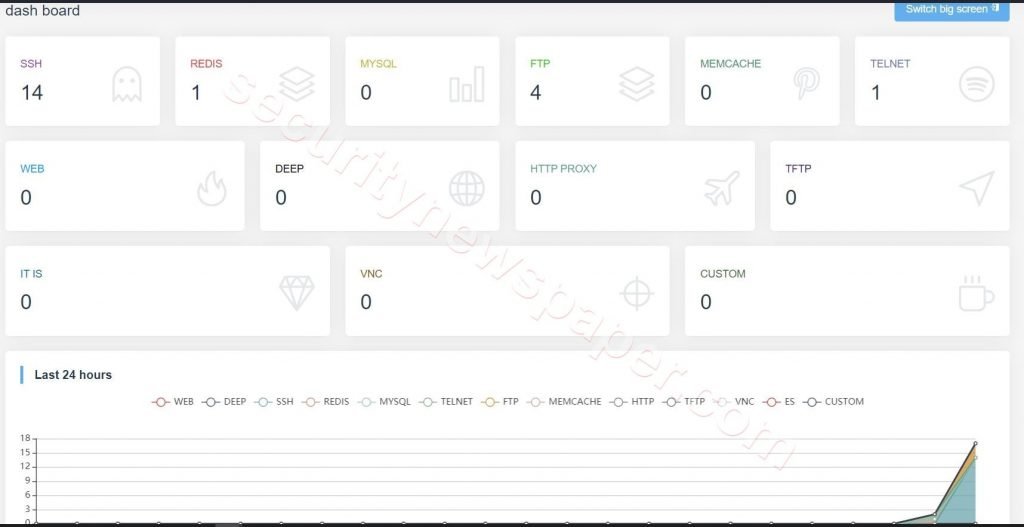

- La herramienta HFish muestra los ataques de dos formas diferentes

- Números

- Gráfico (últimas 24 horas)

- Como podemos ver algunos contadores en servicios como SSH, Redis, Telnet. Aquí, todos estos contadores aumentan cuando alguien intenta hackear el sistema honeypot

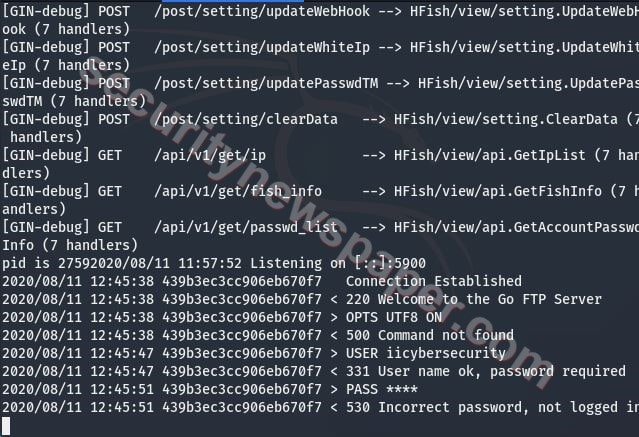

- Ahora intentemos replicar un escenario intentando hackear el servidor honeypot

- Imagine que un hacker intenta escanear servidores en su red y encuentra un servidor con servicios como SSH, Telnet, FTP abierto. El hacker primero intentará forzar los servicios que se ejecutan en el servidor

- Para usar la fuerza bruta, simplemente haremos telnet, ftp a la dirección IP vulnerable o honeypot. Abra el cmd en Windows y ejecute:

- telnet 192.168.1.5

- FTP 192.168.1.5

- Una vez que alguien intente acceder a los servicios abiertos, el contador de los servicios en honeypot aumentará

- De la misma forma, también obtenemos registros en la terminal

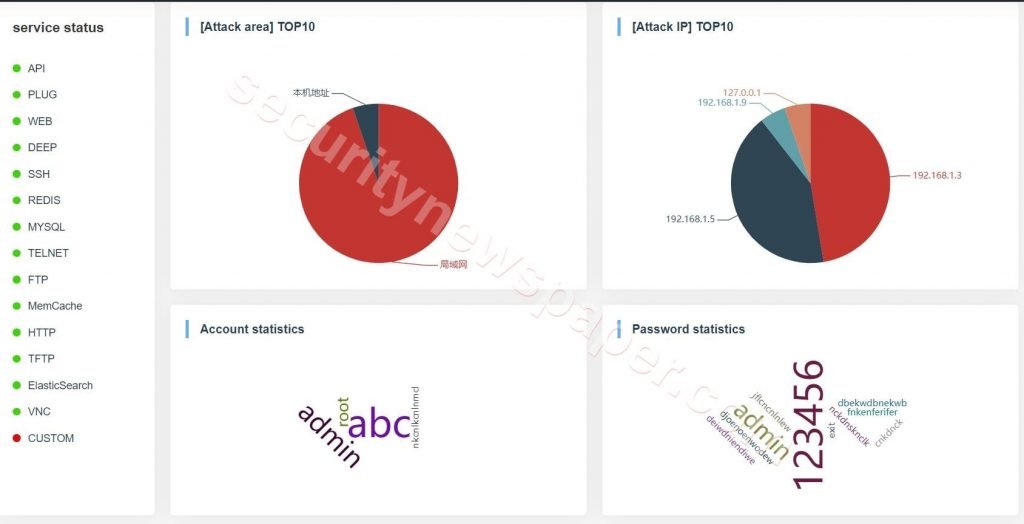

- Estado de los servicios: aquí podemos ver los detalles del ataque

- En el estado del servicio, tenemos 4 cajas diferentes

- Área de ataque: aquí se muestra el área de ataque, por lo que tendremos que imaginar que hay una vulnerabilidad

- IP de ataque: Aquí se muestra la dirección IP del hacker

- Estadísticas de la cuenta: Aquí se muestra el nombre de usuario de la cuenta que los hackers usaron

- Estadísticas de contraseña: Aquí se muestran las contraseñas que usaron los hackers

- También podemos ver estos datos en pantalla grande

CONCLUSIÓN

Hemos visto cómo podemos detectar potenciales ataques cibernéticos usando HFish. Acorde a los expertos en hacking ético, la mayoría de las organizaciones utilizan esta herramienta para engañar a los hackers y descubrir vulnerabilidades en la red.

El cargo ATRAPA A LOS HACKERS DESPLEGANDO UN HONEYPOT EN SU RED apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.

Ver Fuente

No hay comentarios.:

Publicar un comentario